OSV-Scanner fonctionne comme un frontal pour la base de données OSV.dev

Google a récemment publié OSV-Scanner, un outil qui donne aux développeurs open source un accès facile pour vérifier les vulnérabilités non corrigées dans le code et les applications, en prenant en compte toute la chaîne de dépendances associée au code.

OSV-Scanner permet de détecter les situations dans lesquelles une application devient vulnérable en raison de problèmes dans l'une des bibliothèques utilisées comme dépendance. Dans ce cas, la bibliothèque vulnérable peut être utilisée indirectement, c'est-à-dire appelée via une autre dépendance.

L'année dernière, nous avons entrepris un effort pour améliorer la classification des vulnérabilités pour les développeurs et les consommateurs de logiciels open source. Cela impliquait la publication du schéma de vulnérabilité open source (OSV) et le lancement du service OSV.dev, la première base de données de vulnérabilité open source distribuée. OSV permet à tous les différents écosystèmes open source et bases de données de vulnérabilités de publier et de consommer des informations dans un format simple, précis et lisible par machine.

Les projets logiciels sont souvent construits sur une montagne de dépendances : au lieu de partir de zéro, le les développeurs intègrent des bibliothèques de logiciels externes dans les projets et ajouter des fonctionnalités supplémentaires. Cependant, les packages open sourceo contiennent souvent des extraits de code non documentés qui sont extraits d'autres bibliothèques. Cette pratique crée ce est connu sous le nom de "dépendances transitives" dans le logiciel et signifie qu'il peut contenir plusieurs couches de vulnérabilité difficiles à tracer manuellement.

Les dépendances transitives sont devenues une source croissante de risques de sécurité open source au cours de l'année dernière. Un rapport récent d'Endor Labs a révélé que 95 % des vulnérabilités open source sont dans des dépendances transitives ou indirectes, et un rapport distinct de Sonatype a également souligné que les dépendances transitives représentent six des sept vulnérabilités affectant l'open source.

Selon Google, le nouvel outil commencera par rechercher ces dépendances transitives en analysant les manifestes, les nomenclatures logicielles (SBOM) lorsqu'elles sont disponibles, et les hachages de validation. Il se connectera ensuite à la base de données de vulnérabilités open source (OSV) pour afficher les vulnérabilités pertinentes.

Analyseur OSV peut analyser automatiquement de manière récursive une arborescence de répertoires, identifiant les projets et les applications par la présence de répertoires git (informations sur les vulnérabilités déterminées par l'analyse de hachage de validation), les fichiers SBOM (Software Bill Of Material aux formats SPDX et CycloneDX), les manifestes ou les administrateurs de blocs d'archives tels que Yarn , NPM, GEM, PIP et Cargo. Il prend également en charge l'analyse du rembourrage des images de conteneur Docker construites à partir de packages provenant des référentiels Debian.

L'OSV-Scanner est la prochaine étape de cet effort, car il fournit une interface officiellement prise en charge à la base de données OSV qui relie la liste des dépendances d'un projet aux vulnérabilités qui les affectent.

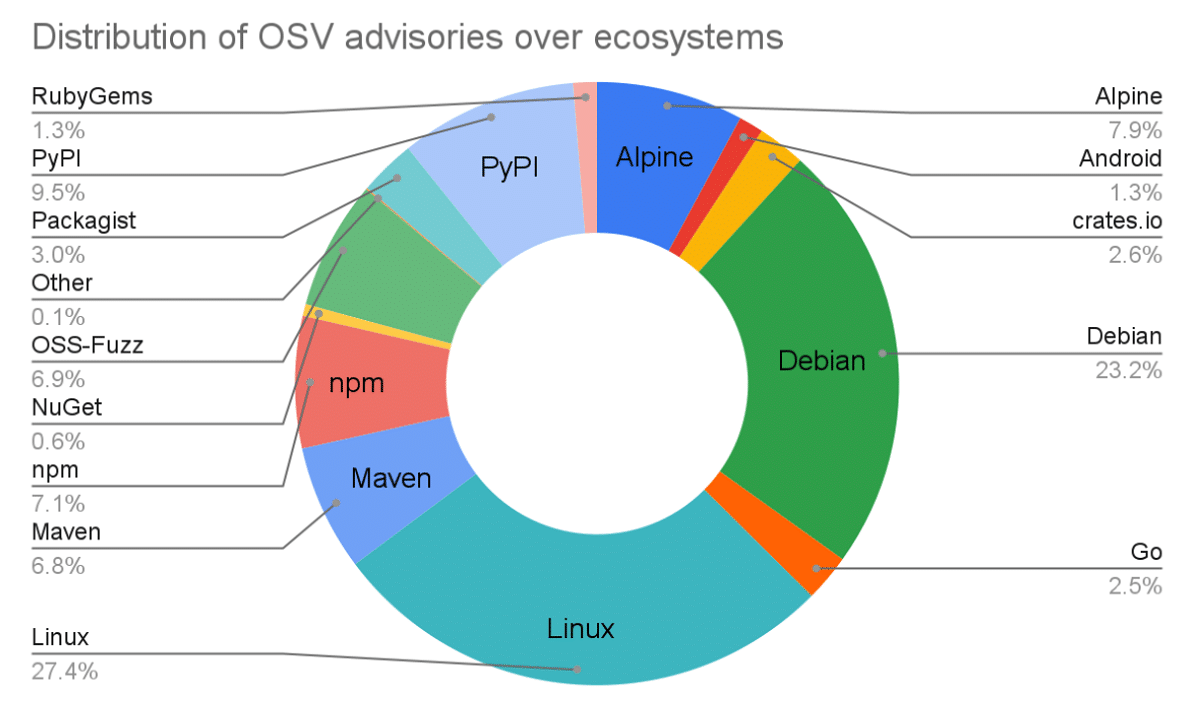

La les informations sur les vulnérabilités sont extraites de la base de données OSV (Open Source Vulnerabilities), qui couvre des informations sur les problèmes de sécurité dans Сrates.io (Rust), Go, Maven, NPM (JavaScript), NuGet (C#), Packagist (PHP), PyPI (Python), RubyGems, Android, Debian et Alpine, ainsi que des données de vulnérabilité du noyau Linux et des rapports de vulnérabilité de projet hébergés sur GitHub.

La base de données OSV reflète l'état de correction du problème, des confirmations avec l'apparition et la correction de la vulnérabilité, la gamme de versions affectées par la vulnérabilité, des liens vers le dépôt du projet avec le code et la notification du problème. L'API fournie vous permet de suivre la manifestation d'une vulnérabilité au niveau de la validation et de la balise et d'analyser l'exposition au problème à partir de produits dérivés et de dépendances.

Enfin, il convient de mentionner que le code du projet est écrit en Go et est distribué sous la licence Apache 2.0. Vous pouvez vérifier plus de détails à ce sujet dans le lien suivant.

Les développeurs peuvent télécharger et essayer OSV-Scanner à partir du site Web osv.dev ou utiliser le contrôle de vulnérabilité OpenSSF Scorecard pour exécuter automatiquement le scanner dans un projet GitHub.