Les derniers mois ne semblent pas avoir été très bons pour la suite de sécurité informatique Norton. Déjà nous avions informé de l'inclusion malheureuse d'un logiciel de crypto-monnaie dans sa suite de sécurité. Maintenant, ils attaquent le gestionnaire de mots de passe Norton.

Un gestionnaire de mots de passe est un outil de sécurité informatique indispensable puisque, En nous évitant d'avoir à nous en souvenir, cela nous permet d'avoir des mots de passe différents pour différents services. Pour l'un d'entre eux, se faire agresser, c'est comme entrer par effraction dans le service de police.

Attaque du gestionnaire de mots de passe de Norton

NortonLifeLock (qui a fusionné avec Avast fait partie d'une société appelée Gen Digital) a envoyé une communication au bureau général du Vermont annonçant la détection, au milieu du mois dernier, de ce qu'il a décrit comme "Un volume inhabituellement élevé d'échecs de connexion à nos comptes clients."

Selon l'entreprise :

Nous avons déterminé qu'à partir du 1er décembre 2022 environ, un tiers non autorisé avait utilisé une liste de noms d'utilisateur et de mots de passe obtenus d'une autre source, telle que le dark web, pour tenter de se connecter aux comptes clients Norton. Nos propres systèmes n'ont pas été compromis.

Comme l'a déclaré un porte-parole de Gen Digital, la société mère de Norton, le scénario le plus pessimiste serait 8000 XNUMX comptes compromis par une manœuvre connue sous le nom d'"attaque de bourrage d'informations d'identification". Gen Digital se vante d'avoir empêché 925000 XNUMX attaques en avertissant les titulaires de compte avec plusieurs tentatives de connexion infructueuses de changer le mot de passe principal et de mettre en œuvre des mesures de sécurité supplémentaires.

Qu'est-ce qu'une attaque par credential stuffing ?

L'attaque par credential stuffing consiste à tester le nom d'utilisateur et le mot de passe d'un service dans un autre. Le cybercriminel obtient illégalement la liste des utilisateurs et des mots de passe d'un service et les teste sur d'autres services, pariant sur la paresse ou le manque de mémoire de ces utilisateurs qui les empêche d'en créer un nouveau pour chaque nouveau lieu où ils créent un compte. En général ces contrôles sont effectués par des bots.

Malgré la croyance imposée par Hollywood, les meilleurs criminels informatiques sont plus qualifiés en tant que psychologues qu'en tant qu'utilisateurs de technologie. Ce type d'attaque est basé sur la connaissance que 85% des utilisateurs réutilisent leurs mots de passe.

En termes statistiques, l'efficacité est très faible, seul 1 compte sur 1000 peut être piraté. Maintenant, si nous multiplions cela par les millions de comptes d'utilisateurs sur le Web, et que nombre de ces comptes contiennent des données sensibles telles que des numéros de carte de crédit ou des identifiants d'accès à des sites stratégiques, les dommages peuvent être incalculables.

Comment se protéger des attaques par credential stuffing

Les mesures de sécurité traditionnelles telles que le blocage des adresses IP qui échouent à plusieurs reprises ou le retardement de l'accès ne sont plus efficaces. Les robots simulent les revenus de différents appareils et de différents emplacements.

Voici quelques moyens d'empêcher cette attaque :

- Authentification en deux étapes : Cela implique l'utilisation d'un appareil ou d'un code fourni par l'application qui certifie que l'utilisateur légitime est celui qui tente de se connecter. Dans le premier cas, un avis est envoyé par SMS ou par e-mail à l'utilisateur pour confirmer son identité. Dans le second, l'application génère un code (basé sur des facteurs aléatoires) qui doit être saisi dans le formulaire de connexion du service auquel vous souhaitez accéder.

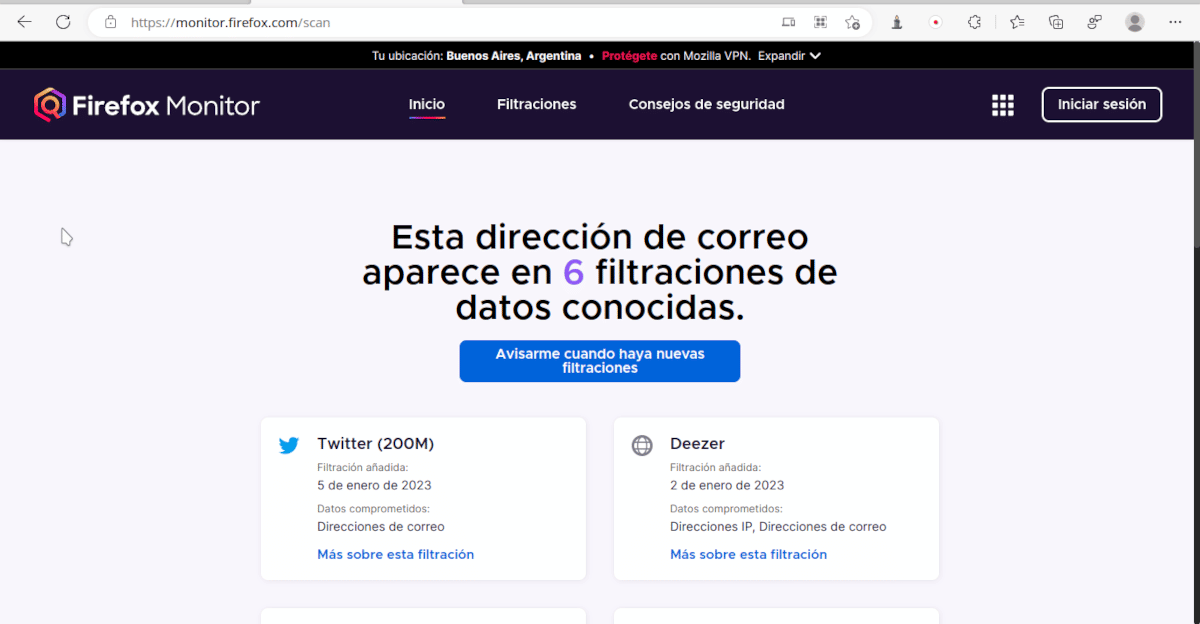

- Moniteur Firefox : Es un site de la Fondation Mozilla qui avertit si une adresse e-mail fait partie d'une violation de données en ligne. La capture d'écran en haut de cet article est ce que j'ai obtenu en saisissant mon adresse e-mail principale.

- Gestionnaire de mots de passe : C'est l'outil de protection fondamental pour ce type d'attaque puisqu'il permet d'en attribuer un nouveau à chaque service sans avoir à les mémoriser. Il peut être trouvé en tant qu'extension de navigateur, dans les référentiels de votre distribution ou dans la boutique d'applications de votre appareil mobile. Bien sûr, protégez-le avec un mot de passe principal que vous n'avez pas utilisé auparavant