FBI ja NSA julkaisivat eilen turvallisuushälytyksen yhteisesti sisältävät tiedot uusi haittaohjelma, joka vaikuttaa Linuxiin ja että näiden kahden viraston mukaan Se on kehitetty ja otettu käyttöön venäläisten armeijan hakkereiden todellisissa hyökkäyksissä.

Molemmat virastot väittävät, että venäläiset hakkerit käyttivät haittaohjelmaa nimeltä drovorub, asentaa takaovet hakkeroitujen verkkojen sisälle.

Tietoja Drovorubista

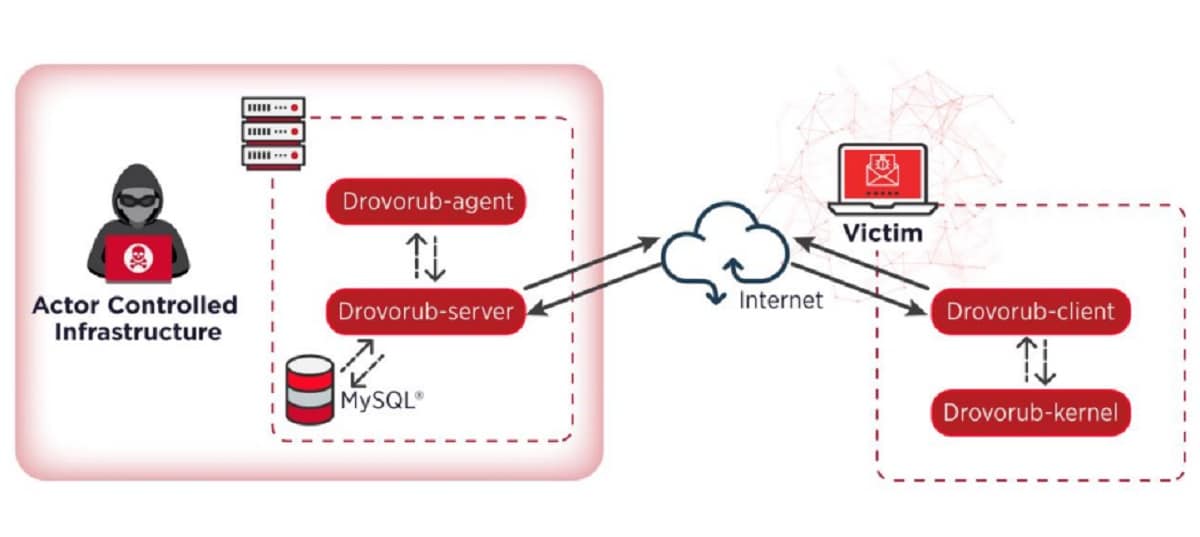

Haittaohjelmilla on erilaisia moduuleja, jotka takaavat salauksen, sitkeys ja täysi pääsy koneeseen sitoutunut korkeimpiin etuoikeuksiin.

NSA: n ja FBI: n julkaisemassa teknisessä raportissa Tietoja Drovorubin kyvyistä ja ehdotuksia havaintoratkaisuiksi julkaistu ja ehkäisy.

Raportin mukaan, rootkit on erittäin tehokas piilossa tartunnan saaneella koneella ja selviää uudelleenkäynnistyksistä, ellei:

"Unified Extensible Firmware Interface (UEFI) Secure Boot on käytössä" Full "- tai" Full "-tilassa.

Raportissa kuvataan Drovorubin jokaisen osan tekniset yksityiskohdat, jotka kommunikoivat keskenään JSON: n kautta WebSocketsin kautta ja salaavat liikenteen palvelinmoduuliin ja sieltä RSA-algoritmilla.

NSA ja FBI osoitti haittaohjelman Venäjän pääesikunnan tiedustelupääosastolle, 85., Main Special Services Center (GTsSS), sotilasyksikkö 26165.

Tämän organisaation verkkotoiminta liittyy edistyneen hakkerointiryhmän Fancy Bear (APT28, Strontium, Group 74, PawnStorm, Sednit, Sofacy, Iron Twilight) kampanjoihin.

Tämä jako perustuu operatiiviseen komento- ja ohjausinfrastruktuuriin, jonka yritykset ovat julkisesti liittäneet GTsSS: ään puolustamaan kyberhyökkäyksiltä. Yksi vihje on IP-osoite, jonka Microsoft löysi Strontium-kampanjasta käyttivät IoT-laitteita huhtikuussa 2019 ja käyttivät myös Drovorub C2: ta samaan aikaan.

Havaitseminen ja ehkäisy

NSA: n tutkimus on todennut sen haittaohjelmien toiminta on nähtävissä lisähavaintotekniikoiden avulla, mutta nämä eivät ole kovin tehokkaita Drovorub-ytimen moduulille.

Verkon tunkeutumisen havaitsemisjärjestelmät (NIDS) kuten Meerkat, Snort, Zeek voi avata viestien lukituksen dynaamisesti WebSocket-protokolla "piilotettu" (käyttää komentosarjoja) ja tunnistaa C2-sanomat asiakas- ja agenttiosien sekä Drovorub-palvelimen välillä.

TLS-välityspalvelin saavuttaisi saman tuloksen vaikka viestintäkanava käyttää TLS: ää salaukseen. Yksi varoitus näistä menetelmistä on kuitenkin se, että peering voi jäädä huomaamatta, jos käytetään TLS: ää tai jos toimija vaihtaa toiseen viestimuotoon.

Löytämiseen isäntäpohjainen, NSA ja FBI tarjoavat seuraavat ratkaisut:

- Testaa Drovorub-ytimoduulin läsnäolo raporttiin sisältyvällä komentosarjalla (sivulla 35)

- Tietoturvatuotteet, jotka voivat havaita haittaohjelmien artefaktit ja rootkit-toiminnot, kuten Linux-ytimen tarkastusjärjestelmä;

- Reaaliaikaiset vastaustekniikat, tiettyjen tiedostonimien, polkujen, hajautusten etsiminen ja Yaran sääntöjen mukaisesti (tarjotaan Snortin sääntöraportissa)

- Muistin tarkistus, tehokkain tapa löytää rootkit;

- Levykuvien skannaus, haittaohjelmien artefaktit ovat pysyviä levyllä, mutta juuripaketit piilottavat ne binaaritiedostoilta ja tavallisilta järjestelmäpuheluilta.

Ehkäisymenetelminä molemmat virastot suosittelevat uusimpien Linux-päivitysten asentamista ja käytä uusimpia saatavilla olevia ohjelmistoversioita.

Lisäksi järjestelmänvalvojat heidän tulisi varmistaa, että koneet käyttävät vähintään Linux-ydintä 3.7, joka tarjoaa ytimen allekirjoituksen toteutuksen. Järjestelmien määrittäminen lataamaan vain moduuleja, joilla on kelvollinen digitaalinen allekirjoitus, lisää haitallisten ytimoduulien estämisen vaikeustasoa.

Toinen suositus on ottaa käyttöön UEFI Secure Boot -tarkistusmekanismi (täydellinen sovellus), joka sallii vain laillisten ytimen moduulien lataamisen. Tämä ei kuitenkaan suojaa äskettäin julkistettua BootHole-haavoittuvuutta vastaan.

lähde: https://www.zdnet.com