AMD: n edustajat julkaisivat äskettäin julkaisun avulla raportti, jossa se tehdään tiedoksi - tiedot turvallisuudesta tehdystä analyysistä -. - optimointitekniikka PSF (Predictive Store Forwarding), joka on otettu käyttöön Zen 3 -sarja.

Tutkimus teoreettisesti vahvisti Spectre-STL-hyökkäysmenetelmän sovellettavuuden (Spectre-v4) PSF-tekniikkaan, tunnistettu toukokuussa 2018, mutta käytännössä hyökkäyksen aiheuttavia koodimalleja ei ole vielä löydetty, ja yleistä vaaraa pidetään merkityksettömänä.

Levy mainittu Grazin teknillisen yliopiston asiantuntijalle, Daniel Gruss, joka huomasi, että AMD-polyesterikatkokuitu voi olla haavoittuva useisiin sivukanavan hyökkäyksiin, jotka ovat vuosien varrella kehittäneet paljon.

Muistakaa, että Spectre-v4-hyökkäys (Spekulatiivinen myymälän ohitus) luottaa välimuistissa olevien tietojen palauttamiseen sen jälkeen kun olet hylännyt operaatioiden spekulatiivisen suorituksen tuloksen käsittelemällä vaihtoehtoisia luku- ja kirjoitusoperaatioita epäsuoralla osoituksella.

Kun lukutoiminto jatkuu kirjoitusoperaatioon (esimerkiksi mov [rbx + rcx], 0x0; mov rax, [rdx + rsi]), lukusuunta voi olla jo tiedossa Samankaltaisten toimintojen vuoksi (lukutoiminnot suoritetaan paljon useammin ja lukeminen voidaan tehdä välimuistista) ja prosessori voi spekulatiivisesti lukea ennen kirjoittamista odottamatta epäsuoran kirjoitussuunnan siirtymän laskemista.

Tämän ominaisuuden avulla lukukäsky pääsee edelliseen arvoon mihin tahansa suuntaan, kun tallennustoiminto on vielä kesken. Ennustevirheen sattuessa epäonnistunut spekulatiivinen toimenpide hylätään, mutta sen suorituksen jäljet jäävät prosessorin välimuistiin ja voidaan hakea jollakin menetelmistä välimuistin sisällön määrittämiseksi välimuistin ja välimuistissa olevat tiedot.

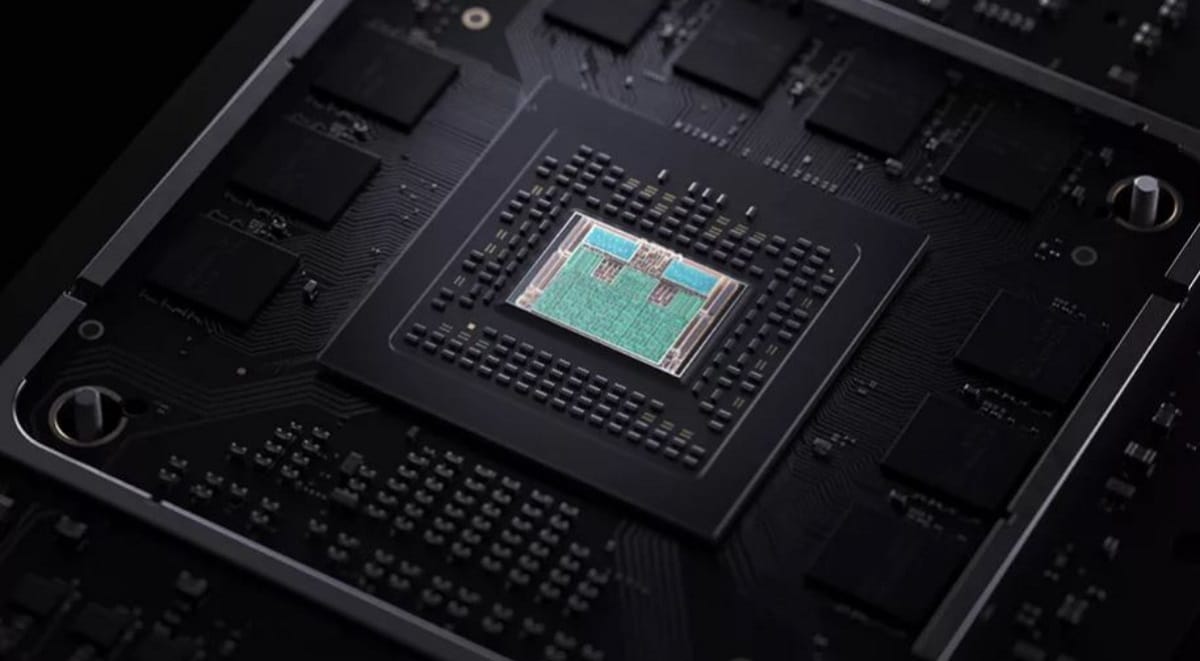

Lisätty tekniikka AMD Zen 3 -prosessoreihin PSF optimoi Store-to-Load-Forwarding -menetelmän (STLF), joka suorittaa spekulatiivisesti lukutoimintoja luku- ja kirjoitusoperaatioiden välisen suhteen ennustamisen perusteella. Perinteisellä STLF-prosessorilla prosessori suorittaa "lataus" -toiminnon suoraan edellisestä "tallennus" -käskystä uudelleenohjatuille tiedoille odottamatta tuloksen todellista kirjoittamista muistiin, mutta varmistaen, että "latauksessa" käytetyt osoitteet "myymälä" ohjeet vastaavat.

PSF-optimointi tekee osoitetarkistuksesta spekulatiivista ja suorittaa "lataus" -operaation ennen osoitetietojen laskemisen loppuun saattamista, jos tallennus / lataus-pari on aiemmin suoritettu osoitetta manipuloitaessa. Jos ennuste epäonnistuu, tila palaa, mutta tiedot pysyvät välimuistissa.

Hyökkäys yksinomaan polyesterikatkokuituja vastaan se on mahdollista vertaisoikeuksien puitteissa, kattaa vain nykyisen prosessin kontekstin ja on estetty osoitetilan eristysmenetelmillä tai laitteistohiekkalaatikkomekanismeilla. Asia voi kuitenkin vaikuttaa prosessien hiekkalaatikkojen eristystekniikoihin.

Hyökkäys uhkaa sellaisia järjestelmiä kuten selaimet, koodin suorittamisen virtuaalikoneet ja JIT: t, jotka suorittavat kolmannen osapuolen koodia samassa prosessissa (hyökkäyksen seurauksena epäluotettava hiekkalaatikkokoodi voi saada pääsyn muihin prosessin tietoihin).

AMD on tarjonnut erilaisia menetelmiä PSF: n poistamiseksi käytöstä kokonaan tai valikoivasti, mutta koska useimpien sovellusten riski on vähäinen, se suositteli, että tätä optimointia ei poisteta käytöstä oletuksena.

Luotettavia koodeja erikseen suorittavien prosessien selektiivistä suojaamista varten ehdotetaan PSF: n poistamista käytöstä asettamalla MSR-bitit "SSBD" ja "PSFD", jopa yksittäisille säikeille. Linux-ytimelle on tehty korjaustiedostoja toteuttamalla "psfd" ja "nopsfd" komentorivivalinnat, jotka ohjaavat PSF: ää päälle ja pois.

Niille, jotka ovat kiinnostuneita tutustumaan raporttiin, he voivat neuvotella seuraava linkki.