Teadlaste rühm Amsterdami ülikoolist ja Šveitsi kõrgemast tehnikumist Zürichis arendas võrgurünnakute tehnikat "NetCAT" (Network Cache ATtack) seda võimaldab kasutada andmeanalüüsi meetodeid kolmandate osapoolte kanalitest kasutaja poolt vajutatavate klahvide kaugotsimiseks töötades SSH-seansil. Probleem avaldub ainult serverites, mis kasutavad RDMA (Remote Direct Memory Access) ja DDIO (Direct I / O to Data) tehnoloogiaid.

Intel usub, et rünnakut on praktikas keeruline rakendada.a, kuna see nõuab ründaja juurdepääsu kohalikule võrgule, lisaks tingimustele ja korraldusele vastuvõtva side kasutades RDMA ja DDIO tehnoloogiaid, mida tavaliselt kasutatakse eraldatud võrkudes, näiteks seal, kus klastrid tegutsevad.

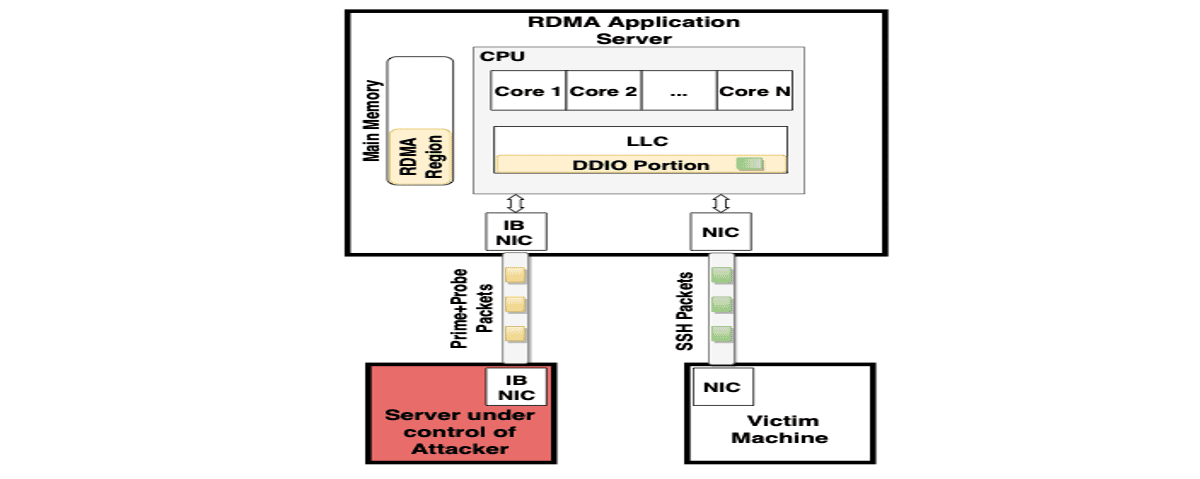

Rünnakuks kasutatud meetod sarnaneb Throwhammeri haavatavusega, mis võimaldab RAM-i üksikute bitide sisu muuta RDMA-süsteemide võrgupakettide manipuleerimise kaudu.

Teadlased kommenteerivad, et:

Uus probleem on viivituste minimeerimise tulemus DDIO-mehhanismi abil, mis tagab võrgukaardi ja muude välisseadmete vahelise otsese interaktsiooni protsessori vahemäluga (võrgukaardipakettide töötlemise ajal salvestatakse andmed vahemällu ja leitakse vahemälust, ilma juurdepääs mälule).

Tänu DDIO-le sisaldab protsessori vahemälu ka pahatahtliku võrgutegevuse käigus loodud andmeid.

NetCATi rünnak tugineb asjaolule, et võrgukaardid salvestavad andmeid vahemällu aktiivselt ja pakettide töötlemise kiirus tänapäevastes kohalikes võrkudes on piisav, et mõjutada vahemälu täitmist ja määrata andmete olemasolu või puudumine vahemälus andmete edastamise viivituste analüüsi kaudu.

Interaktiivsete seansside kasutamisel näiteks SSH kaudu, võrgupakett saadetakse kohe pärast klahvi vajutamist, see tähendab, et viivitused pakettide vahel on korrelatsioonis klahvivajutuste vaheliste viivitustega.

Kasutades statistilise analüüsi meetodeid ja võttes arvesse, et klahvivajutuste vahelised viivitused sõltuvad üldjuhul klahvi asendist klaviatuuril, on sisendinfo teatud tõenäosusega võimalik uuesti luua. Näiteks kipub enamik inimesi kirjutama "s" järele "s" pärast "a" palju kiiremini kui "g".

Protsessori vahemällu salvestatud teave võimaldab teil ka selliste ühenduste nagu SSH töötlemisel hinnata võrgukaardi saadetud pakettide täpset aega.

Teatud liiklusvoogude loomisega ründaja saab kindlaks teha, millal uued andmed vahemällu ilmuvad seotud teatud tegevusega süsteemis.

Vahemälu sisu analüüsimiseks kasutatakse meetodit Prime + Probe, mis seisneb vahemälu täitmises võrdlusväärtuste komplektiga ja nende täitmise ajal pöördumisaja mõõtmiseks muudatuste kindlakstegemiseks.

Võimalik, et tehnika ettepanek saab kasutada määramiseks mitte ainult klahvivajutusi, vaid ka muud tüüpi tundlikud andmed, mille protsessor vahemällu salvestab.

Rünnakus kasutame ära asjaolu, et DDIO-toega rakendusserveril on protsessori tuumade ja võrgukaardi vahel jagatud ressurss (viimase taseme vahemälu). Lähendame DDIO olulisi omadusi, et mõista, kuidas vahemälu DDIO-ga jagatakse.

Rünnaku võib läbi viia siis, kui RDMA on keelatud, kuid ilma RDMA-ta on selle efektiivsus vähenenud ja käivitamine märkimisväärselt keeruline.

Samuti on DDIO-ga võimalik organiseerida varjatud sidekanal, mida kasutatakse andmete edastamiseks pärast serveri rikkumist, turvasüsteemidest mööda minnes.

allikas: https://www.vusec.net