Google eile (neljapäev, 6. juuni) Teatan väljaande kaudu tema Google'i turvablogist, mis on enne tehastest lahkumist tuvastanud Android-seadmetes eelinstallitud tagaukse olemasolu.

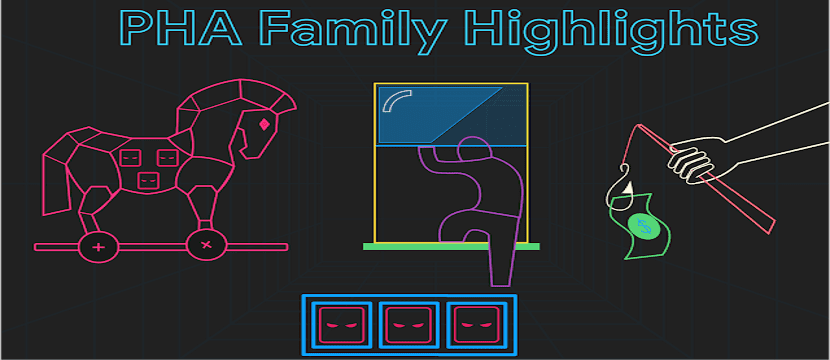

Google on olukorda uurinud pärast seda, kui arvutiturbespetsialistid selle paar aastat varem paljastasid. Need on perekonna Triad pahatahtlikud rakendused mõeldud rämpspostiks ja Android-seadmes reklaamimiseks.

Triada kohta

Google'i sõnul Triada on välja töötanud meetodi pahavara installimiseks Android-telefonidele praktiliselt tehases, isegi enne seda, kui kliendid oma seadmetesse ühe rakenduse alustasid või isegi installisid.

Triadat kirjeldati esmakordselt 2016. aasta märtsis. arvutiturbefirma Kaspersky Lab veebisaidil olevas blogipostituses. Veel ühe ajaveebipostituse pühendas ettevõte 2016. aasta juunis.

Sel ajal oli analüütikutele tundmatu sügavalt juurdunud troojalane turvafirmalt, kes üritab Androidi seadmeid kasutada pärast kõrgendatud privileegide saamist.

Nagu Kaspersky Lab selgitas 2016. aastaks, kui Triada on seadmesse installitud, selle peamine eesmärk oli installida rakendusi, mida saaks kasutada rämpsposti saatmiseks ja reklaamide kuvamiseks.

See kasutas muljetavaldavat tööriistakomplekti, sealhulgas juurdunud haavatavusi, mis möödusid Androidi sisseehitatud turvakaitsest, ja viise, kuidas Android OS-i Zygote'i protsessi muuta.

Need on mõjutatud kaubamärgid

Need pahatahtlikud rakendused leiti 2017. aastal eelinstallitud erinevatesse Androidi mobiilseadmetesse, sealhulgas ka nutitelefonidesse Leagoo kaubamärk (M5 plus ja M8 mudelid) ja Nomu (Mudelid S10 ja S20).

Selle rakenduste perekonna pahatahtlikud programmid ründavad süsteemiprotsessi nimega Zygote (kolmanda osapoole rakenduste käivitaja). Zygote'i süstides võivad need pahatahtlikud programmid imbuda mis tahes muusse protsessi.

"Libandroid_runtime.so kasutavad kõik Androidi rakendused, nii et pahavara süstib end kõigi töötavate rakenduste mälupiirkonda, kuna selle pahavara peamine ülesanne on täiendavate pahatahtlike komponentide allalaadimine. «

Sest see ehitati ühte süsteemiteeki töökorras ja asub jaotises Süsteem, mis ei saa standardsete meetoditega eemaldada, aruande järgi. Ründajad on saanud petturitest moodulite allalaadimiseks ja installimiseks vaikselt kasutada tagaust.

Google'i turbeblogi aruande kohaselt oli Triada esimene toiming superkasutaja tüüpi binaarfailide (su) installimine.

See alamprogramm lubas seadme teistel rakendustel kasutada juurõigusi. Google'i sõnul oli Triada kasutataval binaarsusel vaja parooli, mis tähendab, et see oli ainulaadne võrreldes teiste Linuxi süsteemidega tavaliste kahendfailidega. See tähendas, et pahavara võis kõiki installitud rakendusi otse võltsida.

Kaspersky Labi sõnul selgitavad nad miks on Triadat nii raske avastada. Esiteks muudab Zygote'i protsessi. Sigoot See on Androidi operatsioonisüsteemi põhiprotsess, mida kasutatakse iga rakenduse mallina, mis tähendab, et kui troojalane protsessi siseneb, saab sellest osa igast rakendusest mis algab seadmest.

Teiseks alistab see süsteemi funktsioonid ja peidab oma moodulid töötavate protsesside ja installitud rakenduste loendist. Seetõttu ei näe süsteem mingeid kummalisi protsesse käimas ja ei viska seetõttu hoiatusi.

Google'i oma aruande analüüsi kohaselt on muud põhjused teinud Triada pahatahtlike rakenduste perekonna nii keerukaks.

Ühelt poolt kasutas see side krüptimiseks XOR-kodeeringut ja ZIP-faile. Teiselt poolt süstis ta süsteemi kasutajaliidese rakendusse koodi, mis võimaldas reklaame kuvada. Tagauks süstis temasse ka koodi, mis võimaldas tal kasutada Google Play rakendust enda valitud rakenduste allalaadimiseks ja installimiseks.