Recientemente κυκλοφόρησαν πληροφορίες σχετικά με την ευπάθεια (CVE-2018-16858) οι οποίες επηρεάστηκαν οι σουίτες γραφείου LibreOffice και Apache OpenOffice στην οποία χρησιμοποιείται αυτό π.χ.Αυτά επιτρέπουν την εκτέλεση κώδικα στο σύστημα κατά το άνοιγμα ενός εγγράφου που έχει εκδοθεί ειδικά σε μορφή ODT.

Η ανακάλυψη sΠραγματοποιήθηκε σε Windows, αν και αυτή η εκμετάλλευση επηρεάζει επίσης το Linux, το άτομο που ανέφερε αυτήν την ευπάθεια παρατήρησε ότι αυτές οι σουίτες είναι συμβατές με δέσμες ενεργειών και Basic, BeanShell, Java, JavaScript και Python είναι συμβατές.

Σε τι βασίζεται αυτή η ευπάθεια;

Είναι σημαντικό να αναφέρουμε ότι παρόλο που είναι ένα πρόβλημα που εντοπίστηκε από πέρυσι, καθώς και η λύση εφαρμόστηκε σε μόλις δύο εβδομάδες.

Για διαδικαστικούς λόγους στο άτομο που το εντόπισε (μπορείτε να ελέγξετε τη δημοσίευσή του εδώ) του δόθηκε εντολή να κάνει την έκθεση μέχρι πρόσφατα.

Το πρόβλημα οφείλεται στην έλλειψη απαραίτητων ελέγχων στον κώδικα επεξεργασίας μακροεντολής που είναι ενσωματωμένος στο έγγραφο, που μπορεί να προκληθεί από διάφορα συμβάντα, όπως το ποντίκι που δείχνει ένα στοιχείο.

Όταν χρησιμοποιείτε τους χαρακτήρες "../" στη διαδρομή προς τον ελεγκτή, ένας εισβολέας μπορεί να ξεπεράσει τους βασικούς καταλόγους με σενάρια (/ share / Scripts / python και / user / Scripts / python) και εκτελέστε μια αυθαίρετη συνάρτηση από ένα υπάρχον σενάριο Python όταν συμβαίνει ένα συμβάν.

Ένας εισβολέας εκμεταλλεύεται αυτό και για να εκτελέσετε τον κώδικά σας χρησιμοποιεί τη συνάρτηση σεναρίου pydoc.py υπάρχει στις περισσότερες διανομές (περιλαμβάνεται επίσης στο πακέτο LibreOffice για Windows - python-core-3.5.5 \ lib \ pydoc.py).

Αυτό καθορίζει τη συνάρτηση tempfilepager() το οποίο φροντίζει να τρέχει οποιοδήποτε εκτελέσιμο αρχείο με αυθαίρετα ορίσματα καλώντας τη συνάρτηση os.system().

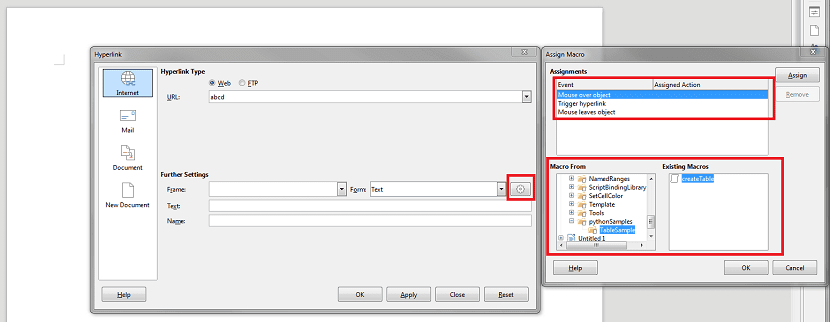

Για παράδειγμα, για να εκτελέσετε μια αριθμομηχανή κατά την κύλιση ενός συνδέσμου σε μια συγκεκριμένη περιοχή σε ένα έγγραφο, απλώς συνδέστε ένα σενάριο vnd.sun.star.script:../../lib/python3.5/pydoc.py$ στο πρόγραμμα χειρισμού εκδηλώσεων "dom: mouseover" απλώς συνδέστε ένα σενάριο στο "vnd.sun.star.script:../../lib/python3.5/pydoc.py$tempfilepager(1, gnome-calculator )?language=Python&location=share".

Μπορούμε να το δούμε στο παρακάτω βίντεο:

Η ευπάθεια εντοπίστηκε και αναφέρθηκε πέρυσι και καταργήθηκε στις εκδόσεις 6.0.7 και 6.1.3 του LibreOffice.

ενώ στην τρέχουσα έκδοση του Apache OpenOffice 4.1.6, το πρόβλημαa παραμένει Αδιόρθωτος.

Υπάρχει ήδη μια λύση

Ως λύση για τον αποκλεισμό τρωτών σημείων στο OpenOffice, συνιστάται να διαγράψετε το αρχείο pythonscript.py του καταλόγου εφαρμογών που μπορεί να βρεθεί στην ακόλουθη διαδρομή "/opt/openoffice4/program/pythonscript.py".

Εκτός από αυτό το πρόβλημα δεν έχει επιλυθεί ακόμα στα Debian Jessie, Ubuntu 16.04, SUSE και openSUSE.

Από την άλλη πλευρά, το RHEL, το CentOS καθώς και το Ubuntu 18.04 και το Ubuntu 18.10 δεν επηρεάζονται από αυτό το πρόβλημα.

Στο OpenOffice και το LibreOffice έως και την έκδοση 6.0, η εκμετάλλευση της ευπάθειας περιορίζεται στην εκτέλεση τοπικών σεναρίων Python υπάρχει λόγω έλλειψης υποστήριξης για τη μετάδοση ορισμάτων σε συναρτήσεις που καλούνται από μακροεντολές.

Για να επιτεθεί στο OpenOffice και σε παλαιότερες εκδόσεις του LibreOffice, ένας εισβολέας πρέπει να ασφαλίσει τη θέση του σεναρίου Python, για παράδειγμα διανέμοντάς το σε ένα αρχείο ZIP μαζί με ένα έγγραφο ODT.

Όταν το LibreOffice 6.1.x επιτίθεται, μπορείτε να χρησιμοποιήσετε το σενάριο συστήματος pydoc.py για να εκτελέσετε αυθαίρετα αρχεία με οποιαδήποτε παράμετρο.

Επιπλέον, ένας πιθανός φορέας επίθεσης αναφέρεται μέσω του πακέτου ImageMagick, το οποίο χρησιμοποιεί το LibreOffice για τη μετατροπή ορισμένων τύπων αρχείων.

Αυτή η επίθεση προέρχεται από χειριστές εικόνων με βάση το ImageMagick είναι επικίνδυνο επειδή ένα έγγραφο ευπάθειας μπορεί να σταλεί ως αρχείο JPEG ή PNG με αρχείο ODT αντί για εικόνα (ένα τέτοιο αρχείο θα υποβληθεί σε επεξεργασία επειδή ο τύπος MIME αναγνωρίζεται από το περιεχόμενό του, αντί να εμπιστεύεται).

Θεωρητικά, το πρόβλημα μπορεί επίσης να επηρεάσει τους αυτόματους δημιουργούς μικρογραφιών για ευρετήρια επιτραπέζιων υπολογιστών και αρχείων εάν χρησιμοποιούν το LibreOffice για την ανάλυση εγγράφων.

Σε αυτήν την περίπτωση, για μια επίθεση μπορεί να αρκεί η απλή φόρτωση του εγγράφου με το exploit ή η πλοήγηση στον κατάλογο μαζί του στο Ναυτίλο.

Είναι επίσης σημαντικό να δούμε ότι εξακολουθούν να βρίσκουν έναν τρόπο να βρουν ευπάθειες μέσω των διαφορετικών χρήσεων του ImageMagick.