OSV-Scanner arbeitet als Frontend für die OSV.dev-Datenbank

Google hat kürzlich den OSV-Scanner veröffentlicht, ein Tool, das Open-Source-Entwicklern einen einfachen Zugang ermöglicht um nach nicht gepatchten Schwachstellen in Code und Anwendungen zu suchen, wobei die gesamte Kette von Abhängigkeiten berücksichtigt wird, die mit dem Code verbunden sind.

OSV-Scanner ermöglicht die Erkennung von Situationen, in denen eine Anwendung aufgrund von Problemen in einer der als Abhängigkeit verwendeten Bibliotheken anfällig wird. In diesem Fall kann die verwundbare Bibliothek indirekt verwendet werden, dh über eine andere Abhängigkeit aufgerufen werden.

Letztes Jahr haben wir uns bemüht, die Schwachstellenklassifizierung für Entwickler und Verbraucher von Open-Source-Software zu verbessern. Dies beinhaltete die Veröffentlichung des Open-Source-Schwachstellenschemas (OSV) und den Start des OSV.dev-Dienstes, der ersten verteilten Open-Source-Schwachstellendatenbank. OSV ermöglicht es all den verschiedenen Open-Source-Ökosystemen und Schwachstellendatenbanken, Informationen in einem einfachen, genauen und maschinenlesbaren Format zu veröffentlichen und zu nutzen.

Softwareprojekte werden oft auf einem Berg von Abhängigkeiten aufgebaut: Anstatt bei Null anzufangen, müssen die Entwickler integrieren externe Softwarebibliotheken in Projekten und fügen Sie zusätzliche Funktionen hinzu. Allerdings Open-Source-Paketeo enthalten oft undokumentierte Codeschnipsel die aus anderen Bibliotheken gezogen werden. Diese Praxis schafft was wird als „transitive Abhängigkeiten“ bezeichnet in Software und bedeutet, dass sie mehrere Schwachstellen enthalten kann, die manuell nur schwer nachzuvollziehen sind.

Transitive Abhängigkeiten sind im letzten Jahr zu einer wachsenden Quelle von Open-Source-Sicherheitsrisiken geworden. Ein kürzlich erschienener Bericht von Endor Labs ergab, dass 95 % der Open-Source-Schwachstellen in transitiven oder indirekten Abhängigkeiten liegen, und ein separater Bericht von Sonatype hob auch hervor, dass transitive Abhängigkeiten für sechs von sieben Schwachstellen verantwortlich sind, die Open Source betreffen.

Laut Google Das neue Tool sucht zunächst nach diesen transitiven Abhängigkeiten durch Analysieren von Manifesten, Software-Stücklisten (SBOMs), sofern verfügbar, und Commit-Hashes. Es stellt dann eine Verbindung zur Open-Source-Schwachstellendatenbank (OSV) her, um relevante Schwachstellen anzuzeigen.

OSV-Scanner kann automatisch rekursiv scannen ein Verzeichnisbaum, der Projekte und Anwendungen anhand des Vorhandenseins von Git-Verzeichnissen (Informationen über durch Commit-Hash-Analyse ermittelte Schwachstellen), SBOM-Dateien (Software Bill Of Material in SPDX- und CycloneDX-Formaten), Manifesten identifiziert oder Administratoren von Archivpaketen wie Yarn blockiert , NPM, GEM, PIP und Fracht. Es unterstützt auch das Scannen des Paddings von Docker-Container-Images, die basierend auf Paketen aus den Debian-Repositories erstellt wurden.

Der OSV-Scanner ist der nächste Schritt in diesem Bemühen, da er eine offiziell unterstützte Schnittstelle zur OSV-Datenbank bereitstellt, die die Abhängigkeitsliste eines Projekts mit den sie betreffenden Schwachstellen verbindet.

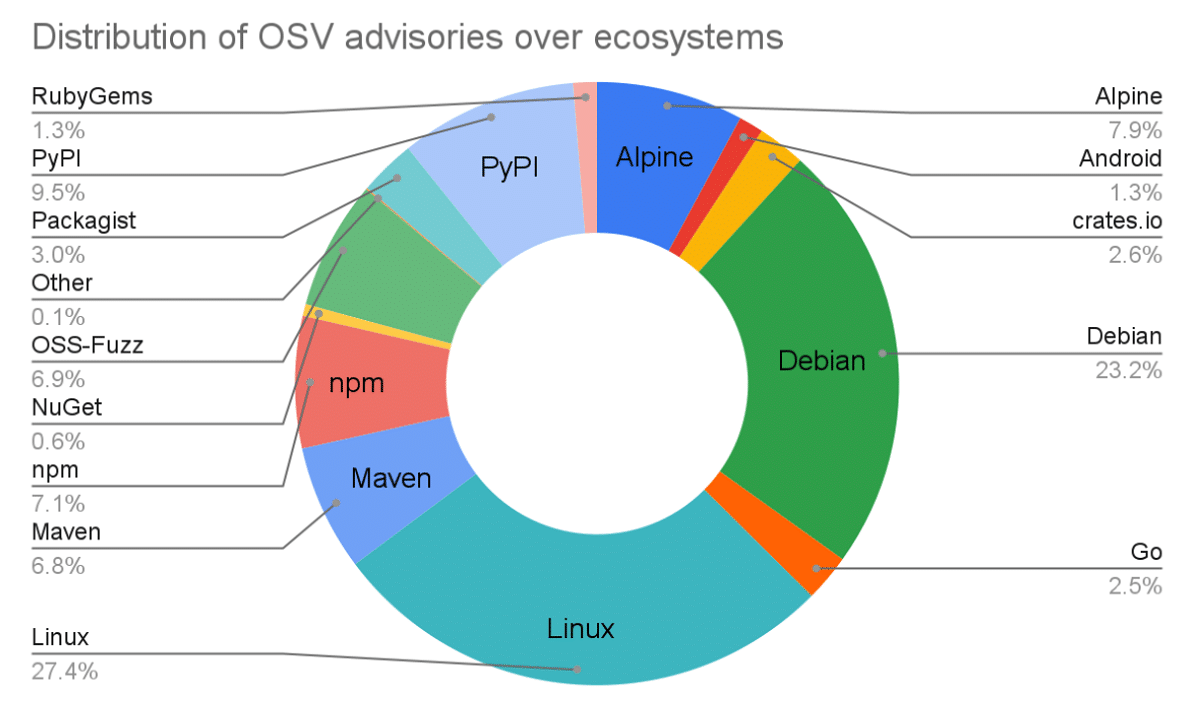

La Informationen über Schwachstellen werden der OSV-Datenbank entnommen (Open Source Vulnerabilities), die Informationen zu Sicherheitsproblemen in Сrates.io (Rust), Go, Maven, NPM (JavaScript), NuGet (C#), Packagist (PHP), PyPI (Python), RubyGems, Android, Debian und Alpine sowie Linux-Kernel-Schwachstellendaten und Projekt-Schwachstellenberichte, die auf GitHub gehostet werden.

Die OSV-Datenbank spiegelt den Problembehebungsstatus wider, Bestätigungen mit dem Auftreten und der Behebung der Schwachstelle, der Umfang der von der Schwachstelle betroffenen Versionen, Links zum Projekt-Repository mit dem Code und der Meldung des Problems. Die bereitgestellte API ermöglicht es Ihnen, die Manifestation einer Schwachstelle auf Commit- und Tag-Ebene zu verfolgen und die Gefährdung durch das Problem durch abgeleitete Produkte und Abhängigkeiten zu analysieren.

Abschließend sei noch erwähnt, dass der Projektcode in Go geschrieben ist und unter der Apache-2.0-Lizenz vertrieben wird. Sie können weitere Details darüber im folgenden Link überprüfen.

Entwickler können den OSV-Scanner von der Website osv.dev herunterladen und ausprobieren oder verwenden die OpenSSF-Scorecard-Schwachstellenprüfung um den Scanner automatisch in einem GitHub-Projekt auszuführen.