Die Arbeitsgruppe von Internet-Engineering (IETF), die für die Entwicklung von Internetprotokollen und -architekturen verantwortlich ist, hat die Bildung eines RFC für das Network Time Security-Protokoll abgeschlossen (NTS) und hat die mit der Kennung RFC 8915 verknüpfte Spezifikation veröffentlicht.

Der RFC erhielt den Status "Standardvorschlag"Danach beginnen die Arbeiten, dem RFC den Status eines Standardentwurfs zu verleihen, was tatsächlich eine vollständige Stabilisierung des Protokolls und die Berücksichtigung aller abgegebenen Kommentare bedeutet.

NTS-Standardisierung ist ein wichtiger Schritt zur Verbesserung der Sicherheit von Zeitsynchronisationsdiensten und schützen Sie Benutzer vor Angriffen, die den NTP-Server imitieren, mit dem der Client eine Verbindung herstellt.

Das Manipulieren von Angreifern zum Einstellen der falschen Zeit kann verwendet werden, um die Sicherheit anderer zeitkritischer Protokolle wie TLS zu gefährden. Beispielsweise kann eine Änderung der Zeit zu einer Fehlinterpretation der Gültigkeitsdaten für TLS-Zertifikate führen.

Bis jetzt hat die NTP und symmetrische Verschlüsselung von Kommunikationskanälen garantierten nicht, dass der Client mit dem Ziel interagiert und nicht mit einem gefälschten NTP-Server, und die Schlüsselauthentifizierung ist nicht zum Mainstream geworden, da die Konfiguration zu kompliziert ist.

In den letzten Monaten haben wir viele Benutzer unseres Zeitdienstes gesehen, aber nur sehr wenige verwenden die Netzwerkzeitsicherheit. Dadurch sind Computer anfällig für Angriffe, die den Server nachahmen, den sie zum Abrufen von NTP verwenden. Ein Teil des Problems war das Fehlen verfügbarer NTP-Daemons, die NTS unterstützten. Dieses Problem ist jetzt gelöst: chrony und ntpsec unterstützen beide NTS.

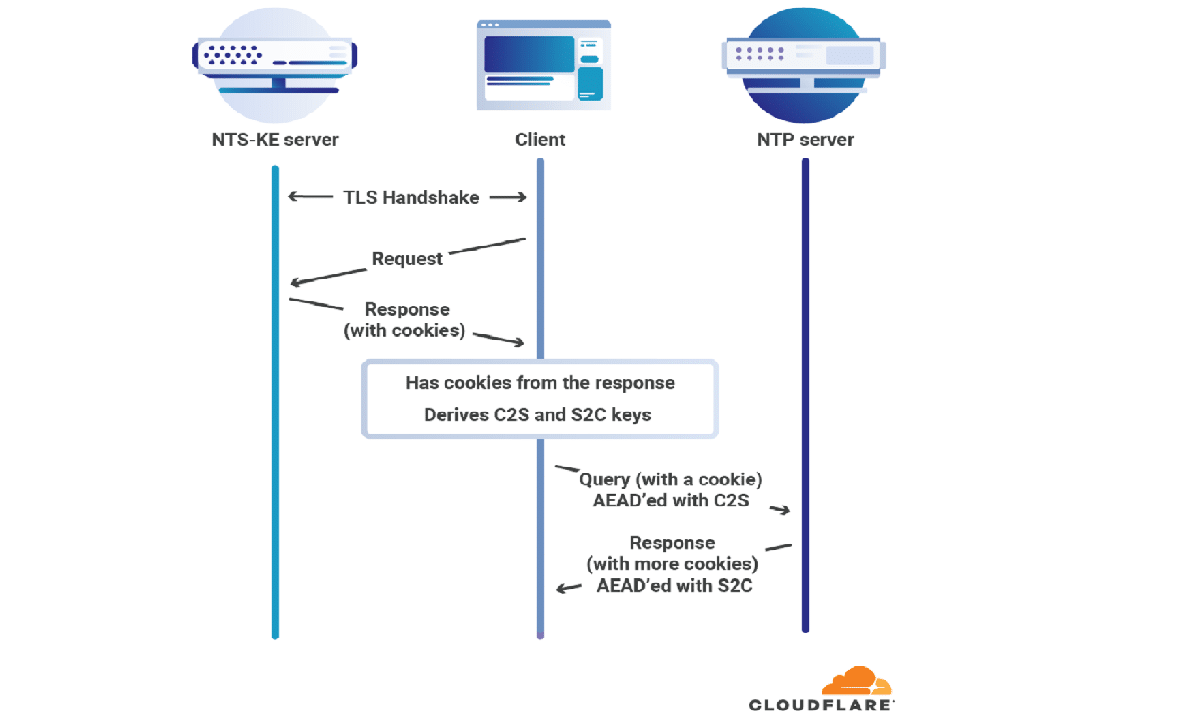

NTS verwendet Public-Key-Infrastrukturelemente (PKI) und ermöglicht die Verwendung von TLS und authentifizierter Verschlüsselung mit zugehörigen Daten (AEAD) zum kryptografischen Schutz der Client-Server-Kommunikation über das Network Time Protocol (NTP).

NTS enthält zwei separate Protokolle: NTS-KE (NTS-Schlüsselerstellung zur Erstauthentifizierung und Schlüsselverhandlung über TLS) und NTS-EF (NTS-Erweiterungsfelder, die für die Verschlüsselung und Authentifizierung einer Zeitsynchronisationssitzung verantwortlich sind).

NTS Fügen Sie NTP-Paketen verschiedene erweiterte Felder hinzu und es speichert alle Statusinformationen nur auf der Clientseite mittels eines Cookie-Übertragungsmechanismus. Der Netzwerkport 4460 ist für die Verarbeitung von NTS-Verbindungen vorgesehen.

Zeit ist die Grundlage für die Sicherheit vieler Protokolle wie TLS, auf die wir uns verlassen, um unser Leben online zu schützen. Ohne eine genaue Uhrzeit kann nicht festgestellt werden, ob die Anmeldeinformationen abgelaufen sind oder nicht. Das Fehlen eines einfach zu implementierenden sicheren Zeitprotokolls war ein Problem für die Internetsicherheit.

Die ersten Implementierungen des standardisierten NTS wurden in den kürzlich veröffentlichten Versionen von NTPsec 1.2.0 und Chrony 4.0 vorgeschlagen.

Chrony bietet eine separate NTP-Client- und Server-Implementierung, mit der die genaue Zeit auf verschiedenen Linux-Distributionen synchronisiert werden kann, darunter Fedora, Ubuntu, SUSE / openSUSE und RHEL / CentOS.

NTPsec wird unter der Leitung von Eric S. Raymond entwickelt und ist ein Zweig der Referenzimplementierung des NTPv4-Protokolls (NTP Classic 4.3.34), das sich auf die Neugestaltung der Codebasis konzentriert, um die Sicherheit (Bereinigung veralteten Codes, Methoden zur Verhinderung von Eindringlingen und geschützte Funktionen) bei Arbeit mit Speicher und Ketten zu verbessern.

Ohne NTS oder Authentifizierung mit symmetrischen Schlüsseln gibt es keine Garantie dafür, dass Ihr Computer tatsächlich NTP mit dem Computer spricht, von dem Sie glauben, dass er es ist. Die symmetrische Schlüsselauthentifizierung ist schwierig und schmerzhaft zu konfigurieren, war jedoch bis vor kurzem der einzige sichere und standardisierte Mechanismus zur Authentifizierung von NTP. NTS verwendet die Arbeit, die in die Web-Public-Key-Infrastruktur fließt, um NTP-Server zu authentifizieren und sicherzustellen, dass bei der Konfiguration Ihres Computers für die Kommunikation mit time.cloudflare.com der Server ist, von dem Ihr Computer die Zeit erhält.

Wenn Sie mehr darüber erfahren möchten, können Sie die Details überprüfen im folgenden Link.