Eine Gruppe von Forschern von der Universität Amsterdam und der Schweizerischen Hochschule in Zürich entwickelte die "NetCAT" -Netzwerkangriffstechnik (Network Cache ATtack) das ermöglicht die Verwendung von Datenanalysemethoden von Drittanbieter-Kanälen um die Tasten, die ein Benutzer drückt, aus der Ferne zu bestimmen während der Arbeit in einer SSH-Sitzung. Das Problem tritt nur auf Servern auf, die RDMA-Technologien (Remote Direct Memory Access) und DDIO-Technologien (Direct I / O to Data) verwenden.

Intel ist der Ansicht, dass der Angriff in der Praxis schwer umzusetzen ist.a, da dies den Zugriff des Angreifers auf das lokale Netzwerk erfordert, zusätzlich zu den Bedingungen und Organisation Host-Kommunikation unter Verwendung von RDMA- und DDIO-Technologien, die im Allgemeinen in isolierten Netzwerken verwendet werden, Zum Beispiel, wo Cluster arbeiten.

Die für den Angriff verwendete Methode ähnelt der Throwhammer-SicherheitslückeDadurch kann der Inhalt einzelner Bits im RAM durch Netzwerkpaketmanipulation auf RDMA-Systemen geändert werden.

Die Forscher kommentieren:

Das neue Problem ist das Ergebnis der Minimierung von Verzögerungen durch Verwendung des DDIO-Mechanismus, der eine direkte Interaktion zwischen der Netzwerkkarte und anderen Peripheriegeräten mit dem Prozessor-Cache ermöglicht (während der Verarbeitung von Netzwerkkartenpaketen werden Daten zwischengespeichert und aus dem Cache abgerufen, ohne Zugriff auf Speicher).

Dank DDIO enthält der Prozessor-Cache auch Daten, die während böswilliger Netzwerkaktivitäten generiert wurden.

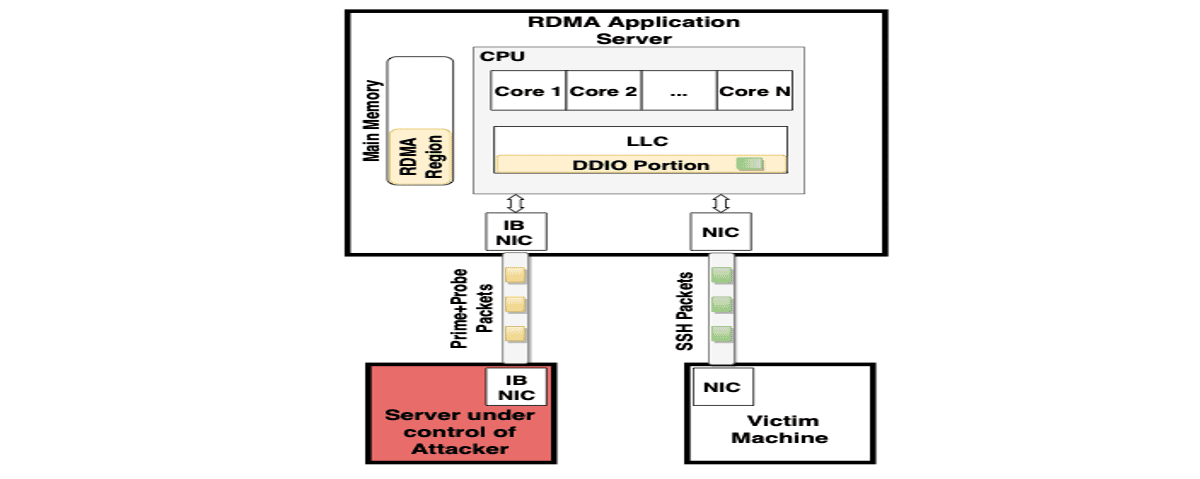

Der NetCAT-Angriff beruht auf der Tatsache, dass Netzwerkkarten Daten zwischenspeichern aktiv und die Geschwindigkeit der Paketverarbeitung in modernen lokalen Netzwerken ist ausreichend, um die Cache-Füllung zu beeinflussen und das Vorhandensein oder Fehlen von Daten im Cache durch Analyse von Datenübertragungsverzögerungen zu bestimmen.

Bei Verwendung interaktiver Sitzungen zum Beispiel über SSH, Unmittelbar nach dem Drücken einer Taste wird ein Netzwerkpaket gesendetDas heißt, Verzögerungen zwischen Paketen werden mit Verzögerungen zwischen Tastenanschlägen korreliert.

Unter Verwendung statistischer Analysemethoden und unter Berücksichtigung, dass die Verzögerungen zwischen Tastenanschlägen im Allgemeinen von der Position einer Taste auf der Tastatur abhängen, ist es mit einiger Wahrscheinlichkeit möglich, die Eingabeinformationen neu zu erstellen. Zum Beispiel neigen die meisten Leute dazu, "s" nach "a" viel schneller als "g" nach "s" einzugeben.

Mithilfe der vom Prozessor zwischengespeicherten Informationen können Sie auch die genaue Zeit der von der Netzwerkkarte gesendeten Pakete bei der Verarbeitung von Verbindungen wie SSH beurteilen.

Durch die Erzeugung eines bestimmten Verkehrsflusses Ein Angreifer kann bestimmen, wann neue Daten im Cache angezeigt werden mit einer bestimmten Aktivität im System verbunden.

Um den Inhalt des Caches zu analysieren, wird die Prime + Probe-Methode verwendet, bei der der Cache mit einer Reihe von Referenzwerten gefüllt und die Zugriffszeit beim Füllen gemessen wird, um die Änderungen zu ermitteln.

Es ist möglich, dass die Technik Vorschlag kann verwendet werden, um zu bestimmen nicht nur Tastenanschläge, sondern auch andere Arten von vertraulichen Daten, die von der CPU zwischengespeichert werden.

Bei unserem Angriff nutzen wir die Tatsache, dass der DDIO-fähige Anwendungsserver über eine gemeinsam genutzte Ressource (den Cache der letzten Ebene) zwischen den CPU-Kernen und der Netzwerkkarte verfügt. Wir entwickeln die wichtigen Eigenschaften von DDIO zurück, um zu verstehen, wie der Cache mit DDIO geteilt wird.

Ein Angriff kann möglicherweise ausgeführt werden, wenn RDMA deaktiviert ist, aber ohne RDMA ist seine Wirksamkeit verringert und die Ausführung ist erheblich kompliziert.

Es ist auch möglich, DDIO zu verwenden, um einen verdeckten Kommunikationskanal zu organisieren, der zum Übertragen von Daten verwendet wird, nachdem ein Server kompromittiert wurde, wobei Sicherheitssysteme umgangen werden.

Quelle: https://www.vusec.net