Forscher der Ben-Gurion-Universität, Untersuchung versteckter Methoden der Datenübertragung von isolierten Computern, haben eine neue Methode entwickelt Organisation eines Kommunikationskanals genannt «AIR-FI», die erlaubt, durch Durch Manipulieren von DDR-Speicherchips wird ein Funksignal mit einer Frequenz von 2.4 GHz erzeugt, das von a erfasst werden kann Gerät aktiviert für Wi-Fi mehrere Meter entfernt.

Aus praktischer Sicht kann das Verfahren verwendet werden, um Verschlüsselungsschlüssel, Kennwörter und geheime Daten von einem Computer zu übertragen, der keine Netzwerkverbindung hat und mit Spyware oder Malware infiziert ist.

Über AIR-FI

Los investigadores gelang es, eine Übertragungsrate von 100 Bit pro Sekunde zu erreichen Empfänger platzieren Wi-FiB. ein Smartphone oder Laptop in einem Abstand von 180 cm. Die Übertragungsfehlerrate betrug 8,75%Es wurden jedoch Fehlerkorrekturcodes verwendet, um Übertragungsfehler zu identifizieren und zu korrigieren.

So organisieren Sie einen Datenübertragungskanal: Starten Sie einfach einen normalen BenutzerprozessDass Es kann in einer virtuellen Maschine ausgeführt werden. Für den Empfang ist ein Gerät mit einem drahtlosen Chip erforderlich, der eine Luftüberwachung auf niedrigem Niveau ermöglicht (im Experiment Es wurden drahtlose Adapter verwendet, die auf Atheros AR92xx- und AR93xx-Chips basierten mit modifizierter Firmware, die Informationen über die für die Spektralanalyse geeigneten Signalparameter überträgt).

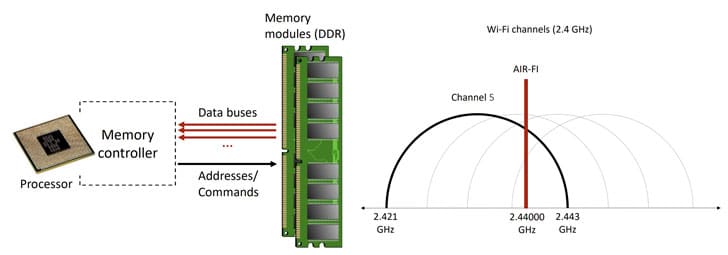

Bei der Erzeugung eines SignalsEs wurde eine Speicherkapazität von DDR4-2400 verwendet Betrieb mit einer Frequenz von 2400 MHz elektromagnetische Störungen zu erzeugen wenn die Steuerung über verschiedene Datenbusse auf das Speichermodul zugreift.

Die Wi-Fi-Reichweite liegt zwischen 2.400 und 2.490 GHzdas heißt, es kreuzt die Frequenz, mit der der Speicher arbeitet.

Los investigadores habe das bei starkem Verkehr gefunden gleichzeitig auf verschiedenen Datenbussen, Elektromagnetische Wellen werden mit einer Frequenz von 2,44 GHz emittiert, die vom 802.11 Wireless Stack erfasst werden.

Bei anderen Speichermodulen als DDR4-2400 ist die Methode anwendbar, wenn die Speicherfrequenz programmgesteuert geändert wird, was in der XMP-Spezifikation (Extreme Memory Profile) zulässig ist.

Um ein Signal zu erzeugen, Der gleichzeitige Zugriff auf den Bus wurde über parallele Ausführungsthreads verwendet an verschiedene CPU-Kerne gebunden. Informationskodierung nützlich im Signal wird mit OOK-Modulation durchgeführt Einfacher (Ein-Aus-Codierung) mit Amplitudenumtastung (ASK), bei der "0" und "1" durch Einstellen unterschiedlicher Signalamplituden codiert werden und Informationen mit einer festen Rate übertragen werden. - ein Bit pro Millisekunde.

Die Übertragung "1" führt eine Reihe von Speicherschreibvorgängen durch, die durch das sequentielle Kopieren von 1 MB Daten zwischen den beiden Arrays verursacht werden. Bei der Übertragung von "0" ergreift der Algorithmus während der für die Übertragung eines Bits vorgesehenen Zeit keine Aktion. Daher erzeugt die Übertragung von "1" die Signalemission und die Übertragung von "0" verschwindet das Signal.

Unter den Maßnahmen, um entgegenzuwirken die Verwendung der AIR-FI-Methode, Die Zonierung des Territoriums wird mit der Schaffung eines Perimeters in der Organisation erwähntn, innerhalb dessen es verboten ist, Geräte mit drahtlosen Chips zu transportieren, sowie das Computergehäuse in einen Faradayschen Käfig zu legen, Erzeugen von Rauschen auf Wi-Fi-Frequenzen, Starten von Hintergrundprozessen, bei denen zufällig Speicheroperationen ausgeführt werden, und Überwachen des Auftretens verdächtiger Prozesse, die abnormale Speicheroperationen ausführen, im System.

Zusätzlich Auf der Forscherseite wird eine Auswahl von Übertragungsmethoden gebildet von versteckten Daten, die sie mithilfe von elektromagnetischen, akustischen, thermischen und Lichtleckformen identifiziert haben:

- PowerHammer: Organisieren Sie das Senden von Daten über die Stromleitung, manipulieren Sie die Belastung der CPU, um den Stromverbrauch zu ändern. ODINI: Demonstrationen zum Extrahieren von Daten von einem Gerät in einem abgeschirmten Raum (Faradayscher Käfig) durch Analyse der auftretenden niederfrequenten Magnetschwingungen während des CPU-Betriebs.

- MAGNETO: Datenextraktion basierend auf der Messung von Magnetfeldschwankungen, die während des CPU-Betriebs auftreten.

- AirHopper: Datenübertragung mit einer Geschwindigkeit von bis zu 60 Byte pro Sekunde von einem PC zu einem Smartphone durch Analyse auf einem Smartphone mit einem FM-Tuner auf Funkstörungen, die auftreten, wenn Informationen auf dem Bildschirm angezeigt werden.

- BitWhisper - Datenübertragung über eine Entfernung von bis zu 40 cm mit einer Geschwindigkeit von 1-8 Bit pro Stunde durch Messung von Temperaturschwankungen des PC-Gehäuses.

- GSMem: Extraktion von Daten in einer Entfernung von bis zu 30 Metern durch Erzeugung elektromagnetischer Störungen auf der Frequenz der vom Smartphone erfassten GSM-Netze.

Quelle: https://cyber.bgu.ac.il