Die letzten Monate scheinen nicht sehr gut für die Computersicherheitssuite Norton gewesen zu sein. Bereits wir hatten über die unglückliche Aufnahme von Kryptowährungssoftware in seine Sicherheitssuite informiert. Jetzt greifen sie den Passwort-Manager von Norton an.

Ein Passwort-Manager ist ein unverzichtbares Computersicherheitstool, da Indem verhindert wird, dass wir uns an sie erinnern müssen, können wir unterschiedliche Passwörter für verschiedene Dienste verwenden. Wenn einer von ihnen angegriffen wird, ist das wie ein Einbruch in die Polizeidienststelle.

Angriff auf den Passwort-Manager von Norton

NortonLifeLock (das mit Avast fusioniert ist und Teil eines Unternehmens namens Gen Digital ist) schickte eine Mitteilung an das Generalbüro von Vermont, in der Mitte letzten Monats die Entdeckung dessen bekannt gegeben wurde, was es beschrieb "Ein ungewöhnlich hohes Volumen an fehlgeschlagenen Anmeldungen bei unseren Kundenkonten."

Nach Angaben des Unternehmens:

Wir haben festgestellt, dass ab etwa dem 1. Dezember 2022 ein unbefugter Dritter eine Liste mit Benutzernamen und Passwörtern verwendet hatte, die aus einer anderen Quelle wie dem Dark Web stammte, um zu versuchen, sich bei Norton-Kundenkonten anzumelden. Unsere eigenen Systeme wurden nicht kompromittiert.

Wie ein Sprecher von Gen Digital, der Muttergesellschaft von Norton, sagte, Das pessimistischste Szenario wären 8000 Konten, die durch ein Manöver namens „Credential Stuffing Attack“ kompromittiert wurden.. Gen Digital rühmt sich, 925000 Angriffe verhindert zu haben, indem es Kontoinhaber mit mehreren fehlgeschlagenen Anmeldeversuchen gewarnt hat, das Master-Passwort zu ändern und zusätzliche Sicherheitsmaßnahmen zu implementieren.

Was ist ein Credential-Stuffing-Angriff?

Der Credential-Stuffing-Angriff besteht darin, den Benutzernamen und das Passwort eines Dienstes in einem anderen zu testen. Der Cyberkriminelle erhält illegal die Liste der Benutzer und Passwörter von einem Dienst und testet sie bei anderen Diensten, wobei er auf die Faulheit oder den Mangel an Gedächtnis dieser Benutzer setzt, die sie daran hindern, für jeden neuen Ort, an dem sie ein Konto erstellen, ein neues zu erstellen. Im Allgemeinen werden diese Überprüfungen von Bots durchgeführt.

Trotz des von Hollywood auferlegten Glaubens, Die besten Computerkriminellen sind als Psychologen besser ausgebildet als als Technologieanwender. Diese Art von Angriff basiert auf dem Wissen, dass 85 % der Benutzer ihre Passwörter wiederverwenden.

Statistisch gesehen ist die Effektivität sehr gering, nur 1 von 1000 Konten kann geknackt werden. Wenn wir dies nun mit den Millionen von Benutzerkonten im Internet multiplizieren und dass viele dieser Konten sensible Daten wie Kreditkartennummern oder Zugangsdaten zu strategischen Websites enthalten, kann der Schaden unkalkulierbar sein.

So schützen Sie sich vor Credential-Stuffing-Angriffen

Herkömmliche Sicherheitsmaßnahmen wie das Blockieren von mehrfach fehlgeschlagenen IPs oder das Verzögern des Zugriffs sind nicht mehr wirksam. Die Bots simulieren Einnahmen von verschiedenen Geräten und verschiedenen Standorten.

Einige Möglichkeiten, diesen Angriff zu verhindern, sind:

- Authentifizierung in zwei Schritten: Dies beinhaltet die Verwendung eines von einem Gerät oder einer App bereitgestellten Codes, der bestätigt, dass der legitime Benutzer derjenige ist, der versucht, sich anzumelden. Im ersten Fall wird dem Nutzer eine Benachrichtigung per SMS oder E-Mail zugesendet, um seine Identität zu bestätigen. Im zweiten generiert die Anwendung einen Code (basierend auf Zufallsfaktoren), der in das Anmeldeformular des Dienstes eingegeben werden muss, auf den Sie zugreifen möchten.

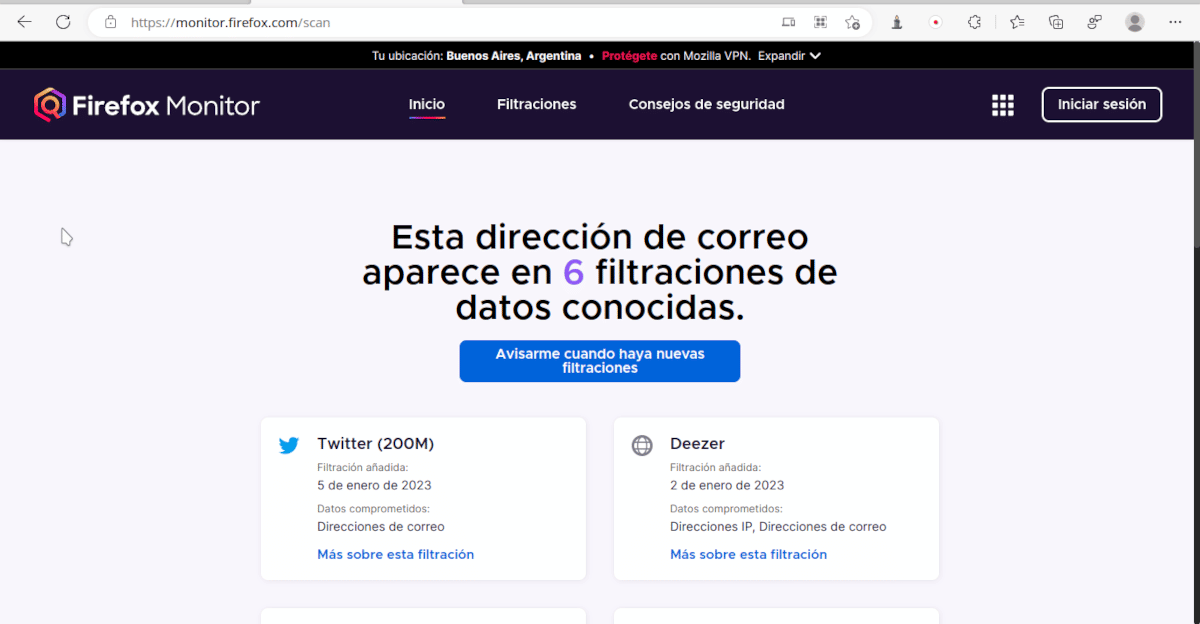

- Firefox-Monitor: Es ein Netz von der Mozilla Foundation, die warnt, wenn eine E-Mail-Adresse Teil einer Online-Datenpanne ist. Der Screenshot oben in diesem Artikel ist das, was ich durch die Eingabe meiner primären E-Mail-Adresse erhalten habe.

- Passwortmanager: Es ist das grundlegende Schutzwerkzeug für diese Art von Angriffen, da es Ihnen ermöglicht, jedem Dienst einen neuen zuzuweisen, ohne sie sich merken zu müssen. Sie finden es als Browsererweiterung, in den Repositories Ihrer Distribution oder im App Store Ihres Mobilgeräts. Schützen Sie es natürlich mit einem Master-Passwort, das Sie zuvor noch nicht verwendet haben