Google gestern (Donnerstag, 6. Juni) Ich berichte durch eine Veröffentlichung aus seinem Google Security Blog, Dies hat das Vorhandensein einer vorinstallierten Hintertür auf Android-Geräten festgestellt, bevor die Fabriken verlassen wurden.

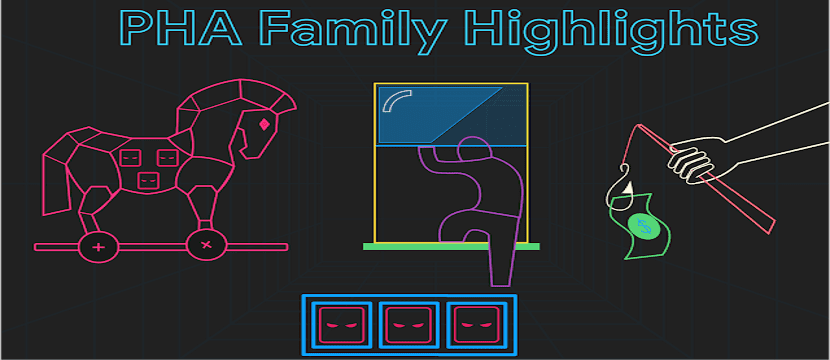

Google hat die Situation untersucht nachdem es einige Jahre zuvor von Computersicherheitsspezialisten enthüllt worden war. Dies sind die böswilligen Anwendungen der «Triad-Familie» Entwickelt, um auf einem Android-Gerät zu spammen und zu werben.

Über Triada

Laut Google Triada hat eine Methode zur Installation von Malware auf Android-Handys entwickelt praktisch im Werk, noch bevor Kunden eine einzelne App auf ihren Geräten gestartet oder installiert haben.

Im März 2016 wurde Triada erstmals beschrieben. in einem Blogbeitrag auf der Website des Computersicherheitsunternehmens Kaspersky Lab. Ein weiterer Blogbeitrag wurde vom Unternehmen im Juni 2016 gewidmet.

Zu dieser Zeit Es war ein tief verwurzelter Trojaner, den Analysten nicht kannten von der Sicherheitsfirma, die versucht, Android-Geräte auszunutzen, nachdem sie erhöhte Berechtigungen erhalten hat.

Wie von Kaspersky Lab für 2016 erklärt, Sobald Triada auf einem Gerät installiert ist, Der Hauptzweck bestand darin, Anwendungen zu installieren, mit denen Spam gesendet und Werbung angezeigt werden kann.

Es wurden beeindruckende Tools verwendet, darunter das Verwurzeln von Sicherheitslücken, die den integrierten Sicherheitsschutz von Android umgehen, und Möglichkeiten, den Zygote-Prozess des Android-Betriebssystems zu optimieren.

Dies sind die betroffenen Marken

Diese bösartigen Apps wurden 2017 auf verschiedenen Android-Mobilgeräten vorinstalliert gefunden, einschließlich Smartphones von die Marke Leagoo (Modelle M5 plus und M8) und Nomu (Modelle S10 und S20).

Schädliche Programme in dieser Anwendungsfamilie greifen den Systemprozess Zygote an (der Starter des Drittanbieter-Bewerbungsprozesses). Durch die Injektion in Zygote können diese Schadprogramme jeden anderen Prozess infiltrieren.

"Libandroid_runtime.so wird von allen Android-Anwendungen verwendet, daher injiziert sich die Malware in den Speicherbereich aller laufenden Anwendungen, da die Hauptfunktion dieser Malware darin besteht, zusätzliche schädliche Komponenten herunterzuladen. «

Weil es in einer der Systembibliotheken erstellt wurde betriebsbereit und befindet sich im Bereich System, der kann nicht mit Standardmethoden entfernt werden, laut der Meldung. Angreifer konnten die Hintertür leise nutzen, um betrügerische Module herunterzuladen und zu installieren.

Laut dem Bericht im Google Security Blog bestand Triadas erste Aktion darin, einen Superuser-Typ von Binärdateien (su) zu installieren.

Mit dieser Unterroutine konnten andere Anwendungen auf dem Gerät Root-Berechtigungen verwenden. Laut Google war für die von Triada verwendete Binärdatei ein Kennwort erforderlich, was bedeutet, dass sie im Vergleich zu Binärdateien, die bei anderen Linux-Systemen üblich sind, eindeutig war. Dies bedeutete, dass die Malware alle installierten Anwendungen direkt fälschen konnte.

Laut Kaspersky Lab erklären sie warum Triada so schwer zu erkennen ist. Zuerst, Ändert den Zygote-Prozess. Zygote Dies ist der grundlegende Prozess des Android-Betriebssystems, der als Vorlage für jede Anwendung verwendet wird. Dies bedeutet, dass der Trojaner, sobald er in den Prozess eintritt, Teil jeder Anwendung wird welches auf dem Gerät startet.

Zweitens werden die Systemfunktionen überschrieben und die Module aus der Liste der ausgeführten Prozesse und installierten Anwendungen ausgeblendet. Daher sieht das System keine seltsamen Prozesse und gibt daher keine Warnungen aus.

Laut der Analyse von Google in ihrem Bericht haben andere Gründe die Triada-Familie bösartiger Apps so hoch entwickelt.

Einerseits wurden XOR-Codierungs- und ZIP-Dateien zum Verschlüsseln der Kommunikation verwendet. Andererseits fügte sie Code in die Benutzeroberfläche des Systems ein, mit dem Anzeigen geschaltet werden konnten. Die Hintertür fügte ihm auch Code hinzu, der es ihm ermöglichte, die Google Play-App zum Herunterladen und Installieren von Apps seiner Wahl zu verwenden.