Feuergefängnis ist ein Framework, das ein System zur isolierten Ausführung von Grafikanwendungen entwickelt, Konsole und Server. Firejail verwenden minimiert das Risiko einer Systemkompromittierung Haupt, wenn unzuverlässige oder potenziell anfällige Programme ausgeführt werden. Das Programm ist in C geschrieben, unter der GPLv2-Lizenz verteilt und kann auf jeder Linux-Distribution verwendet werden.

Feuergefängnis Verwendet Namespaces, AppArmor und Systemaufruffilterung (seccomp-bpf) unter Linux zur Isolierung. Nach dem Start verwenden das Programm und alle untergeordneten Prozesse separate Darstellungen von Kernelressourcen, z. B. den Netzwerkstapel, die Prozesstabelle und die Bereitstellungspunkte.

Abhängige Anwendungen können in einer gemeinsamen Sandbox kombiniert werden. Auf Wunsch kann Firejail auch zum Starten von Docker-, LXC- und OpenVZ-Containern verwendet werden.

Über Firejail

Im Gegensatz zu Behälterisolierungswerkzeugen Firejail ist extrem einfach zu konfigurieren und erfordert keine Erstellung eines Systemabbilds: Die Zusammensetzung des Containers basiert auf dem Inhalt des aktuellen Dateisystems und wird nach Beendigung der Anwendung entfernt.

Se Bereitstellung flexibler Tools zum Festlegen von Dateisystemzugriffsregeln, Sie können bestimmen, welchen Dateien und Verzeichnissen der Zugriff verweigert oder verweigert wurde, temporäre Dateisysteme (tmpfs) für Daten verbinden, den schreibgeschützten Zugriff auf Dateien oder Verzeichnisse einschränken und Verzeichnisse mithilfe von Bind-Mount und Overlays kombinieren.

Für eine große Anzahl beliebter Anwendungen, darunter Firefox, Chromium, VLC und andere, wurden sofort einsatzbereite Systemanrufisolationsprofile erstellt.

Um die erforderlichen Berechtigungen zum Einrichten einer Sandbox zu erhalten, wird die ausführbare Firejail-Datei mit dem SUID-Root-Flag installiert (nach der Initialisierung werden die Berechtigungen zurückgesetzt).

Was ist neu in Firejail 0.9.62?

In dieser neuen Version wird dies hervorgehoben kommt mit mehr Profilen für den App-Start hinzugefügt isoliert, mit denen die Gesamtzahl der Profile bis zu 884 erreicht.

Daneben Die Einstellung für das Dateikopierlimit wurde zur Konfigurationsdatei /etc/firejail/firejail.config hinzugefügt. Auf diese Weise können Sie die Größe der Dateien, die in den Speicher kopiert werden sollen, mit den Optionen "–private- *" begrenzen (standardmäßig ist die Begrenzung auf 500 MB festgelegt).

Der Chroot-Aufruf erfolgt jetzt nicht mehr basierend auf dem Pfad, sondern verwendet Mount-Punkte basierend auf dem Dateideskriptor.

Von den anderen Änderungen:

- In Profilen sind Debugger zulässig.

- Verbesserte Filterung von Systemaufrufen mithilfe des Seccomp-Mechanismus.

- Die automatische Erkennung von Compiler-Flags wird bereitgestellt.

- Das Verzeichnis / usr / share wird für eine Vielzahl von Profilen in die Whitelist aufgenommen.

- Neue Hilfsskripte gdb-firejail.sh und sort.py wurden dem conrib-Abschnitt hinzugefügt.

- Verbesserter Schutz in der Phase der Ausführung von privilegiertem Code (SUID).

- Für Profile werden neue Bedingungszeichen HAS_X11 und HAS_NET implementiert, um das Vorhandensein des X-Servers und den Zugriff auf das Netzwerk zu überprüfen.

Wie installiere ich Firejail unter Linux?

Für diejenigen, die Firejail auf ihrer Linux-Distribution installieren möchten, Sie können es gemäß den Anweisungen tun das teilen wir unten.

Auf Debian, Ubuntu und Derivaten Die Installation ist seitdem recht einfach Sie können Firejail aus den Repositorys installieren seiner Verteilung oder sie können die vorbereiteten Deb-Pakete herunterladen von Quellschmiede.

Wenn Sie die Installation aus den Repositorys auswählen möchten, öffnen Sie einfach ein Terminal und führen Sie den folgenden Befehl aus:

sudo apt-get install firejail

Wenn sie sich entschieden haben, die Deb-Pakete herunterzuladen, können sie sie mit ihrem bevorzugten Paketmanager oder vom Terminal mit dem folgenden Befehl installieren:

sudo dpkg -i firejail_0.9.62_1*.deb

Während für den Fall von Arch Linux und Derivaten Führen Sie einfach Folgendes aus:

sudo pacman -S firejail

Für den Fall von Fedora, RHEL, CentOS, OpenSUSE oder jede andere Distribution mit Unterstützung für RPM-Pakete kann die Pakete von erhalten den folgenden Link.

Und die Installation erfolgt mit:

sudo rpm -i firejail-0.9.62-1.x86_64.rpm

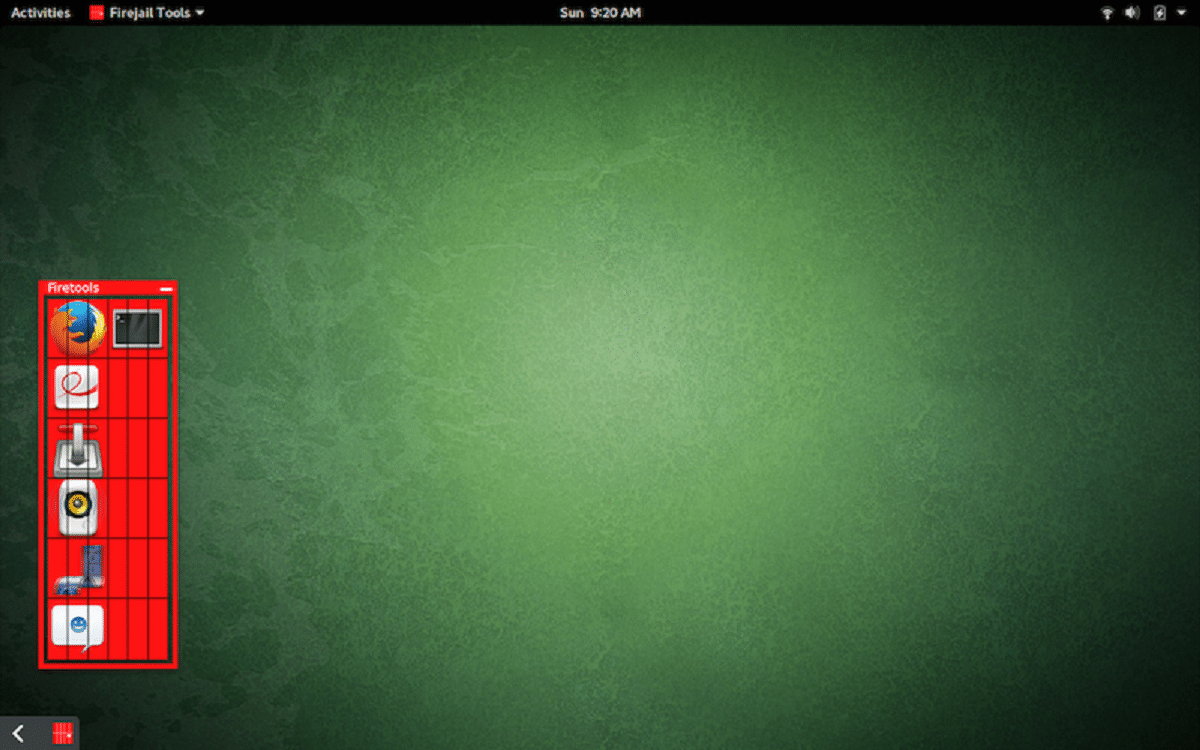

Konfiguration

Sobald die Installation abgeschlossen ist, müssen wir die Sandbox konfigurieren und AppArmor aktivieren.

Von einem Terminal aus werden wir Folgendes eingeben:

sudo firecfg sudo apparmor_parser -r /etc/apparmor.d/firejail-default

Informationen zur Verwendung und Integration finden Sie in der Anleitung im folgenden Link.