Recientemente Informationen zur Sicherheitsanfälligkeit wurden veröffentlicht (CVE-2018-16858) welche betroffene LibreOffice- und Apache OpenOffice-Bürosuiten in dem es ausnutzt, dass eDiese ermöglichen die Ausführung von Code im System, wenn ein speziell im ODT-Format ausgestelltes Dokument geöffnet wird.

Die Entdeckung sEs wurde unter Windows ausgeführt, obwohl diese Ausnutzung auch Linux betrifftDie Person, die diese Sicherheitsanfälligkeit gemeldet hat, hat festgestellt, dass diese Suites mit Skripten kompatibel sind und Basic, BeanShell, Java, JavaScript und Python kompatibel sind.

Worauf basiert diese Sicherheitsanfälligkeit?

Es ist wichtig zu erwähnen, dass, obwohl es sich um ein Problem handelt, das seit letztem Jahr festgestellt wurde, die Lösung in nur zwei Wochen implementiert wurde.

Aus verfahrenstechnischen Gründen an die Person, die dies festgestellt hat (Sie können die Veröffentlichung hier überprüfen) Er wurde beauftragt, den Bericht bis vor kurzem zu erstellen.

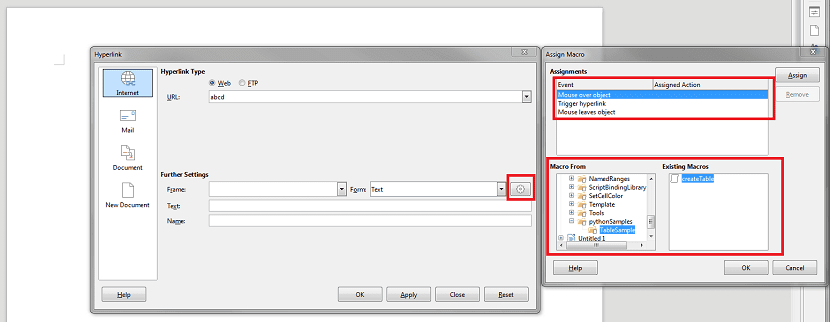

Das Problem ist auf das Fehlen der erforderlichen Überprüfungen des im Dokument eingebetteten Makroverarbeitungscodes zurückzuführen. Dies kann durch verschiedene Ereignisse ausgelöst werden, z. B. wenn die Maus auf ein Element zeigt.

Wenn Sie die Zeichen "../" im Pfad zum Controller verwenden, Ein Angreifer kann mit Skripten über Basisverzeichnisse hinausgehen (/ share / Scripts / python und / user / Scripts / python) und führen Sie eine beliebige Funktion aus einem vorhandenen Python-Skript aus, wenn ein Ereignis auftritt.

Ein Angreifer nutzt dies und Um Ihren Code auszuführen, wird die Skriptfunktion pydoc.py verwendet in den meisten Distributionen vorhanden (auch im LibreOffice für Windows-Paket enthalten - python-core-3.5.5 \ lib \ pydoc.py).

Dies definiert die Funktion tempfilepager() Hiermit wird die Ausführung einer ausführbaren Datei mit beliebigen Argumenten durch Aufrufen der Funktion sichergestellt os.system().

Um beispielsweise einen Taschenrechner auszuführen, wenn Sie einen Link zu einem bestimmten Bereich in einem Dokument scrollen, verbinden Sie einfach ein Skript vnd.sun.star.script:../../lib/python3.5/pydoc.py$ Zum Event-Handler "dom: mouseover" verbinden Sie einfach ein Skript mit "vnd.sun.star.script:../../lib/python3.5/pydoc.py$tempfilepager(1, gnome-calculator )?language=Python&location=share".

Wir können dies im folgenden Video sehen:

Die Sicherheitsanfälligkeit wurde letztes Jahr erkannt und gemeldet und in den LibreOffice-Versionen 6.0.7 und 6.1.3 entfernt.

Während sich In der aktuellen Version von Apache OpenOffice 4.1.6 ist das Problema bleibt Unkorrigiert.

Es gibt bereits eine Lösung

Als Lösung zum Blockieren von Sicherheitslücken in OpenOffice Es wird empfohlen, die Datei pythonscript.py zu löschen des Anwendungsverzeichnisses, dass dies im folgenden Pfad gefunden werden kann "/opt/openoffice4/program/pythonscript.py".

Darüber hinaus Das Problem ist unter Debian Jessie, Ubuntu 16.04, SUSE und openSUSE noch nicht behoben.

Auf der anderen Seite sind RHEL, CentOS sowie Ubuntu 18.04 und Ubuntu 18.10 von diesem Problem nicht betroffen.

In OpenOffice und LibreOffice bis einschließlich Version 6.0 ist die Ausnutzung der Sicherheitsanfälligkeit auf die Ausführung lokaler Python-Skripte beschränkt vorhanden, da die Übergabe von Argumenten an von Makros aufgerufene Funktionen nicht unterstützt wird.

Um OpenOffice und frühere Versionen von LibreOffice anzugreifen, muss ein Angreifer den Speicherort Ihres Python-Skripts sichern, indem er es beispielsweise zusammen mit einem ODT-Dokument in einer ZIP-Datei verteilt.

Wenn LibreOffice 6.1.x angreift, können Sie das Systemskript pydoc.py verwenden, um beliebige Dateien mit einem beliebigen Parameter auszuführen.

Zusätzlich Ein möglicher Angriffsvektor wird über das ImageMagick-Paket erwähnt, mit dem LibreOffice bestimmte Dateitypen konvertiert.

Dieser Angriff wird durch Bildhandler abgeleitet basierend auf ImageMagick ist gefährlich, weil ein Schwachstellendokument kann als JPEG- oder PNG-Datei mit einer ODT-Datei anstelle eines Bildes gesendet werden (Eine solche Datei wird verarbeitet, da der MIME-Typ an seinem Inhalt erkannt wird und nicht anvertraut wird.)

Theoretisch kann das Problem auch automatische Thumbnail-Ersteller für Desktop- und Datei-Indexer betreffen, wenn sie LibreOffice zum Analysieren von Dokumenten verwenden.

In diesem Fall kann es für einen Angriff ausreichend sein, das Dokument einfach mit dem Exploit zu laden oder in Nautilus im Verzeichnis damit zu navigieren.

Es ist auch wichtig zu sehen, dass sie immer noch einen Weg finden, um Schwachstellen durch die verschiedenen Verwendungen von ImageMagick zu finden.