Das Gute an Open Source ist, dass es für jeden Geschmack Optionen gibt. Es ist unvermeidlich, dass Sie, wenn Sie einen Artikel schreiben, der die Gründe auflistet, die dazu führen, dass Sie eine Option einer anderen vorziehen, unweigerlich Kommentare von denen erhalten, die sich für die zweite entscheiden, in denen die Gründe für ihre Wahl erläutert werden. Samstag Ich kommentierte dass Ich habe es vorgezogen, BitTorrent-Clients über aMule zu verwenden. Die Unterstützer dieses Programms antworteten mit ihrem Standpunkt. Wenn Sie aMule nicht kennen, empfehle ich Ihnen, sie zu lesen. Sie werden zweifellos lehrreich für Sie sein.

Natürlich macht Ihre Position meine nicht ungültig. Ich habe immer deutlich gemacht, dass es meine persönliche Meinung ist. Ich bin kein sehr geduldiger Mensch, suche normalerweise nicht nach kinematografischen Juwelen und bevorzuge, abgesehen von kritischen Dingen, schlüsselfertige Lösungen, bevor ich konfigurieren muss. Daher mag ich aMule nicht. Darüber hinaus el Das Teilen von Dateien mit dem BitTorrent-Protokoll hat Vorteile, über die ich sprechen möchte.

Dazu müssen wir uns jedoch zunächst auf einige Konzepte einigen.

Was ist ein Peer-to-Peer (P2P)-Netzwerk?

ED2K und Kademlia, die beiden Protokolle, die wir im oben genannten Artikel erwähnt haben, und BitTorrent sind Kommunikationsprotokolle für Peer-to-Peer- oder P2P-Netzwerke. Eine ungefähre Übersetzung wäre Paar für Paar und bezieht sich auf zwei oder mehr Computer, die miteinander verbunden sind, um Ressourcen zu teilen, ohne dass ein zentraler Server eingreifen muss. Wenn Sie möchten, dass ich sie akademischer definiere, sagen wir es so:

Ein Kommunikationsmodell, bei dem jedes Element des Netzwerks die gleichen Fähigkeiten hat und jedes von ihnen eine Kommunikation initiieren kann.

Anders ausgedrückt unterscheidet es sich vom Client-Server-Modell, das beispielsweise bei direkten Downloads verwendet wird, bei dem die Kommunikation vom Client initiiert wird und der Server nur eine Antwort senden kann. Mitglieder eines P2P-Netzwerks werden "Peers" genannt, weil sie alle die gleichen Fähigkeiten haben.

Wir können zwei Arten von P2P-Netzwerken unterscheiden:

- Hybrid-P2P: Sie benötigen einen Vermittler, der Kollegen bei der Suche und Verbindung unterstützt. Dies ist beim ED2K-Protokoll und der ersten Implementierung des BitTorrent-Protokolls der Fall.

- Pures P2P: Ein zentraler Server greift überhaupt nicht ein und jedes Mitglied kann sich vom Netzwerk trennen, ohne seinen Betrieb zu beeinträchtigen. Das Kademlia-Protokoll und BitTorrent-Clients, die die verteilte Hash-Tabellen-Technologie (DHT) enthalten, arbeiten mit diesem Modus.

Funktionen des BitTorrent-Protokolls

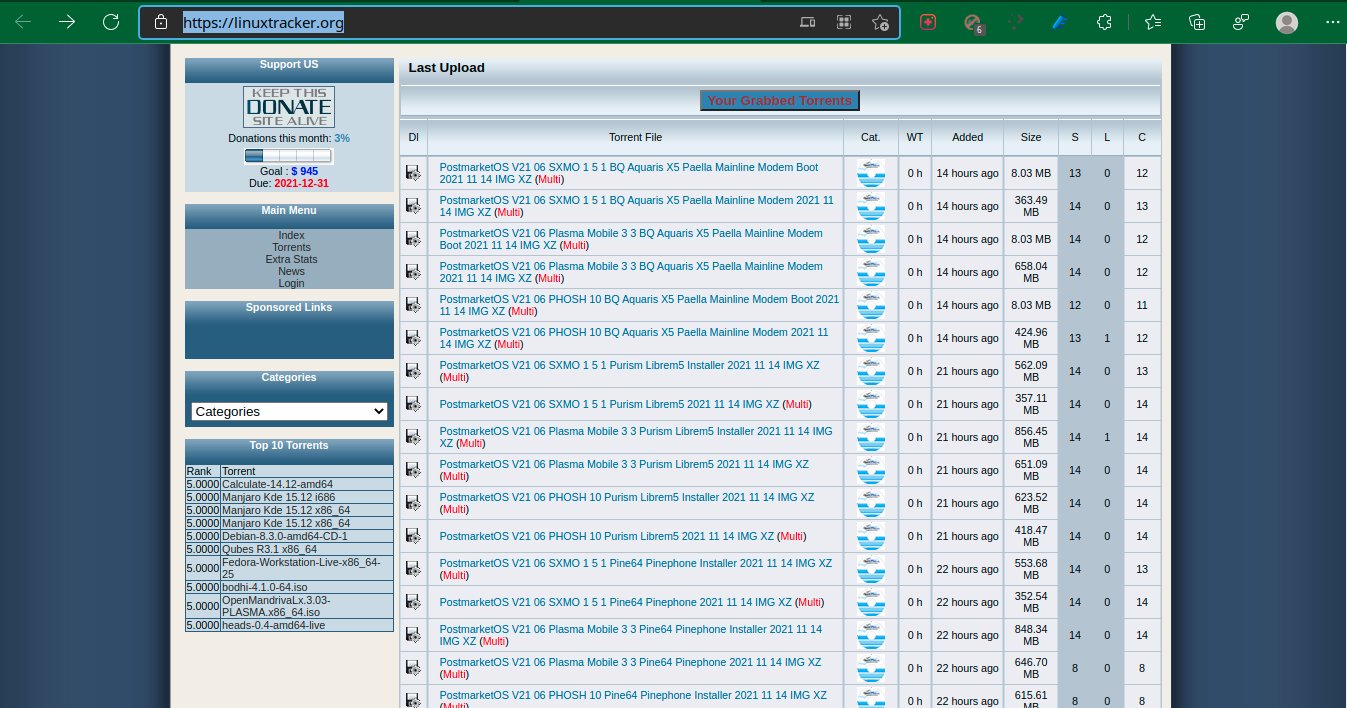

Linux Tracker ist ein beliebter Tracker, der es BitTorrent-Clients ermöglicht, die beliebtesten Linux-Distributionen zu finden, herunterzuladen und zu teilen.

Ein BitTorrent-Netzwerk besteht aus einer Gruppe von Computern, die als "Schwarm" bezeichnet wird. Der Prozess beginnt, wenn einer der Teilnehmer eine Datei mit einem BitTorrent-Client hochlädt. Die Funktion des BitTorrent-Clients besteht darin, einen "Tracker" zu kontaktieren, der zum Zeitpunkt seiner Erstellung in der .torrent-Datei angegeben wurde. Der Tracker ist ein spezieller Server, der verbundene Computer verfolgt und dafür sorgt, dass ihre IP-Adressen mit anderen BitTorrent-Clients im Schwarm geteilt werden. Dank dessen können sie sich miteinander verbinden.

Wie ich bei der Klassifizierung von P2P-Netzwerken erwähnt habe, Es gibt auch ein dezentrales Torrent-System, das es BitTorrent-Clients ermöglicht, miteinander zu kommunizieren, ohne dass zentrale Server erforderlich sind. BitTorrent-Clients verwenden die Distributed Hash Table (DHT)-Technologie, die es jedem BitTorrent-Client ermöglicht, als Knoten zu fungieren. Wenn in diesem Modus ein Torrent über eine "magnetische Verbindung" hinzugefügt wird, kontaktiert der DHT-Knoten nahegelegene Knoten und diese anderen Knoten kontaktieren andere Knoten, bis sie die Informationen über den Torrent finden.

Mit anderen Worten, jedes Paar wird zu einem Tracker. Die DHT-Technologie kann in Verbindung mit herkömmlichen Trackern verwendet werden und bietet Redundanz für den Fall, dass der Tracker ausfällt. Tatsächlich bieten Websites, die Torrent-Links sammeln, oft beide Optionen.

Im nächsten Artikel werden wir uns mit der Funktionsweise des BitTorrent-Protokolls befassen

Das Problem mit dem amule-Artikel, den Sie erwähnen, ist nicht, dass Sie es vorziehen, Torrent vor Amule zu verwenden, jeder verwendet, was er will und es ist besser für ihn. Der Punkt ist, dass Sie am Ende des Artikels gesagt haben, dass Sie die Installation nicht empfohlen haben, und das ist weder fair noch seriös.

Dass Sie den Torrent mehr mögen, bedeutet nicht, dass amule kein gültiges Programm ist und natürlich ist es abhängig von den Fällen und das war Ihr großer Fehler, weil Sie dem Leser klar machen, dass Amule keine gute Option ist. Es ist nicht gut, eine Alternative so leichtfertig und mit so wenig Urteilsvermögen zu kritisieren.

Was wäre das Problem?

Ich bin ein einfacher Benutzer, kein Computersicherheitsexperte oder Strafverfolgungsbeamter. Beide sind kein Priester.

Was ich empfehle oder nicht empfehle, ist irrelevant.

Da Sie sich irren, schreiben Sie einen Artikel in einem Blog, den viele Leute lesen können, und indem Sie schlecht über eine Bewerbung sprechen, diskreditieren Sie sie möglicherweise zu Unrecht, deshalb habe ich es gesagt.

Wenn du einen Artikel in einem öffentlichen Blog schreibst, musst du für das, was du schreibst, verantwortlich sein, du musst kein Priester sein, kein Gesetzeshüter und all das, was du sagst.