Vor kurzem das Team von Docker gab einen Sicherheitshinweis heraus, um den unbefugten Zugriff auf eine Docker Hub-Datenbank anzukündigen von einer nicht identifizierten Person. Das Docker-Team wurde auf das Eindringen aufmerksam, das am 25. April 2019 nur kurze Zeit andauerte.

Die Docker Hub-Datenbank vertrauliche Informationen für ungefähr 190,000 Benutzer verfügbar gemacht, einschließlich gehashter Benutzernamen und Passwörtersowie Token für die GitHub- und Bitbucket-Repositorys, deren Verwendung nicht von Dritten empfohlen wird, können die Integrität der Code-Repositorys beeinträchtigen.

Nach Ansicht von Docker enthielten die Informationen in der Datenbank Zugriffstoken für die GitHub- und Bitbucket-Repositorys, die für die automatische Codekompilierung in Docker Hub verwendet werden, sowie Benutzernamen und Kennwörter für einen kleinen Prozentsatz der Benutzer: 190,000 Benutzerkonten Sie repräsentieren weniger als 5% der Docker Hub-Benutzer.

Tatsächlich Mit den in Docker Hub gespeicherten GitHub- und Bitbucket-Zugriffsschlüsseln können Entwickler ihren Projektcode ändern und kompilieren Sie das Image automatisch in Docker Hub.

Die Anwendungen der Betroffenen können geändert werden

Das potenzielle Risiko Für die 190,000 Benutzer, deren Konten offengelegt wurden, gilt Folgendes: Wenn ein Angreifer Zugriff auf seine Zugriffstoken erhält, Sie könnten Zugriff auf ihr privates Code-Repository erhalten, das sie basierend auf den im Token gespeicherten Berechtigungen ändern könnten.

Wenn der Code jedoch aus den falschen Gründen geändert wird und kompromittierte Bilder implementiert wurden, Dies könnte zu ernsthaften Angriffen in der Lieferkette führenas Docker Hub-Images werden häufig in Serveranwendungen und -konfigurationen verwendet.

In Ihrem Sicherheitshinweis, der am Freitagabend veröffentlicht wurde, Docker sagte, dass es bereits alle Token und Bildschirmzugriffstasten widerrufen habe.

Docker sagte auch, dass es seine allgemeinen Sicherheitsprozesse verbessert und seine Richtlinien überprüft. Er kündigte auch an, dass die neuen Überwachungstools nun vorhanden sind.

Jedoch Es ist wichtig, dass Entwickler, die den automatischen Build von Docker Hub verwendet haben, Überprüfen Sie Ihre Projekt-Repositorys auf unbefugten Zugriff.

Hier ist der Sicherheitshinweis, den Docker am Freitagabend veröffentlicht hat:

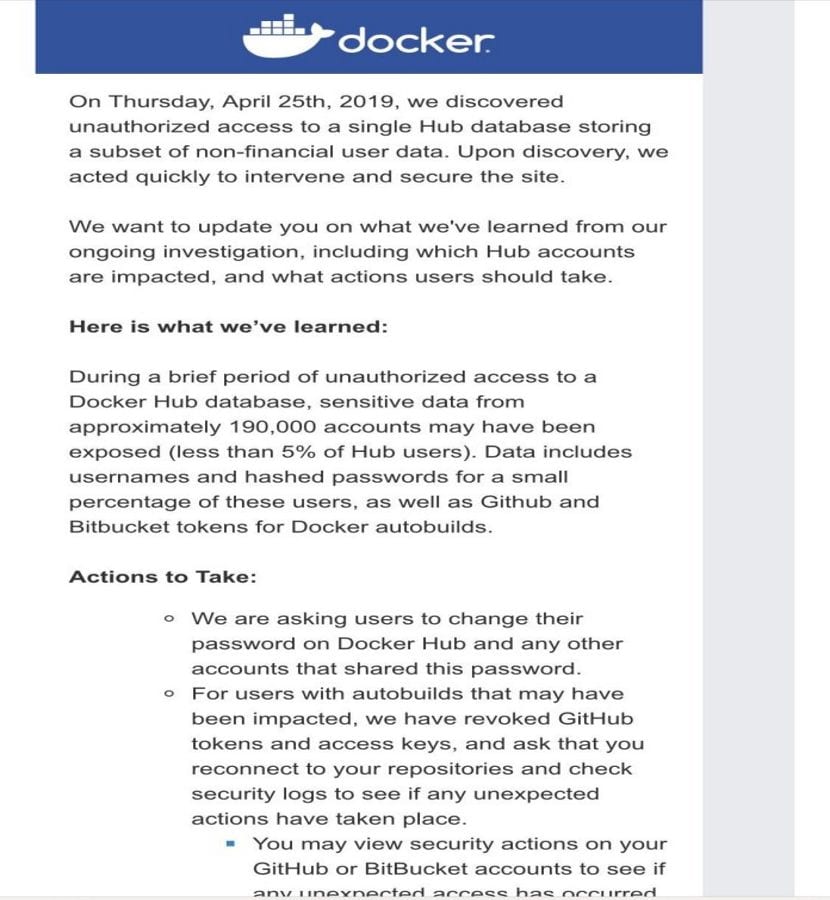

Am Donnerstag, dem 25. April 2019, haben wir den unbefugten Zugriff auf eine einzelne Hub-Datenbank entdeckt, in der eine Teilmenge von Nichtbenutzerdaten gespeichert ist. finanziell Nach der Entdeckung handeln wir schnell, um einzugreifen und die Site zu sichern.

Wir möchten Sie darüber informieren, was wir aus unseren laufenden Untersuchungen gelernt haben, einschließlich der betroffenen Docker Hub-Konten und der Maßnahmen, die Benutzer ergreifen sollten.

Folgendes haben wir gelernt:

Während eines kurzen Zeitraums unbefugten Zugriffs auf eine Docker Hub-Datenbank wurden möglicherweise vertrauliche Daten von ungefähr 190,000 Konten (weniger als 5% der Hub-Benutzer) offengelegt.

Die Daten umfassen die gehashten Benutzernamen und Passwörter eines kleinen Prozentsatzes dieser Benutzer sowie die Github- und Bitbucket-Token für automatische Docker-Builds.

Zu ergreifende Maßnahmen:

Wir bitten Benutzer, ihr Passwort in Docker Hub zu ändern und jedes andere Konto, das dieses Passwort teilt.

Für Benutzer mit möglicherweise betroffenen Servern mit automatischer Erstellung haben wir die Zugriffsschlüssel und Token von GitHub widerrufen und Sie werden aufgefordert, die Verbindung zu Ihren Repositorys wiederherzustellen und die Sicherheitsprotokolle zu überprüfen um zu sehen, ob es eine Aktion gibt. Unvorhergesehene Ereignisse sind aufgetreten.

Sie können die Sicherheitsaktionen auf Ihren GitHub- oder BitBucket-Konten überprüfen, um festzustellen, ob in den letzten 24 Stunden unerwarteter Zugriff stattgefunden hat.

Dies kann sich auf Ihre aktuellen Builds aus unserem automatisierten Build-Service auswirken. Möglicherweise müssen Sie Ihren Quellanbieter Github und Bitbucket wie trennen und wieder verbinden beschrieben im Link unten.