Vor ein paar Tagen haben wir kommentiert in diesem Beitrag über die verschiedenen Arten von Benutzerkonten, die in Windows möglich sind, und darüber, wie (ein verantwortlicher Administrator) über Tools verfügen sollte und wie das System und die Benutzer vor Außenstehenden und sich selbst geschützt werden können;)

Lassen Sie uns nun das Mögliche sehen Benutzer Wir haben in einem System GNU / Linux:

* Wurzel : ist der Benutzer Supermacht oder Administrator, sagen wir mal. Das Root-Benutzer verfügt über vollständige Berechtigungen für Verzeichnisse und Dateien (unabhängig davon, wem diese gehören), kann Software installieren und deinstallieren sowie Änderungen vornehmen über das ganze System, Benutzerkonten verwalten usw. Sie haben die Kontrolle und Verantwortung, dass das System oder der PC ordnungsgemäß funktioniert.

* spezielle Benutzer (oder auch Systemkonten): Diese Konten, die im Allgemeinen bei der Installation der Distribution erstellt werden, haben beim Erstellen kein Kennwort, um über einige Zugriffsrechte zu verfügen. Wurzel bestimmte Aufgaben auszuführen, sich aber nicht mit ihnen im System anzumelden.

* gemeinsame Benutzer: Dies sind normale Benutzerkonten für Sie und mich. Beim Erstellen eines neuen allgemeinen Benutzers wird unser eigenes Arbeitsverzeichnis erstellt (in / home / our_user). Offensichtlich haben wir Berechtigungen für unsere Arbeitsumgebung und unsere Dateien, an denen wir sie beliebig ändern können.

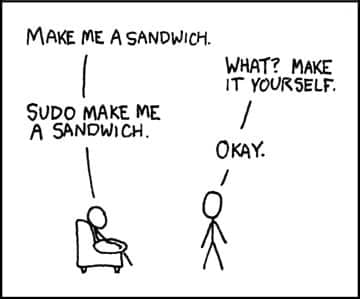

Und wenn jetzt ich, gewöhnlicher Benutzer Von meiner Distribution muss ich etwas installieren: was sollte ich tun? Ich kann den Systemadministrator bitten, es für mich zu installieren, oder ... den Befehl verwenden su oder sudo.

Es wird auf Wikipedia sehr deutlich erklärt:

das Programm su ist ein Dienstprogramm für Unix-ähnliche Betriebssysteme, die Ermöglicht die Verwendung der Shell eines anderen Benutzers, ohne sich abzumelden. Es wird häufig für verwendet Erhalten Sie Root-Berechtigungen für Verwaltungsvorgänge, ohne das System verlassen und erneut betreten zu müssen. Einige Desktop-Umgebungen, einschließlich GNOME und KDE, verfügen über Programme, die grafisch nach einem Kennwort fragen, bevor der Benutzer einen Befehl ausführen kann, für den normalerweise ein solcher Zugriff erforderlich ist.

Name su stammt von dem englischen sersetzen usehen (Benutzer wechseln). Es gibt auch diejenigen, von denen es abgeleitet ist superusehen (Super-User, dh der Root-User) seit Wird häufig verwendet, um die Rolle des Systemadministrators zu übernehmen.

Dies bedeutet, dass in einigen Fällen von einem Konsolenterminal oder von der grafischen Oberfläche aus eine Aktion als Benutzer ausgeführt werden kann Wurzel. Dazu muss ich das Passwort des Benutzers eingeben und, wenn es korrekt ist, fortfahren.

Auch wenn wir das Passwort des Benutzers nicht kennen Wurzel (und das ist meiner Meinung nach die vollkommen richtige Sache) Wir haben eine andere Option, um zu installieren, was wir installieren sollten: den Befehl sudo.

Der Befehl wurde aufgerufen sudo eFühren Sie einen Befehl als anderer Benutzer aus, wobei Sie eine Reihe von Einschränkungen beachten, bei denen Benutzer welche Befehle für welche anderen Benutzer ausführen können (normalerweise in der Datei angegeben / etc / sudoers). nicht wie su, sudo fordert die Benutzer zur Eingabe ihres eigenen Kennworts anstelle des erforderlichen Benutzers auf; Dies ermöglicht die Delegierung bestimmter Befehle an bestimmte Benutzer auf bestimmten Computern, ohne dass Kennwörter gemeinsam genutzt werden müssen, und verringert gleichzeitig das Risiko, dass Terminals unbeaufsichtigt bleiben.

Wir könnten dann sagen, wenn wir verantwortungsbewusste Benutzer unseres Systems sind und zur Gruppe gehören sudoersWir sollten keine Probleme haben, uns beruhigt zu verhalten (ich meine einen durchschnittlichen Benutzer, das Konto, das wir auf dem PC für unseren Vater / Mutter / Cousin / Großvater / Freund / Freundin erstellen könnten ...) oder, wenn wir sind die Root-Benutzer, mit äußerster Sorgfalt.

Beim Lesen fand ich, dass es empfohlen wird en lo allgemein Versuchen Sie, sich nicht anzumelden und ständig als Root-Benutzer zu arbeiten, erstellen Sie jedoch ein normales Benutzerkonto und verwenden Sie es gegebenenfalls su. Dies geschieht, weil die Fehler, die bei der normalen oder durchschnittlichen Verwendung des PCs auftreten können, in einer gemeinsamen Benutzerumgebung besser handhabbar sind und nicht auf der Ebene des gesamten Systems, oder?

Und jetzt, wo ich darüber nachdenke ... Sicherheitslücke oder nicht ... schließlich werden Benutzer auf beiden Betriebssystemen auf sehr ähnliche Weise behandelt. Der Administrator oder Root in GNU / Linux hat in Bezug auf Windows eine größere Kontrolle darüber, wer die Verwaltungsaufgaben ausführt und Änderungen am System vornimmt. Daraus ist ersichtlich, dass die Vertraulichkeit und Komplexität des Administratorkennworts von größter Bedeutung ist, was, wenn es betrogen oder entdeckt würde, die Stabilität gefährden würde (Ich habe Stabilität und nicht Sicherheit gesagt, die bereits verletzt wurde, wenn das Root-Passwort entdeckt wird) des gesamten Systems.

Abschließend bleibt mir übrig, was bei der vorherigen Gelegenheit gesagt wurde: Wir werden stabile Systeme oder Maschinen haben, solange Benutzer und insbesondere Administratoren dafür verantwortlich sind, sonst ... einfach, nicht.

Grüße Schatz, ich erwarte deine Meinung :)

insofern ist es ein Punkt für Linux, da ein einzelner X ankommen kann und selbst wenn er das Passwort des normalen Benutzers entdeckt, es ihn ein Ei kosten wird, das Root-Passwort herauszufinden!!

Aber in Windows entdecken Sie das Administratorkennwort (was nicht so schwierig ist) und boom! Jetzt können Sie Programme deinstallieren! xd

Grüße!! und guter Artikel! ;)

Ich denke, wie Osuka sagt, dass es Zeit braucht, die Wurzel zu entdecken.

Aber komm schon, etwas hat mir gefallen und ich zitiere aus dem Beitrag: „... wir werden stabile Systeme oder Maschinen haben, solange die Benutzer und insbesondere die Administratoren dafür verantwortlich sind ...“ Das ist für mich der Schlüssel zum Erfolg von Sicherheit. Es ist schon Jahre her, dass ich ein direkter Benutzer von Windows war (ein direkter Benutzer, weil ich es zu Hause nicht installiert habe, ich benutze es nur an der Universität für einige kostenpflichtige Programme, die dort verwendet werden), aber als ich es war, sehr selten hatte er Probleme mit Viren und Co. Daher denke ich, dass der Schlüssel in der Schulung der Benutzer und vor allem derjenigen liegt, die Netzwerke und Geräte für Unternehmen/Banken/Staatsbehörden installieren. Da ein menschliches Versagen zu einem Computerversagen führen kann. Ich meine, ein bisschen oberflächlich, dann hängt es auch davon ab, ob das System gut ist oder nicht, aber es ist eine andere Sache, wenn der Benutzer in der Lage ist, subtil zu sein, sollte die Eingabe komplizierter (nicht unmöglich) als normal sein ein System.

wir sind

Hervorragende Arbeit mit dem Artikel N@ty.

Ich frage mich: Ist ein Linux-Benutzer, der sich als Root anmeldet, genauso anfällig wie ein Windows-Benutzer? und rückwärts

Ist die Anmeldung eines Windows-Benutzers genauso sicher wie die eines Linux-Benutzers?

Aaa...übersetzen Sie, was er gesagt hat?...Ich verstehe nicht...seien Sie nicht elitär!!!

@Vielen Dank euch allen für die Kommentare, schließlich war es ja ganz ähnlich… zwar viel sicherer, aber ähnlich….

DEIN Eintrag ist SUPER interessant…

Es ist logisch, dass Linux aufgrund seiner Sicherheitsalgorithmen und der Verwaltung durch den Administrator zu sicher ist. Dies verhindert, dass ein Benutzer unser System verwüstet, und schützt uns vor dem böswilligen Eindringen schädlicher Programme, auch bekannt als Viren ...

Es ist so logisch, dass ich oft nicht verstehe, wie das Thema Sicherheit in Windows zu einfach ist.

sudo rm esty

sudo rm esty = Ich bin ein Freund Gottes und lösche esty

esty löschen???…hahaha…Sie werden sehen, ich habe etwas sehr Interessantes gefunden, mit dem ich mich für den Beitrag vom Samstag einigen kann. :D

@esty: rm ist wie der DOS-Befehl delete, das heißt, er löscht etwas. In diesem Fall löschen Sie dies

Der Befehl „sudo rm -rf /“ löscht rekursiv Ordner ohne Aufforderung (durch -rf) in / (dem Stammverzeichnis, das alle mit dem Computer verbundenen Medien enthält, einschließlich, aber nicht beschränkt auf alle Festplatten, Flash-Laufwerke und Speicher Leser usw.

Wenn Sie also jemals auf die Idee kommen, auf Linux umzusteigen, und ein Troll Sie dazu auffordert, tun Sie es nicht ;)

@esty: Das ist eine Kriegserklärung!