OSV-Scanner fungerer som en frontend til OSV.dev-databasen

Google udgav for nylig OSV-Scanner, et værktøj, der giver open source-udviklere nem adgang for at tjekke for uoprettede sårbarheder i kode og applikationer, under hensyntagen til hele kæden af afhængigheder forbundet med koden.

OSV-Scanner gør det muligt at opdage situationer, hvor en applikation bliver sårbar på grund af problemer i et af bibliotekerne, der bruges som afhængighed. I dette tilfælde kan det sårbare bibliotek bruges indirekte, altså kaldet via en anden afhængighed.

Sidste år påtog vi os en indsats for at forbedre sårbarhedsklassificeringen for udviklere og forbrugere af open source-software. Dette involverede offentliggørelsen af open source sårbarhedsskemaet (OSV) og lanceringen af OSV.dev-tjenesten, den første distribuerede open source sårbarhedsdatabase. OSV gør det muligt for alle de forskellige open source-økosystemer og sårbarhedsdatabaser at publicere og forbruge information i et enkelt, præcist og maskinlæsbart format.

Softwareprojekter er ofte bygget oven på et bjerg af afhængigheder: i stedet for at starte fra bunden, udviklere inkorporerer eksterne softwarebiblioteker i projekter og tilføje yderligere funktionalitet. Dog open source-pakkero indeholder ofte udokumenterede kodestykker der hentes fra andre biblioteker. Denne praksis skaber hvad er kendt som "transitive afhængigheder" i software og betyder, at den kan indeholde flere lag af sårbarhed, som er svære at spore manuelt.

Transitive afhængigheder er blevet en voksende kilde til open source-sikkerhedsrisici i løbet af det sidste år. En nylig rapport fra Endor Labs viste, at 95 % af open source-sårbarheder er i transitive eller indirekte afhængigheder, og en separat rapport fra Sonatype fremhævede også, at transitive afhængigheder står for seks ud af syv sårbarheder, der påvirker open source.

Ifølge Google, det nye værktøj vil starte med at lede efter disse transitive afhængigheder ved at analysere manifester, softwarestyklister (SBOM'er), hvor de er tilgængelige, og begå hashes. Det vil derefter oprette forbindelse til open source sårbarhedsdatabasen (OSV) for at vise relevante sårbarheder.

OSV scanner kan automatisk scanne rekursivt et mappetræ, der identificerer projekter og applikationer ved tilstedeværelsen af git-mapper (oplysninger om sårbarheder bestemt gennem commit-hash-analyse), SBOM (Software Bill Of Material i SPDX- og CycloneDX-formater) filer, manifester eller blokerer administratorer fra arkivpakker såsom Yarn , NPM, GEM, PIP og Cargo. Det understøtter også scanning af udfyldningen af docker-containerbilleder bygget baseret på pakker fra Debian-lagrene.

OSV-scanneren er næste skridt i denne indsats, da den giver en officielt understøttet grænseflade til OSV-databasen, der forbinder et projekts liste over afhængigheder med de sårbarheder, der påvirker dem.

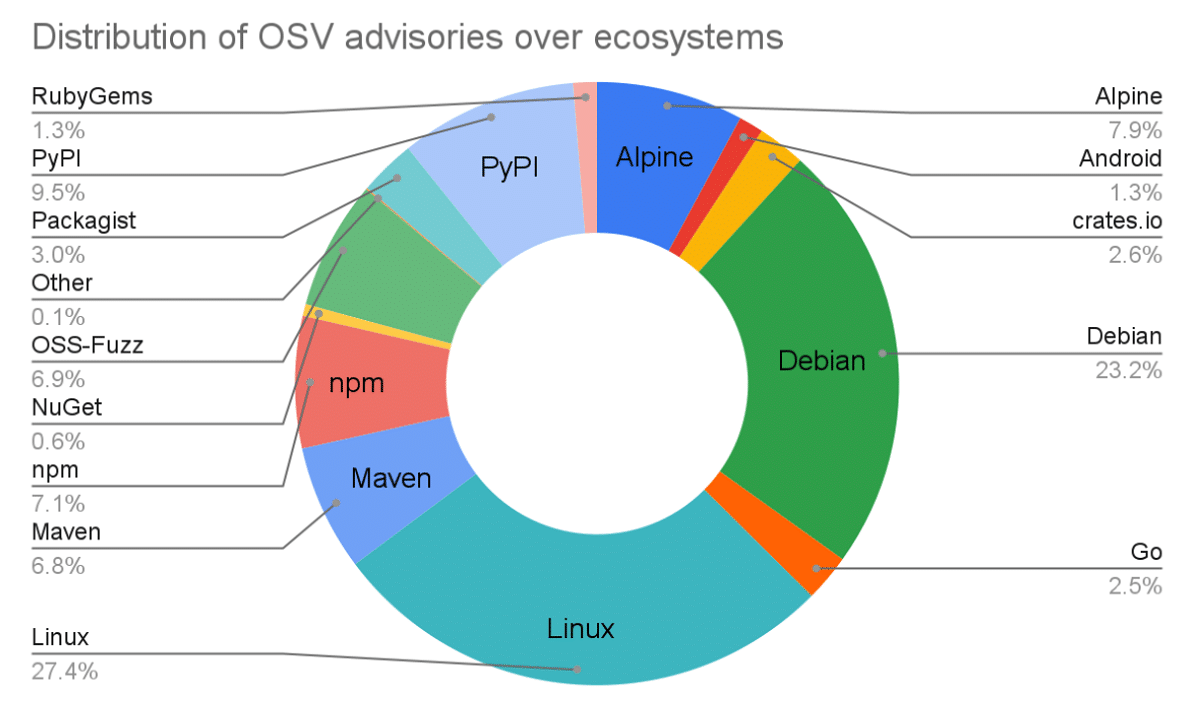

La oplysninger om sårbarheder er taget fra OSV-databasen (Open Source Vulnerabilities), som dækker oplysninger om sikkerhedsproblemer i Сrates.io (Rust), Go, Maven, NPM (JavaScript), NuGet (C#), Packagist (PHP), PyPI (Python), RubyGems, Android, Debian og Alpine, såvel som Linux-kernes sårbarhedsdata og projektsårbarhedsrapporter hostet på GitHub.

OSV-databasen afspejler status for problemkorrektion, bekræftelser med udseende og rettelse af sårbarheden, rækken af versioner, der er påvirket af sårbarheden, links til projektets lager med koden og meddelelsen om problemet. Den medfølgende API giver dig mulighed for at spore manifestationen af en sårbarhed på commit- og tag-niveau og analysere eksponeringen for problemet fra afledte produkter og afhængigheder.

Til sidst er det værd at nævne, at projektkoden er skrevet i Go og distribueres under Apache 2.0-licensen. Du kan tjekke flere detaljer om det på følgende link.

Udviklere kan downloade og prøve OSV-Scanner fra osv.dev-webstedet eller bruge OpenSSF Scorecard sårbarhedstjek for automatisk at køre scanneren i et GitHub-projekt.