Arbejdsgruppen for internet engineering (IETF), som er ansvarlig for udviklingen af internetprotokoller og arkitektur, har afsluttet dannelsen af en RFC til Network Time Security-protokollen (NTS) og har offentliggjort den specifikation, der er knyttet til identifikatoren RFC 8915.

RFC modtaget status som "Standardforslag", hvorefter arbejdet begynder at give RFC status som en Draft Standard, hvilket faktisk betyder en fuldstændig stabilisering af protokollen og under hensyntagen til alle de fremsatte kommentarer.

NTS-standardisering er et vigtigt skridt til at forbedre sikkerheden for tidssynkroniseringstjenester og beskytte brugere mod angreb, der efterligner NTP-serveren, som klienten opretter forbindelse til.

Manipulation af angribere til at indstille det forkerte tidspunkt kan bruges til at kompromittere sikkerheden for andre tidsfølsomme protokoller, såsom TLS. For eksempel kan ændring af tiden føre til en fejlagtig fortolkning af gyldighedsdata for TLS-certifikater.

Indtil nu har den NTP og symmetrisk kryptering af kommunikationskanaler garanterede ikke, at klienten interagerer med målet og ikke med en spoofed NTP-server, og nøglegodkendelse er ikke gået mainstream, da det er for kompliceret at konfigurere.

I løbet af de sidste par måneder har vi set mange brugere af vores tidstjeneste, men meget få bruger Network Time Security. Dette efterlader computere sårbare over for angreb, der efterligner den server, de bruger til at få NTP. En del af problemet var manglen på tilgængelige NTP-dæmoner, der understøttede NTS. Dette problem er nu løst: Chrony og ntpsec understøtter begge NTS.

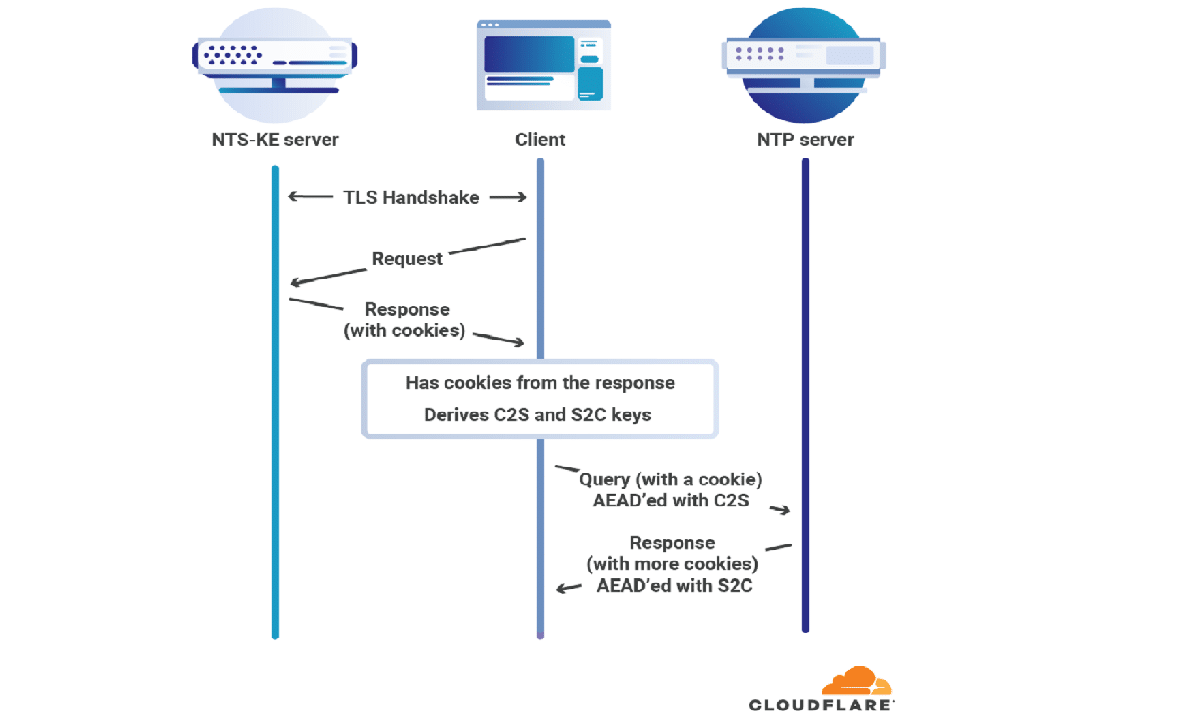

NTS bruger offentlige nøgleinfrastrukturelementer (PKI) og tillader brug af TLS og godkendt kryptering med tilknyttede data (AEAD) til kryptografisk beskyttelse af klient-server kommunikation via Network Time Protocol (NTP).

NTS indeholder to separate protokoller: NTS-KE (NTS-etablering til håndtering af indledende godkendelse og nøgleforhandling over TLS) og NTS-EF (NTS-udvidelsesfelter, ansvarlig for kryptering og godkendelse af en tidssynkroniseringssession).

NTS tilføje forskellige udvidede felter til NTP-pakker og den gemmer alle tilstandsoplysninger kun på klientsiden ved hjælp af en cookietransmissionsmekanisme. Netværksport 4460 er dedikeret til håndtering af NTS-forbindelser.

Tiden er grundlaget for sikkerhed for mange af de protokoller, som TLS, som vi stoler på for at beskytte vores liv online. Uden et nøjagtigt tidspunkt er der ingen måde at afgøre, om legitimationsoplysningerne er udløbet eller ej. Fraværet af en sikker tidsprotokol, der er let at implementere, har været et problem for internetsikkerhed.

De første implementeringer af den standardiserede NTS blev foreslået i de nyligt udgivne versioner af NTPsec 1.2.0 og Chrony 4.0.

Chrony leverer en separat NTP-klient og serverimplementering, der bruges til at synkronisere nøjagtig tid på forskellige Linux-distributioner, herunder Fedora, Ubuntu, SUSE / openSUSE og RHEL / CentOS.

NTPsec er udviklet under ledelse af Eric S. Raymond og er en gaffel til referenceimplementeringen af NTPv4-protokollen (NTP Classic 4.3.34), der er fokuseret på at redesigne kodebasen for at forbedre sikkerheden (rengøring af forældet kode, metoder til forebyggelse af indtrængen og beskyttede funktioner) arbejde med hukommelse og kæder).

Uden NTS- eller symmetrisk nøgeautentificering er der ingen garanti for, at din computer rent faktisk taler NTP til den computer, du tror, det er. Godkendelse af symmetrisk nøgle er vanskelig og smertefuld at konfigurere, men indtil for nylig var det den eneste sikre og standardiserede mekanisme til godkendelse af NTP. NTS bruger det arbejde, der går ind i infrastrukturen til offentlig internetnøgle til at godkende NTP-servere og sørge for, at når du konfigurerer din computer til at tale med time.cloudflare.com, det er den server, din computer får tiden fra.

Hvis du vil vide mere om det, kan du kontrollere detaljerne I det følgende link.