Google i går (torsdag 6. juni) Jeg rapporterer gennem en publikation fra hans Google-sikkerhedsblog, som har registreret tilstedeværelsen af en forudinstalleret bagdør på Android-enheder, inden de forlader fabrikkerne.

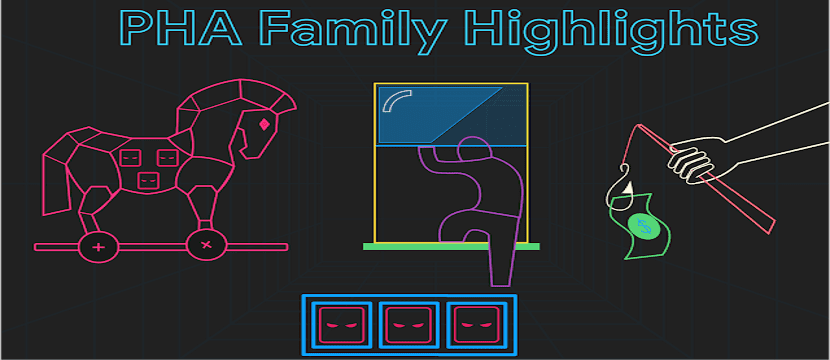

Google har undersøgt situationen efter at det blev afsløret af computersikkerhedsspecialister et par år tidligere. Dette er de ondsindede applikationer fra «Triad-familien» designet til at spam og annoncere på en Android-enhed.

Om Triada

Ifølge Google, Triada har udviklet en metode til at installere malware på Android-telefoner næsten på fabrikken, selv før kunderne startede eller endda installerede en enkelt app på deres enheder.

Det var i marts 2016, at Triada først blev beskrevet. i et blogindlæg på hjemmesiden til computersikkerhedsfirmaet Kaspersky Lab. Et andet blogindlæg blev dedikeret af virksomheden i juni 2016.

På det tidspunkt var en dybt rodfæstet trojan, der var ukendt for analytikere fra sikkerhedsfirmaet, der forsøger at udnytte Android-enheder efter at have modtaget forhøjede privilegier.

Som forklaret af Kaspersky Lab for 2016, når Triada er installeret på en enhed, Hovedformålet var at installere applikationer, der kunne bruges til at sende spam og vise reklamer.

Det brugte et imponerende sæt værktøjer, herunder rodfæstning af sårbarheder, der omgår Android's indbyggede sikkerhedsbeskyttelse og måder at finjustere Android OS's Zygote-proces.

Dette er de berørte mærker

Disse ondsindede apps blev fundet i 2017 forudinstalleret på forskellige Android-mobilenheder, herunder smartphones fra Leagoo-mærket (M5 plus og M8 modeller) og Nomu (S10 og S20 modeller).

Ondsindede programmer i denne familie af applikationer angriber systemprocessen kaldet Zygote (tredjeparts applikationsprocesstarter). Ved at injicere sig selv i Zygote kan disse ondsindede programmer infiltrere enhver anden proces.

"Libandroid_runtime.so bruges af alle Android-applikationer, så malware injicerer sig selv i hukommelsesområdet for alle kørende applikationer, da hovedfunktionen for denne malware er at downloade yderligere ondsindede komponenter. «

Fordi det blev bygget i et af systembibliotekerne operationel og er placeret i systemafsnittet, som kan ikke fjernes ved hjælp af standardmetoder, ifølge rapporten. Angribere har været i stand til stille at bruge bagdøren til at downloade og installere falske moduler.

Ifølge rapporten på Google Security Blog var Triadas første handling at installere en superbruger type binære filer (su).

Denne underrutine tillod andre applikationer på enheden at bruge rodtilladelser. Ifølge Google krævede den binære brug af Triada en adgangskode, hvilket betyder, at den var unik sammenlignet med binære filer, der er fælles for andre Linux-systemer. Dette betød, at malware direkte kunne spoofe alle installerede applikationer.

Ifølge Kaspersky Lab forklarer de hvorfor Triada er så vanskelig at opdage. Først, ændrer Zygote-processen. Zygote Det er den grundlæggende proces i Android-operativsystemet, der bruges som en skabelon til hver applikation, hvilket betyder, at når Trojan er kommet ind i processen, bliver den en del af enhver applikation der starter på enheden.

For det andet tilsidesætter det systemfunktionerne og skjuler dets moduler fra listen over kørende processer og installerede applikationer. Derfor ser systemet ikke mærkelige processer kører og kaster derfor ikke nogen advarsler.

Ifølge Googles analyse i deres rapport har andre årsager gjort Triada-familien af ondsindede apps så sofistikerede.

På den ene side brugte den XOR-kodning og ZIP-filer til at kryptere kommunikation. På den anden side injicerede hun kode i systemets brugergrænsefladesapplikation, der tillod at vise annoncer. Bagdøren injicerede også kode i ham, der gjorde det muligt for ham at bruge Google Play-appen til at downloade og installere apps efter eget valg.