Ildfængsel Det er en ramme, der udvikler et system til isoleret udførelse af grafiske applikationer., konsol og server. Bruger Firejail giver dig mulighed for at minimere risikoen for at kompromittere systemet hoved, når du kører upålidelige eller potentielt sårbare programmer. Programmet er skrevet i C, distribueret under GPLv2-licensen og kan køre på enhver Linux-distribution.

Ildfængsel bruger navnerum, AppArmor og systemopkaldsfiltrering (seccomp-bpf) på Linux til isolering. Når det er startet, bruger programmet og alle dets underordnede processer separate repræsentationer af kerneressourcer, såsom netværksstakken, procestabellen og monteringspunkter.

Afhængige applikationer kan kombineres til en fælles sandkasse. Hvis det ønskes, kan Firejail også bruges til at starte Docker-, LXC- og OpenVZ-containere.

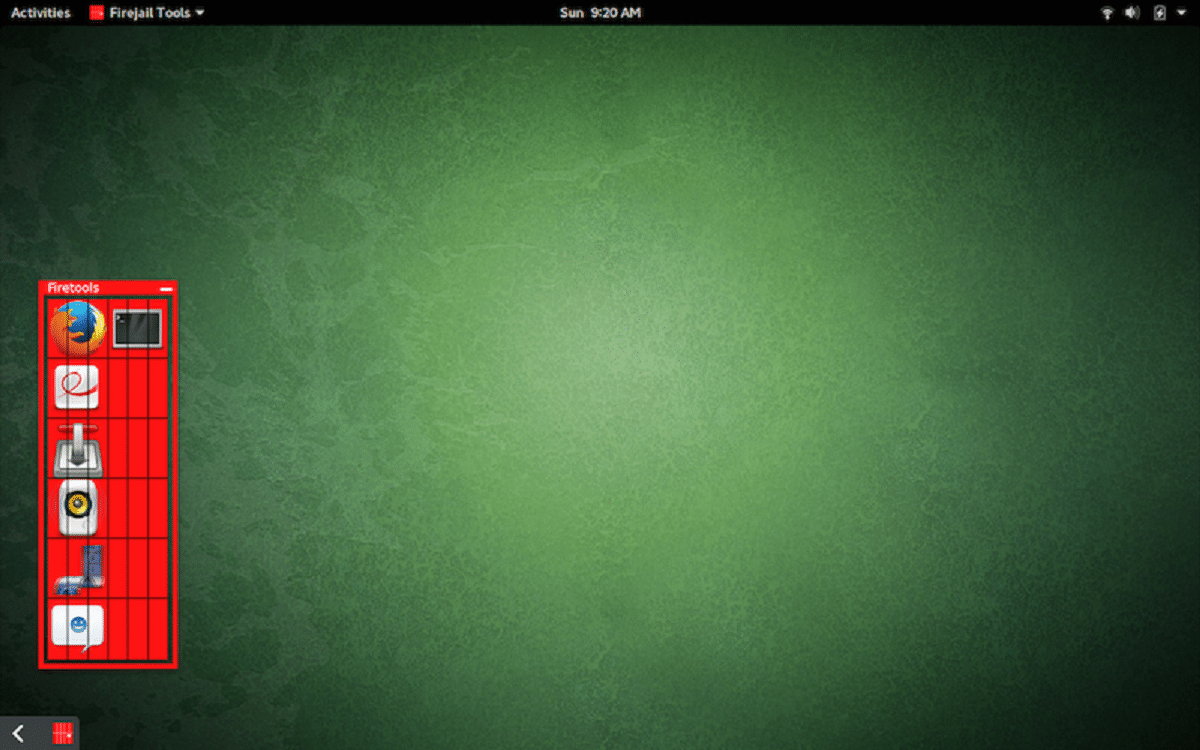

Om Firejail

I modsætning til containerisoleringsværktøjer, Firejail er ekstremt enkel at konfigurere og kræver ikke forberedelse af et systembillede: sammensætningen af beholderen er dannet baseret på indholdet af det aktuelle filsystem og fjernes efter applikationen slutter.

Se give fleksible værktøjer til at indstille filsystemadgangsregler, Du kan bestemme, hvilke filer og mapper der nægtes eller nægtes adgang, vedhæfte midlertidige filsystemer (tmpfs) til data, begrænse skrivebeskyttet adgang til filer eller mapper, kombinere mapper ved hjælp af bind-mount og overlayfs.

For en lang række populære applikationer, herunder Firefox, Chromium, VLC og andre, er der udarbejdet klar-til-bruge systemopkaldsisoleringsprofiler.

For at opnå de nødvendige privilegier til at opsætte et isoleret miljø, installeres firejail-eksekverbare filen med SUID-rodprompten (efter initialisering nulstilles privilegierne).

Hvad er nyt i Firejail 0.9.62?

I denne nye version fremhæves det kommer med flere tilføjede profiler til at starte applikationer isoleret, hvormed det samlede antal profiler når op til 884.

Udover det indstilling af grænse for filkopiering er blevet tilføjet til /etc/firejail/firejail.config konfigurationsfil, som giver dig mulighed for at begrænse størrelsen af filer, der vil blive kopieret til hukommelsen ved at bruge "–private-*"-indstillingerne (som standard er grænsen sat til 500 MB).

Chroot-kaldet foretages nu ikke baseret på stien, men bruger i stedet monteringspunkter baseret på filbeskrivelsen.

Af de andre ændringer:

- I profiler er brug af debuggere tilladt.

- Forbedret filtrering af systemopkald ved hjælp af seccomp-mekanismen.

- Automatisk detektering af compilerflag er tilvejebragt.

- Mappen /usr/share er hvidlistet for en række forskellige profiler.

- Nye hjælpescripts gdb-firejail.sh og sort.py er blevet tilføjet til conrib-sektionen.

- Forbedret beskyttelse på trin for privilegeret kodeudførelse (SUID).

- For profiler er nye HAS_X11 og HAS_NET betingede tokens implementeret for at tjekke for X-servertilstedeværelse og netværksadgang.

Hvordan installeres Firejail på Linux?

For dem, der er interesseret i at kunne installere Firejail på deres Linux-distribution, de kan gøre det ved at følge instruktionerne som vi deler nedenfor.

På Debian, Ubuntu og derivater installationen er ret enkel siden kan installere firejail fra repositories af dens distribution eller du kan downloade de forberedte deb-pakker fra sourceforge.

Hvis du vælger at installere fra lagrene, skal du blot åbne en terminal og udføre følgende kommando:

sudo apt-get install firejail

Eller hvis du besluttede at downloade deb-pakkerne, kan du installere med din foretrukne pakkehåndtering eller fra terminalen med kommandoen:

sudo dpkg -i firejail_0.9.62_1*.deb

Mens det er tilfældet med Arch Linux og derivater af dette, bare kør:

sudo pacman -S firejail

I tilfælde af Fedora, RHEL, CentOS, OpenSUSE eller enhver anden distro med understøttelse af rpm-pakker kan få pakkerne fra følgende link.

Og installationen udføres med:

sudo rpm -i firejail-0.9.62-1.x86_64.rpm

konfiguration

Når installationen er færdig, skal vi nu konfigurere sandkassen, og vi skal også have AppArmor aktiveret.

Fra en terminal skal vi skrive:

sudo firecfg sudo apparmor_parser -r /etc/apparmor.d/firejail-default

For at kende dets brug og integration kan du konsultere dens vejledning I det følgende link.