Skupina výzkumníků z Amsterdamské univerzity a švýcarské vyšší technické školy v Curychu vyvinul techniku síťového útoku „NetCAT“ (Network Cache ATtack) umožňuje používat metody analýzy dat z kanálů třetích stran vzdáleně určit klíče, které uživatel stiskne při práci v relaci SSH. Problém se projevuje pouze na serverech, které používají technologie RDMA (Remote Direct Memory Access) a DDIO (Direct I / O to Data).

Intel je přesvědčen, že útok je v praxi obtížně proveditelný.a, protože vyžaduje přístup útočníka k místní síti, kromě podmínek a organizace komunikace s hostitelem pomocí technologií RDMA a DDIO, které se obecně používají v izolovaných sítích, například tam, kde fungují klastry.

Metoda použitá k útoku připomíná zranitelnost Throwhammer, což umožňuje měnit obsah jednotlivých bitů v RAM prostřednictvím manipulace se síťovými pakety v systémech RDMA.

Vědci poznamenávají, že:

Nový problém je výsledkem minimalizace zpoždění pomocí mechanismu DDIO, který zajišťuje přímou interakci mezi síťovou kartou a dalšími periferními zařízeními s mezipamětí procesoru (během zpracování paketů síťových karet jsou data ukládána do mezipaměti a načítána z mezipaměti bez přístup do paměti).

Díky DDIO obsahuje mezipaměť procesoru také data generovaná během škodlivé síťové aktivity.

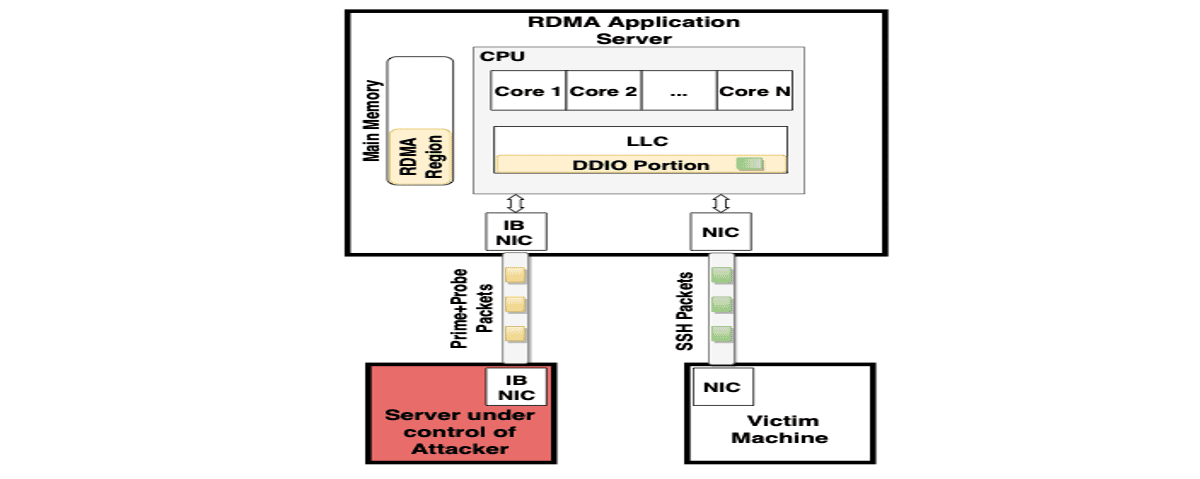

Útok NetCAT se spoléhá na skutečnost, že síťové karty ukládají data do mezipaměti aktivně a rychlost zpracování paketů v moderních místních sítích postačuje k ovlivnění plnění mezipaměti a určení přítomnosti nebo nepřítomnosti dat v mezipaměti prostřednictvím analýzy zpoždění přenosu dat.

Při používání interaktivních relací například přes SSH, ihned po stisknutí klávesy je odeslán síťový paket, to znamená, že zpoždění mezi pakety korelují se zpožděním mezi stisknutími kláves.

Pomocí metod statistické analýzy a s přihlédnutím k tomu, že zpoždění mezi stisknutími kláves obecně závisí na poloze klávesy na klávesnici, je možné s určitou pravděpodobností znovu vytvořit vstupní informace. Například většina lidí má tendenci psát „s“ za „a“ mnohem rychleji než „g“ za „s“.

Informace uložené v mezipaměti také umožňují posoudit přesný čas paketů odeslaných síťovou kartou při zpracování připojení, jako je SSH.

Generováním určitého toku provozu útočník může určit, kdy se v mezipaměti objeví nová data spojené s určitou aktivitou v systému.

K analýze obsahu mezipaměti se používá metoda Prime + Probe, která spočívá v naplnění mezipaměti sadou referenčních hodnot a měření doby přístupu k nim při vyplňování za účelem stanovení změn.

Je možné, že technika návrh lze použít k určení nejen stisknutí kláves, ale také jiné typy citlivých dat v mezipaměti CPU.

V našem útoku využíváme výhody skutečnosti, že aplikační server s povoleným DDIO má sdílený prostředek (mezipaměť poslední úrovně) mezi jádry CPU a síťovou kartou. Zpětně analyzujeme důležité vlastnosti DDIO, abychom pochopili, jak je mezipaměť sdílena s DDIO.

Potenciálně lze provést útok, když je RDMA zakázán, ale bez RDMA je jeho účinnost snížena a provádění je výrazně komplikované.

Je také možné použít DDIO k uspořádání tajného komunikačního kanálu používaného k přenosu dat poté, co byl server ohrožen, a obejít tak bezpečnostní systémy.

zdroj: https://www.vusec.net