Tor és un projecte l'objectiu principal és el desenvolupament d'una xarxa de comunicacions distribuïda de baixa latència i superposada sobre internet, en no revela la identitat dels seus usuaris, és a dir, la seva adreça IP es mantenen en l'anonimat. Sota aquest concepte el navegador ha guanyat molta popularitat i s'ha tornat molt usat a tot arreu de món, generalment el seu ús és atribuït a activitats il·lícites donades les seves caracterizaras de permetre l'anonimat.

Tot i que el navegador és ofert als usuaris amb la finalitat d'oferir una navegació més segura i sobretot oferir l'anonimat d'aquest. Els investigadors d'ESET van donar a conèixer recentment que han descobert la propagació d'una versió falsa de el navegador Tor per part de desconeguts. Ja que es va realitzar una compilació de el navegador que es va posicionar com la versió oficial russa de el navegador Tor, mentre que els seus creadors no van tenir res a veure amb aquesta compilació.

L'investigador principal de malware d'ESET, Anton Cherepanov, va dir que la investigació havia identificat tres carteres bitcoin utilitzades pels pirates informàtics des 2017.

«Cada cartera conté un nombre relativament gran de petites transaccions; considerem que això és una confirmació que aquestes carteres van ser utilitzades pel navegador Tor troianitzat "

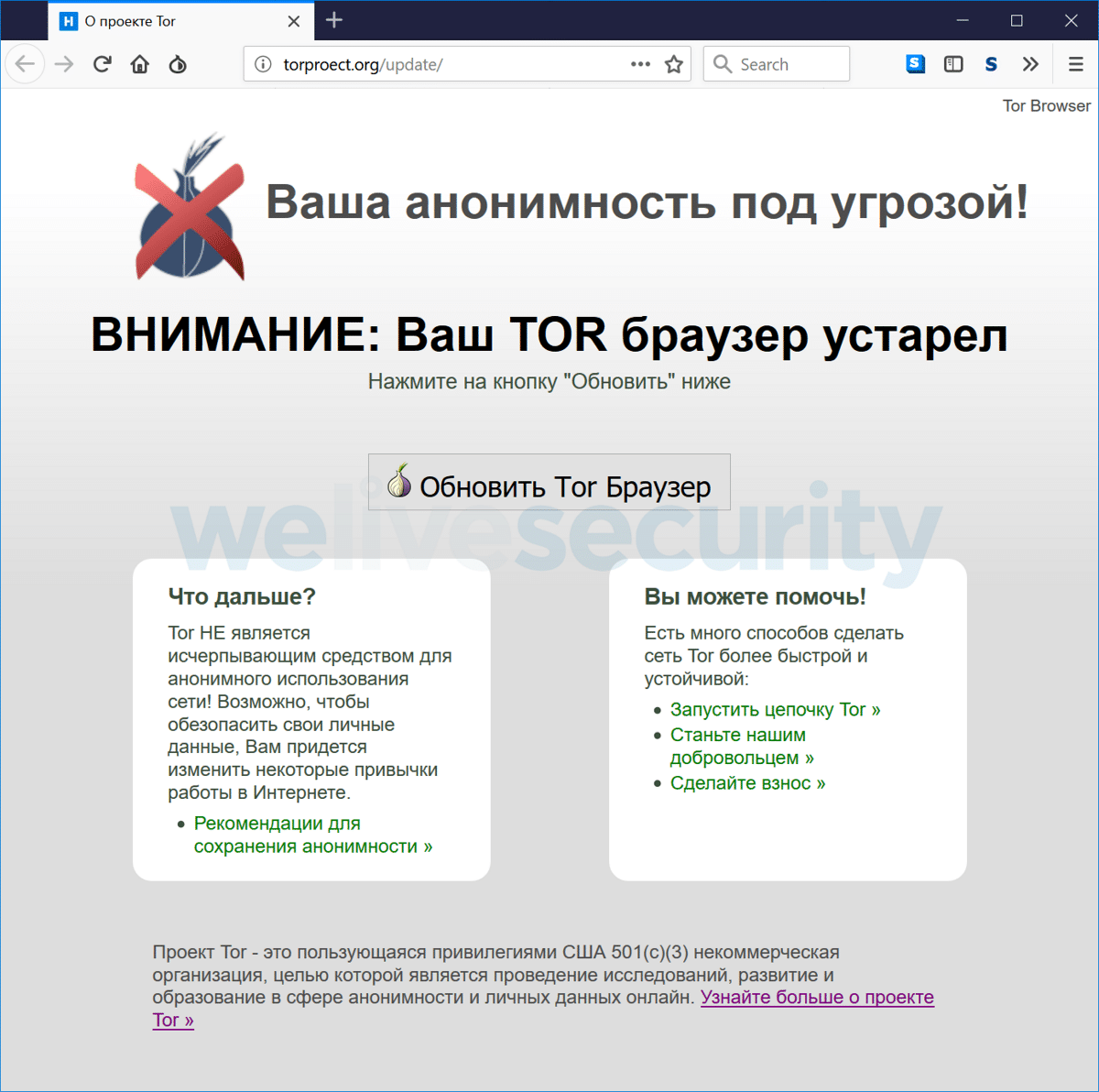

l'objectiu d'aquesta versió modificada de Tor era reemplaçar les carteres Bitcoin i QIWI. Per enganyar els usuaris, els creadors de la compilació van registrar els dominis tor-browser.org i torproect.org (Difereix de el lloc oficial torproJect.org en absència de la lletra «J», que molts usuaris de parla russa passen desapercebuts).

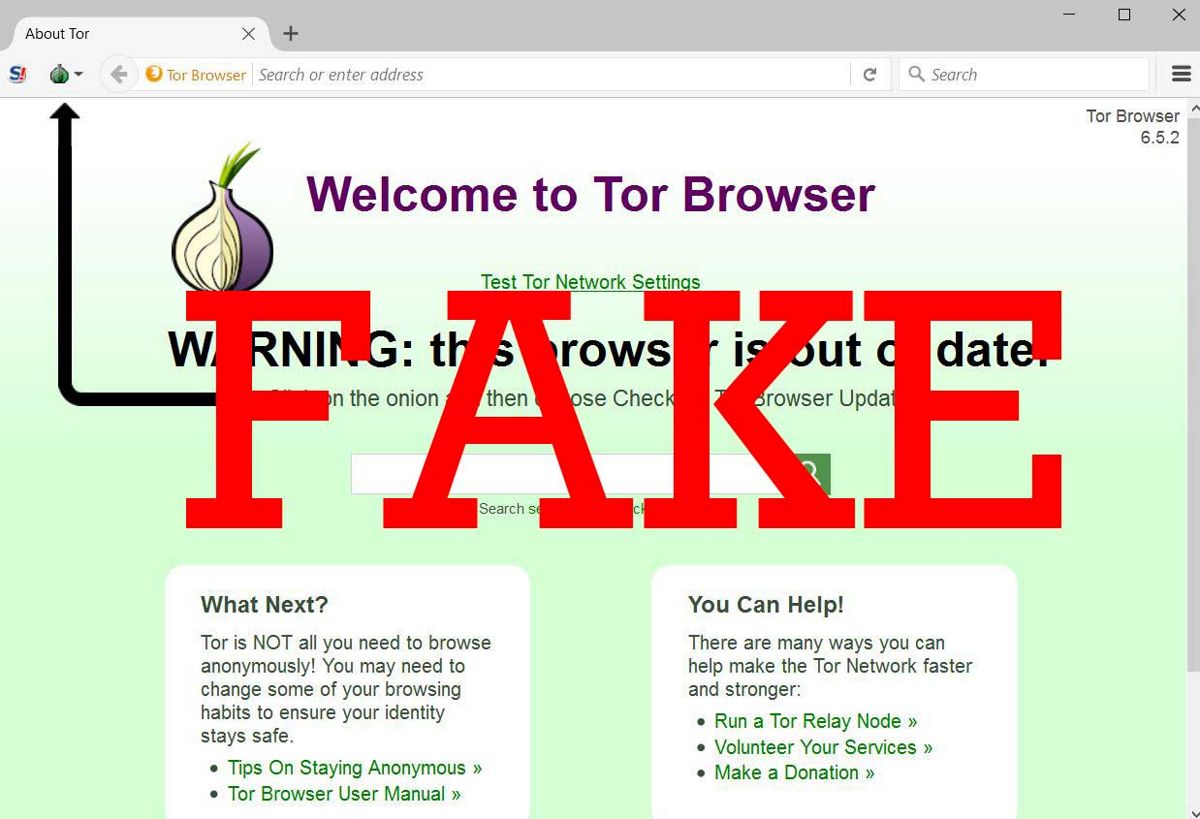

El disseny dels llocs va ser estilitzat com el lloc oficial de Tor. El primer lloc va mostrar una pàgina d'advertència sobre l'ús d'una versió desactualitzada d'el navegador Tor i una proposta per instal·lar una actualització (on l'enllaç proporcionat ofereix la compilació amb el programari troià) i en el segon el contingut repetir la pàgina per descarregar el navegador Tor.

És important esmentar que la versió maliciosa de Tor es va configurar només per a Windows.

Des 2017, el navegador maliciós de Tor s'ha promocionat en diversos fòrums en rus, en discussions relacionades amb darknet, moneda digital, evitant els bloquejos de Roskomnadzor i problemes de privacitat.

Per distribuir el navegador en pastebin.com, també s'han creat moltes pàgines que estan optimitzades per mostrar-se en la part superior dels motors de cerca sobre temes relacionats amb diverses operacions il·legals, censura, noms de polítics famosos, etc.

Les pàgines que anuncien una versió falsa de el navegador a pastebin.com s'han vist més de 500 mil vegades.

El conjunt fictici es va basar en la base de codi Tor Browser 7.5 ia més de les funcions malicioses incorporades, els ajustos menors d'agent d'usuari, la desactivació de la verificació de signatura digital per a complements i el bloqueig de sistema d'instal·lació d'actualitzacions, era idèntic a el navegador oficial de Tor.

La inserció maliciosa consistia en adjuntar un controlador de contingut a l'complement HTTPS Everywhere regular (es va agregar un script script.js addicional a manifest.json). Els canvis restants es van realitzar a nivell de paràmetres de configuració i totes les parts binàries es van mantenir en el navegador oficial de Tor.

L'script integrat en HTTPS Everywhere, quan es va obrir cada pàgina, es va dirigir a el servidor d'administració, que va tornar el codi JavaScript que hauria d'executar en el context de la pàgina actual.

El servidor de gestió funcionava com un servei ocult de Tor. A través de l'execució de el codi JavaScript, els atacants poden organitzar la intercepció dels continguts dels formularis web, la substitució o ocultació d'elements arbitraris a les pàgines, la visualització de missatges ficticis, etc.

No obstant això, a l'analitzar el codi maliciós, només es va registrar el codi per substituir els detalls de QIWI i les carteres de Bitcoin en les pàgines d'acceptació de pagaments en darknet. En el curs de l'activitat maliciosa, es van acumular 4.8 Bitcoins a les carteres per reemplaçar, el que correspon a aproximadament 40 mil dòlars.