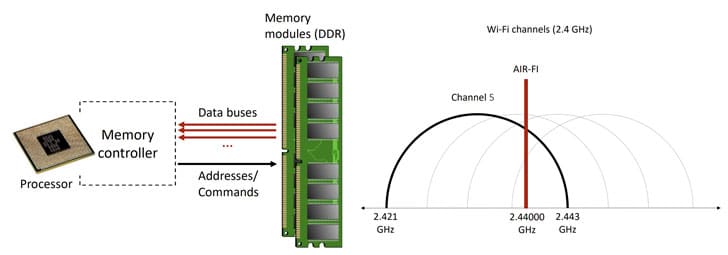

Investigadors de la Universitat Ben-Gurion, Estudiant mètodes ocults de transmissió de dades des d'ordinadors aïllades, han desenvolupat un nou mètode d'organització d'un canal de comunicació anomenat «AIR-FI», que permet, mitjançant la manipulació de xips de memòria DDR, generar un senyal de ràdio a una freqüència de 2.4 GHz, que pot capturat per un dispositiu habilitat per a Wi-Fi a diversos metres de distància.

Des d'un punt de vista pràctic, el mètode es pot utilitzar per transferir claus de xifrat, contrasenyes i dades secrets des d'un ordinador que no té connexió de xarxa i està infectada amb programari espia o malware.

Sobre AIR-FI

Els Investigadors van aconseguir arribar a una taxa de transferència de 100 bits per segon col·locant receptors Wi-Fi, Com un telèfon intel·ligent o un ordinador portàtil, a una distància de 180 cm. La taxa d'error de transmissió va ser de l'8,75%, Però es van utilitzar codis de correcció d'errors per a identificar i corregir les falles de transmissió.

Per organitzar una cadena de transferència de dades, n'hi ha prou amb iniciar un procés d'usuari normal, que es pot executar en una màquina virtual. Per a la recepció, es requereix un dispositiu amb un xip sense fil capaç de realitzar un monitoratge de baix nivell de l'aire (en l'experiment, es van usar adaptadors sense fil basats en xips Atheros AR92xx i AR93xx amb firmware modificat que transmeten informació sobre els paràmetres del senyal adequats per a l'anàlisi espectral).

A l'generar un senyal, Es va utilitzar la capacitat de la memòria DDR4-2400 que opera a una freqüència de 2400 MHz per generar interferència electromagnètica quan el controlador accedeix a el mòdul de memòria a través de diferents busos de dades.

El rang de Wi-Fi cau en les freqüències 2.400-2.490 GHz, És a dir, es creua amb la freqüència a la qual opera la memòria.

Els Investigadors han descobert que amb un trànsit intensiu simultani en diferents busos de dades, s'emeten ones electromagnètiques a una freqüència de 2,44 Ghz, Que són capturades per la pila sense fils 802.11.

Amb mòduls de memòria que no siguin DDR4-2400, el mètode és aplicable quan es canvia mitjançant programació la freqüència de la memòria, la qual cosa està permès en l'especificació XMP (Extreme Memory Profile).

Per generar un senyal, es va utilitzar un accés simultani a l'bus des subprocessos d'execució paral·lels lligats a diferents nuclis de CPU. La codificació d'informació útil en el senyal es porta a terme utilitzant la modulació ook més simple (codificació on-off) amb modulació per desplaçament d'amplitud (ASK), en la qual «0» i «1» es codifiquen establint diferents amplituds de senyal, i la informació es transmet a una velocitat fixa. - un bit per mil·lisegon.

La transferència «1» realitza una sèrie d'escriptures de memòria causades per la còpia seqüencial d'1 MB de dades entre les dues matrius. A l'transmetre «0», l'algoritme no realitza cap acció durant el temps assignat per a transmetre un bit. Per tant, la transmissió de «1» genera l'emissió de senyal, i la transmissió de «0» el senyal desapareix.

Entre les mesures per contrarestar l'ús de l'mètode AIR-FI, s'esmenta la zonificació del territori amb la creació d'un perímetre a la organización, dins el qual es prohibeix portar equips amb xips sense fil, així com col·locar la carcassa de l'ordinador en una gàbia de Faraday, generant soroll en les freqüències de Wi-Fi, iniciant processos en segon pla que es realitzen de forma aleatòria d'operacions de memòria i monitoratge de l'aparició en el sistema de processos sospitosos que realitzen operacions de memòria anormals.

A més, a la pàgina dels investigadors, es forma una selecció dels mètodes de transmissió de dades ocults que van identificar utilitzant formes de fuites electromagnètiques, acústiques, tèrmiques i lleugeres:

- PowerHammer: organitza l'enviament de dades a través de la línia elèctrica, manipula la càrrega a la CPU per canviar el consum de energía.ODINI: demostracions d'extracció de dades d'un dispositiu ubicat en una habitació blindada (gàbia de Faraday) mitjançant l'anàlisi d'oscil·lacions magnètiques de baixa freqüència que tenen lloc durant el funcionament de la CPU.

- MAGNETO: extracció de dades basada en el mesurament de les fluctuacions de camp magnètic que ocorren durant el funcionament de la CPU.

- AirHopper: transferència de dades a una velocitat de fins a 60 bytes per segon des d'una PC a un telèfon intel·ligent a través de l'anàlisi en un telèfon intel·ligent amb un sintonitzador de FM de la interferència de ràdio que passa quan la informació es mostra a la pantalla.

- BitWhisper: transferència de dades a una distància de fins a 40 cm a una velocitat de 1-8 bits per hora mitjançant el mesurament de fluctuacions en la temperatura de la carcassa de la PC.

- GSMem: extracció de dades a una distància de fins a 30 metres mitjançant la creació d'interferències electromagnètiques en la freqüència de les xarxes GSM capturades pel telèfon intel·ligent.

font: https://cyber.bgu.ac.il