Google juče (četvrtak, 6. juna) Izvještavam putem publikacije sa njegovog Google Sigurnosnog bloga, koji je otkrio prisustvo unaprijed instaliranog backdoor-a na Android uređajima prije napuštanja tvornica.

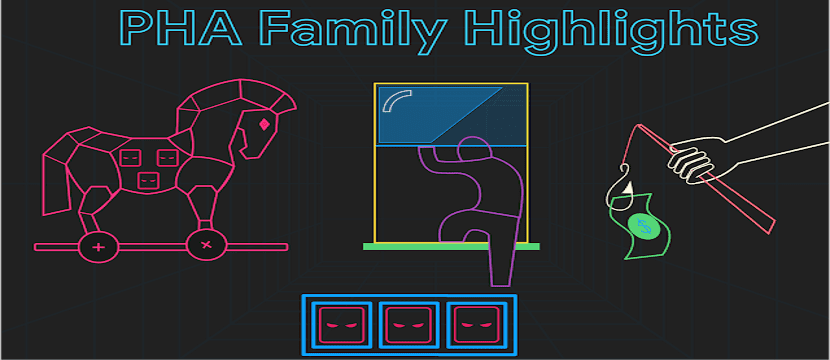

Google je proučavao situaciju nakon što su ga otkrili stručnjaci za računarsku sigurnost nekoliko godina ranije. Ovo su zlonamjerne aplikacije «porodice Triad» dizajniran za neželjenu poštu i oglašavanje na Android uređajima.

O Triadi

Prema Googleu, Triada je razvila metodu za instaliranje zlonamjernog softvera na Android telefone gotovo u tvornici, čak i prije nego što su kupci pokrenuli ili čak instalirali jednu aplikaciju na svoje uređaje.

Triada je prvi put opisana u martu 2016. godine. u blogu na web lokaciji kompanije za računarsku sigurnost Kaspersky Lab. Još jedan post na blogu kompanija je posvetila u junu 2016. godine.

U tom trenutku, bio je to duboko ukorijenjeni trojanski virus nepoznat analitičarima iz zaštitarske kompanije koja pokušava eksploatirati Android uređaje nakon što je dobila povišene privilegije.

Kao što je objasnio Kaspersky Lab za 2016. godinu, nakon što se Triada instalira na uređaj, Njegova glavna svrha bila je instalirati aplikacije koje se mogu koristiti za slanje neželjene pošte i prikazivanje reklama.

Koristio je impresivan set alata, uključujući ukorjenjivanje ranjivosti koje zaobilaze ugrađenu sigurnosnu zaštitu Androida i načine za dotjerivanje Zygote procesa Android OS-a.

To su pogođene marke

Ove su zlonamjerne aplikacije pronađene u 2017. godini preinstalirane na različitim Android mobilnim uređajima, uključujući pametne telefone sa marka Leagoo (Modeli M5 plus i M8) i Nomu (Modeli S10 i S20).

Zlonamjerni programi iz ove porodice aplikacija napadaju sistemski proces zvan Zygote (pokretač procesa nezavisnih proizvođača). Ubrizgavanjem sebe u Zygote, ovi se zlonamjerni programi mogu infiltrirati u bilo koji drugi proces.

"Libandroid_runtime.so koriste sve Android aplikacije, pa se zlonamjerni softver ubrizgava u memorijsko područje svih pokrenutih aplikacija, jer je glavna funkcija ovog zlonamjernog softvera preuzimanje dodatnih zlonamjernih komponenti. «

Jer je izgrađena u jednoj od sistemskih biblioteka operativni i nalazi se u odjeljku Sistem koji ne može se ukloniti standardnim metodama, prema izvještaju. Napadači su mogli tiho koristiti stražnja vrata za preuzimanje i instaliranje nevaljalih modula.

Prema izvještaju na Google Security Blogu, Triada je prva akcija bila instaliranje binarnih datoteka superuser (su).

Ova je potprogram dozvolila drugim aplikacijama na uređaju da koriste root dozvole. Prema Googleu, binarna datoteka koju je koristila Triada zahtijevala je lozinku, što znači da je bila jedinstvena u odnosu na binarne datoteke zajedničke ostalim Linux sistemima. To je značilo da je zlonamjerni softver mogao direktno podvaliti sve instalirane aplikacije.

Prema Kaspersky Labu, objašnjavaju zašto je Triadu tako teško otkriti. Prvo, modificira Zygote postupak. Zygote To je osnovni proces Android operativnog sistema koji se koristi kao predložak za svaku aplikaciju, što znači da nakon što trojanac uđe u proces, postaje dio svake aplikacije koja se pokreće na uređaju.

Drugo, poništava sistemske funkcije i sakriva svoje module sa liste izvršenih procesa i instaliranih aplikacija. Zbog toga sistem ne vidi nikakve čudne procese koji se izvode i stoga ne šalje upozorenja.

Prema Googleovoj analizi u njihovom izvještaju, drugi su razlozi učinili porodicu zlonamjernih aplikacija Triada toliko sofisticiranom.

S jedne strane, koristio je XOR kodiranje i ZIP datoteke za šifriranje komunikacija. S druge strane, ubrizgala je kod u sistemsko korisničko korisničko sučelje koji je omogućavao prikazivanje oglasa. Backdoor mu je također ubacio kod koji mu je omogućio da koristi aplikaciju Google Play za preuzimanje i instaliranje aplikacija po svom izboru.