FBI i NSA objavili su juče sigurnosno upozorenje zajedno sadrže detalje o novi malware koji utječe na Linux i da prema dvije agencije, Razvijen je i razmješten u pravim napadima ruskih vojnih hakera.

Obje agencije tvrde da su ruski hakeri koristili zlonamjerni softver, tzv drovorub, za instaliranje backdoor-ova unutar hakiranih mreža.

O Drovorubu

Zlonamjerni softver ima različite module koji jamče nevidljivost, upornost i puni pristup mašini predan najvišim privilegijama.

U tehničkom izvještaju koji su objavili NSA i FBI, Objavljeni detalji o Drovorubovim mogućnostima i prijedlozima za rješenja za otkrivanje i prevencija.

Prema izvještaju, rootkit je vrlo efikasan u skrivanju na zaraženom računaru i preživi ponovno pokretanje, osim ako:

"Objedinjeno proširivo sučelje firmware-a (UEFI) Sigurno pokretanje omogućeno je u režimu" Full "ili" Full ".

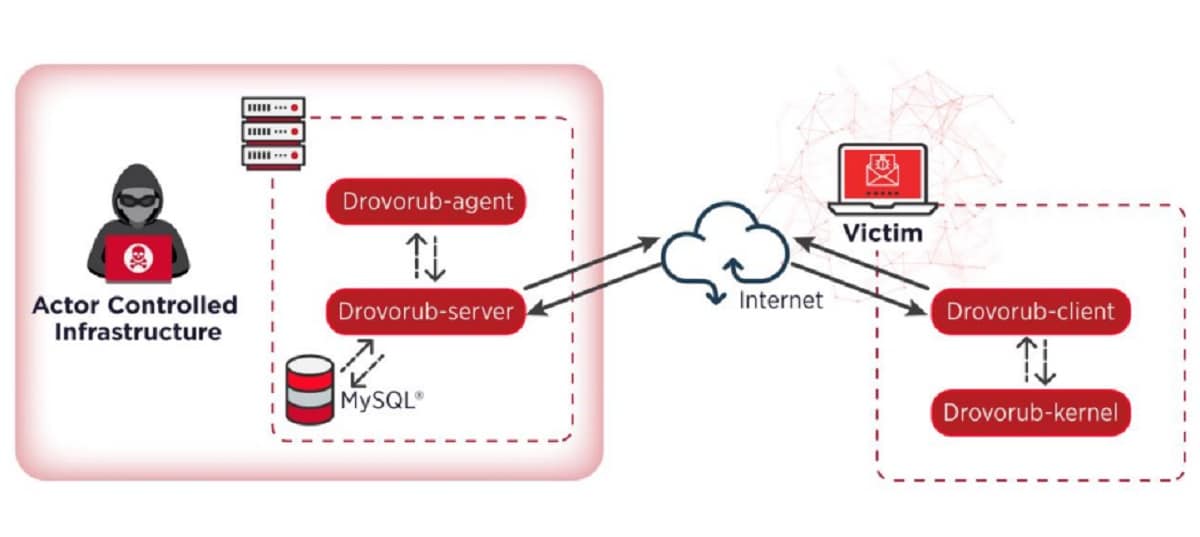

Izvještaj opisuje tehničke detalje svakog dijela Drovoruba, koji međusobno komuniciraju putem JSON-a preko WebSockets-a i šifriraju promet od i do serverskog modula koristeći RSA algoritam.

NSA i FBI pripisao zlonamjerni softver glavnoj obavještajnoj upravi ruskog Generalštaba, 85. Glavni centar za posebne usluge (GTsSS), Vojna jedinica 26165.

Kibernetska aktivnost ove organizacije povezana je s kampanjama naprednog hakerskog kolektiva poznatog kao Fancy Bear (APT28, Strontium, Group 74, PawnStorm, Sednit, Sofacy, Iron Twilight).

Ova se dodjela zasniva na operativnoj infrastrukturi za upravljanje i upravljanje koju su kompanije javno pridružile GTsSS-u radi odbrane od kibernapada. Jedan od tragova je IP adresa koju je Microsoft pronašao u Strontium kampanji koji su upravljali IoT uređajima u aprilu 2019. godine i takođe su koristili pristup Drovorubu C2 u istom periodu.

Otkrivanje i prevencija

Istraga NSA je to utvrdila aktivnost zlonamjernog softvera vidljiva je kroz dodatne tehnike otkrivanja, ali oni nisu vrlo učinkoviti za modul jezgre Drovorub.

Sistemi za otkrivanje upada u mrežu (NIDS) poput Meerkat, Snort, Zeek mogu dinamički otključati poruke WebSocket protokol "skriven" (pomoću skripti) i prepoznati C2 poruke između klijentske i agent komponente i Drovorub poslužitelja.

TLS proxy postigao bi isti rezultat čak i ako komunikacijski kanal koristi TLS za šifriranje. Međutim, jedno upozorenje kod ovih metoda je da virivanje može proći nezapaženo ako se koristi TLS ili ako glumac pređe na drugi format poruke.

Za otkriće zasnovan na hostu, NSA i FBI nude sljedeća rješenja:

- Testirajte prisustvo modula kernela Drovorub pomoću skripte uključene u izvještaj (na strani 35)

- Sigurnosni proizvodi koji mogu otkriti artefakte malware-a i rootkit funkcionalnost, kao što je sistem revizije jezgre Linux;

- Tehnike aktivnog odgovora, traženje određenih imena datoteka, staza, heširanja i sa Yarinim pravilima (predviđeno u izvještaju Snort-ovih pravila)

- Skeniranje memorije, najefikasniji način pronalaska rootkita;

- Skeniranje slike diska, artefakti zlonamjernog softvera trajni su na disku, ali rootkitovi ih skrivaju od binarnih datoteka i uobičajenih sistemskih poziva.

Kao preventivne metode, obje agencije preporučuju instaliranje najnovijih ažuriranja Linuxa i koristite najnovije dostupne verzije softvera.

Pored toga, sistemski administratori trebali bi se pobrinuti da strojevi izvode barem Linux kernel 3.7, koji nudi implementaciju potpisa jezgre. Konfiguriranje sistema za učitavanje samo modula koji imaju važeći digitalni potpis povećava razinu poteškoća u blokiranju zlonamjenskih modula jezgra.

Druga preporuka je omogućiti UEFI mehanizam za provjeru sigurnog pokretanja (puna aplikacija) koja dozvoljava učitavanje samo legitimnih modula jezgra. Međutim, ovo ne štiti od nedavno otkrivene ranjivosti BootHole.

Izvor: https://www.zdnet.com