সম্প্রতি দুর্বলতার তথ্য প্রকাশ করা হয়েছিল (জন্য CVE-2018-16858) যা লিবারেফিস এবং অ্যাপাচি ওপেন অফিসের স্যুটগুলিকে প্রভাবিত করেছে affected যা এটি ই ব্যবহৃত হয়ওডিটি ফর্ম্যাটে বিশেষত জারি করা একটি নথি খোলার সময় এগুলি সিস্টেমে কোড কার্যকর করতে অনুমতি দেয়।

আবিষ্কার এসএটি উইন্ডোজে পরিচালিত হয়েছিল, যদিও এই শোষণটি লিনাক্সকেও প্রভাবিত করে, যে ব্যক্তি এই দুর্বলতার কথা জানিয়েছেন সেই ব্যক্তিটি লক্ষ্য করেছেন যে এই স্যুটগুলি স্ক্রিপ্টিংয়ের সাথে সামঞ্জস্যপূর্ণ এবং বেসিক, বিনশেল, জাভা, জাভাস্ক্রিপ্ট এবং পাইথন সামঞ্জস্যপূর্ণ।

এই দুর্বলতাটি কিসের উপর ভিত্তি করে?

এটি উল্লেখ করা জরুরী যে এটি গত বছর থেকে সনাক্ত হওয়া সমস্যা হলেও সেইসাথে সমাধানটি মাত্র দুই সপ্তাহের মধ্যে কার্যকর করা হয়েছিল।

যে ব্যক্তি এটি সনাক্ত করেছে তাকে প্রক্রিয়াগত কারণে (আপনি এখানে তার প্রকাশনা পরীক্ষা করতে পারেন) সম্প্রতি পর্যন্ত রিপোর্টটি করার নির্দেশ দেওয়া হয়েছিল to

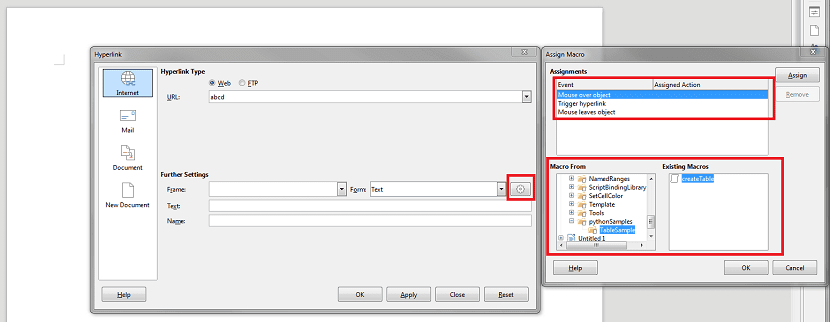

সমস্যাটি ডকুমেন্টটিতে এম্বেড থাকা ম্যাক্রো প্রসেসিং কোডটিতে প্রয়োজনীয় চেকের অভাবে, যা বিভিন্ন ইভেন্ট দ্বারা ট্রিগার করা যেতে পারে, যেমন কোনও মৌলের দিকে ইশারা করে।

নিয়ামকের পথে "../" অক্ষর ব্যবহার করে, একজন আক্রমণকারী স্ক্রিপ্ট সহ বেস ডিরেক্টরি ছাড়িয়ে যেতে পারে (/ ভাগ / স্ক্রিপ্টস / পাইথন এবং / ব্যবহারকারী / স্ক্রিপ্টস / পাইথন) এবং কোনও ঘটনা ঘটলে বিদ্যমান পাইথন স্ক্রিপ্ট থেকে একটি স্বেচ্ছাসেবী ফাংশন সম্পাদন করে।

একজন আক্রমণকারী এর সুবিধা নেয় এবং আপনার কোডটি কার্যকর করতে এটি পাইডোক.পি স্ক্রিপ্ট ফাংশনটি ব্যবহার করে বেশিরভাগ ডিস্ট্রিবিউশনে উপস্থিত (উইন্ডোজ প্যাকেজ-পাইথন-কোর-3.5.5 \ লিবি \ পাইডোক.পি.এর জন্য লিবারিঅফিসে অন্তর্ভুক্ত)।

এটি ফাংশনটি সংজ্ঞায়িত করে tempfilepager() যা ফাংশন কল করে নির্বিচারে আর্গুমেন্টের সাথে কোনও এক্সিকিউটেবল ফাইল কার্যকর করার ক্ষেত্রে যত্নশীল os.system().

উদাহরণস্বরূপ, আপনি যখন কোনও নথির কোনও নির্দিষ্ট অঞ্চলে কোনও লিঙ্ক স্ক্রোল করবেন তখন একটি ক্যালকুলেটর চালাতে, কেবল একটি স্ক্রিপ্ট সংযোগ করুন vnd.sun.star.script:../../lib/python3.5/pydoc.py$ ইভেন্ট হ্যান্ডলারের সাথে "ডোম: মাউসওভার" কেবল একটি স্ক্রিপ্টকে "vnd.sun.star.script:../../lib/python3.5/pydoc.py$tempfilepager(1, gnome-calculator )?language=Python&location=share".

আমরা নিম্নলিখিত ভিডিওতে এটি দেখতে পারি:

দুর্বলতাটি গত বছর সনাক্ত করা হয়েছিল এবং প্রতিবেদন করা হয়েছিল এবং এটি লিবারঅফিস সংস্করণ 6.0.7 এবং 6.1.3 এ সরানো হয়েছিল।

যখন অ্যাপাচি ওপেনঅফিসের বর্তমান সংস্করণে 4.1.6, সমস্যাটি রয়েছেa এটা অবশেষ অসম্পূর্ণ।

ইতিমধ্যে একটি সমাধান আছে

ওপেনঅফিসে দুর্বলতাগুলি ব্লক করার সমাধান হিসাবে, আপনি পাইথনস্ক্রিপ্ট.পি ফাইল মুছে ফেলার পরামর্শ দেওয়া হচ্ছে অ্যাপ্লিকেশন ডিরেক্টরি যা এটি নিম্নলিখিত পথে পাওয়া যাবে "/opt/openoffice4/program/pythonscript.py".

এটি ছাড়াও সমস্যাটি এখনও দেবিয়ান জেসি, উবুন্টু 16.04, সুস এবং ওপেনসুসে স্থির হয়নি।

অন্যদিকে RHEL, CentOS পাশাপাশি উবুন্টু 18.04 এবং উবুন্টু 18.10 এই সমস্যা দ্বারা প্রভাবিত হয় না।

ওপেনঅফিস এবং লিবারঅফিসে সংস্করণ .6.0.০ অবধি এবং সহ, দুর্বলতার শোষণ স্থানীয় পাইথন স্ক্রিপ্টগুলি চালনার মধ্যে সীমাবদ্ধ ম্যাক্রো থেকে ডাকা ফাংশনে আর্গুমেন্টগুলি পাস করার জন্য সমর্থনের অভাবের কারণে বিদ্যমান।

ওপেনঅফিস এবং লিব্রেওফিসের পূর্ববর্তী সংস্করণগুলিতে আক্রমণ করতে, আক্রমণকারীকে অবশ্যই আপনার পাইথন স্ক্রিপ্টের অবস্থানটি সুরক্ষিত করতে হবে, উদাহরণস্বরূপ এটি কোনও ওডিটি নথির সাথে একটি জিপ ফাইলে বিতরণ করে।

যখন LibreOffice 6.1.x আক্রমণ করে, আপনি যেকোন প্যারামিটারের মাধ্যমে স্বেচ্ছাসেবী ফাইল চালাতে pydoc.py সিস্টেম স্ক্রিপ্ট ব্যবহার করতে পারেন।

উপরন্তু, ইমেজম্যাগিক প্যাকেজটির মাধ্যমে একটি সম্ভাব্য আক্রমণ ভেক্টরটির উল্লেখ করা হয়েছে, যা LibreOffice নির্দিষ্ট ধরণের ফাইল রূপান্তর করতে ব্যবহার করে।

এই আক্রমণটি চিত্র হ্যান্ডলারের মাধ্যমে প্রাপ্ত ইমেজম্যাগিক ভিত্তিক বিপজ্জনক কারণ দুর্বলতার দলিল কোনও ইমেজের পরিবর্তে একটি ওডিটি ফাইলের সাথে জেপিগ বা পিএনজি ফাইল হিসাবে প্রেরণ করা যেতে পারে (এই জাতীয় ফাইলটি প্রক্রিয়া করা হবে কারণ বিশ্বাসের চেয়ে মাইম টাইপটি এর বিষয়বস্তু দ্বারা স্বীকৃত)।

তত্ত্ব অনুসারে, সমস্যাটি ডেস্কটপ এবং ফাইল ইনডেক্সারগুলির জন্য স্বয়ংক্রিয় থাম্বনেইল স্রষ্টাকেও প্রভাবিত করতে পারে যদি তারা ডকুমেন্ট বিশ্লেষণ করতে লিবারঅফিস ব্যবহার করে।

এই ক্ষেত্রে, আক্রমণটির জন্য এটি কেবল নটিলাসে শোষণ বা ডিরেক্টরিটি দিয়ে ডিরেক্টরিটি নেভিগেটের সাথে ডকুমেন্টটি কেবল লোড করা যথেষ্ট।

এটি দেখতেও গুরুত্বপূর্ণ যে তারা এখনও ইমেজম্যাগিকের বিভিন্ন ব্যবহারের মাধ্যমে দুর্বলতাগুলি খুঁজে পাওয়ার কোনও উপায় খুঁজে পাচ্ছেন।