Работната група на интернет инженеринг (IETF), която отговаря за разработването на интернет протоколи и архитектура, завърши формирането на RFC за протокола Network Time Security (NTS) и е публикувал спецификацията, свързана с идентификатора RFC 8915.

RFC получи статут на «Стандартно предложение», след което ще започне работа, за да се даде на RFC статут на проект за стандарт, което всъщност означава пълна стабилизация на протокола и отчитане на всички направени коментари.

Стандартизация на NTS е важна стъпка за подобряване на сигурността на услугите за синхронизиране на времето и защита на потребителите от атаки, които имитират NTP сървъра, към който се свързва клиентът.

Манипулацията на нападателите за задаване на грешно време може да се използва за компрометиране на сигурността на други чувствителни към времето протоколи, като TLS. Например промяната на времето може да доведе до погрешно тълкуване на данните за валидност за TLS сертификати.

Досега NTP и симетричното криптиране на комуникационните канали не гарантира, че клиентът взаимодейства с целта а не с фалшив NTP сървър и удостоверяването на ключове не е станало общоприето, тъй като е твърде сложно за конфигуриране.

През последните няколко месеца видяхме много потребители на нашата услуга за време, но много малко използват Network Time Security. Това оставя компютрите уязвими за атаки, които имитират сървъра, който използват за получаване на NTP. Част от проблема беше липсата на налични NTP демони, които поддържаха NTS. Този проблем вече е решен: и двете chrony и ntpsec поддържат NTS.

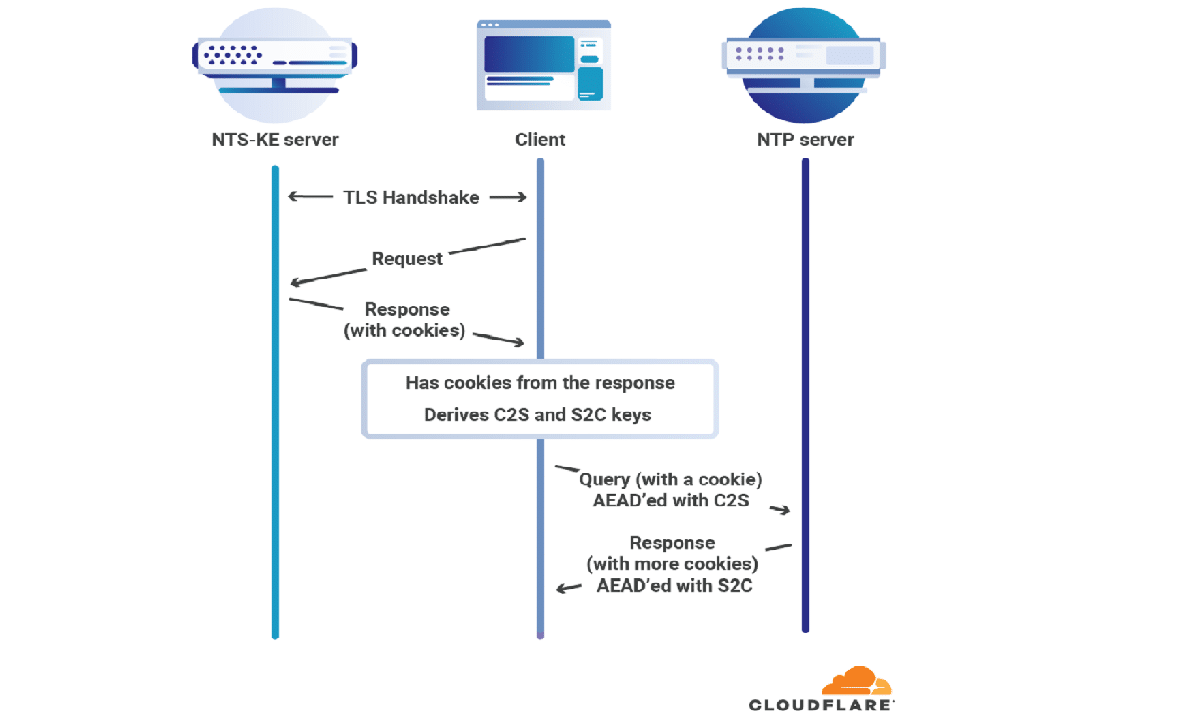

НТС използва инфраструктурни елементи с публичен ключ (PKI) и позволява използването на TLS и удостоверено шифроване със свързани данни (AEAD) за криптографска защита на комуникацията клиент-сървър чрез Network Time Protocol (NTP).

НТС включва два отделни протокола: НТС-КЕ (Създаване на NTS ключ за обработка на първоначалното удостоверяване и договаряне на ключове през TLS) и NTS-EF (Полета за разширение на NTS, отговорни за криптиране и удостоверяване на сесия за синхронизиране на времето).

НТС добавете различни разширени полета към NTP пакети и съхранява цялата информация за състоянието само от страна на клиента посредством механизъм за предаване на бисквитки. Мрежовият порт 4460 е предназначен за обработка на NTS връзки.

Времето е в основата на сигурността на много от протоколите, като TLS, на които разчитаме, за да защитим живота си онлайн. Без точно време няма начин да се определи дали пълномощията са изтекли или не. Липсата на лесно приложим протокол за сигурно време е проблем за сигурността в Интернет.

Първите внедрения на стандартизирания NTS бяха предложени в наскоро пуснатите версии на NTPsec 1.2.0 и Chrony 4.0.

Chrony предоставя отделна реализация на NTP клиент и сървър, която се използва за синхронизиране на точното време в различни дистрибуции на Linux, включително Fedora, Ubuntu, SUSE / openSUSE и RHEL / CentOS.

NTPsec е разработен под ръководството на Ерик С. Реймънд и е вилица на референтното изпълнение на протокола NTPv4 (NTP Classic 4.3.34), фокусиран върху препроектирането на кодовата база за подобряване на сигурността (почистване на остарял код, методи за предотвратяване на проникване и защитени функции) работа с памет и вериги).

Без NTS или симетрично удостоверяване с ключ няма гаранция, че компютърът ви всъщност говори NTP с компютъра, който смятате, че е. Симетричното удостоверяване с ключ е трудно и болезнено за конфигуриране, но доскоро то беше единственият сигурен и стандартизиран механизъм за удостоверяване на NTP. NTS използва работата, която влиза в инфраструктурата на уеб публичния ключ, за да удостовери NTP сървърите и да се увери, че когато конфигурирате компютъра си да говори с time.cloudflare.com, това е сървърът, от който компютърът получава време.

Ако искате да научите повече за това, можете да проверите подробностите В следващия линк.