OSV-Scanner يعمل كواجهة أمامية لقاعدة بيانات OSV.dev

أصدرت Google مؤخرًا ماسح OSV-Scanner ، أداة تمنح مطوري البرامج مفتوحة المصدر وصولاً سهلاً للتحقق من وجود ثغرات أمنية غير مصححة في التعليمات البرمجية والتطبيقات، مع الأخذ في الاعتبار سلسلة التبعيات المرتبطة بالكود بالكامل.

يسمح OSV-Scanner باكتشاف المواقف التي يصبح فيها التطبيق ضعيفًا بسبب مشاكل في إحدى المكتبات المستخدمة كعنصر تبعية. في هذه الحالة ، يمكن استخدام المكتبة المعرضة للخطر بشكل غير مباشر ، أي استدعائها من خلال تبعية أخرى.

في العام الماضي ، بذلنا جهدًا لتحسين تصنيف الثغرات الأمنية لمطوري ومستهلكي البرامج مفتوحة المصدر. تضمن ذلك نشر مخطط الثغرات الأمنية مفتوح المصدر (OSV) وإطلاق خدمة OSV.dev ، وهي أول قاعدة بيانات موزعة مفتوحة المصدر للثغرات الأمنية. تمكن OSV جميع النظم الإيكولوجية المختلفة مفتوحة المصدر وقواعد بيانات الثغرات الأمنية من نشر المعلومات واستهلاكها بتنسيق بسيط ودقيق وقابل للقراءة آليًا.

غالبًا ما تُبنى مشاريع البرمجيات على قمة جبل من التبعيات: بدلاً من البدء من نقطة الصفر ، فإن يقوم المطورون بدمج مكتبات البرامج الخارجية في المشاريع وإضافة وظائف إضافية. ومع ذلك ، حزم مفتوحة المصدرo غالبًا ما تحتوي على قصاصات تعليمات برمجية غير موثقة التي تم سحبها من المكتبات الأخرى. هذه الممارسة تخلق ماذا تُعرف باسم "التبعيات متعدية" في البرنامج ويعني أنه قد يحتوي على طبقات متعددة من الثغرات التي يصعب تتبعها يدويًا.

أصبحت التبعيات متعدية المصدر مصدرًا متزايدًا لمخاطر أمان المصدر المفتوح على مدار العام الماضي. وجد تقرير حديث صادر عن Endor Labs أن 95٪ من الثغرات الأمنية مفتوحة المصدر هي في تبعيات متعدية أو غير مباشرة ، كما أبرز تقرير منفصل من Sonatype أن التبعيات العابرة تمثل ستة من أصل سبع نقاط ضعف تؤثر على المصدر المفتوح.

وفقًا لجوجل ، ستبدأ الأداة الجديدة بالبحث عن هذه التبعيات متعدية من خلال تحليل البيانات وفواتير المواد البرمجية (SBOMs) عند توفرها ، وتنفيذ التجزئة. سيتم بعد ذلك الاتصال بقاعدة بيانات الثغرات الأمنية مفتوحة المصدر (OSV) لعرض الثغرات الأمنية ذات الصلة.

ماسح OSV يمكن المسح التلقائي بشكل متكرر شجرة دليل ، تحدد المشاريع والتطبيقات من خلال وجود أدلة git (معلومات حول الثغرات الأمنية التي تم تحديدها من خلال تحليل تجزئة الالتزام) ، ملفات SBOM (فاتورة المواد البرمجية في تنسيقات SPDX و CycloneDX) ، أو القوائم ، أو مسؤولي الحظر من حزم الأرشيف مثل Yarn ، NPM ، GEM ، PIP ، والشحن. كما أنه يدعم مسح الحشو لصور حاوية عامل الإرساء المبنية على الحزم من مستودعات دبيان.

يعد OSV-Scanner الخطوة التالية في هذا الجهد ، حيث يوفر واجهة مدعومة رسميًا لقاعدة بيانات OSV التي تربط قائمة تبعيات المشروع بالثغرات الأمنية التي تؤثر عليها.

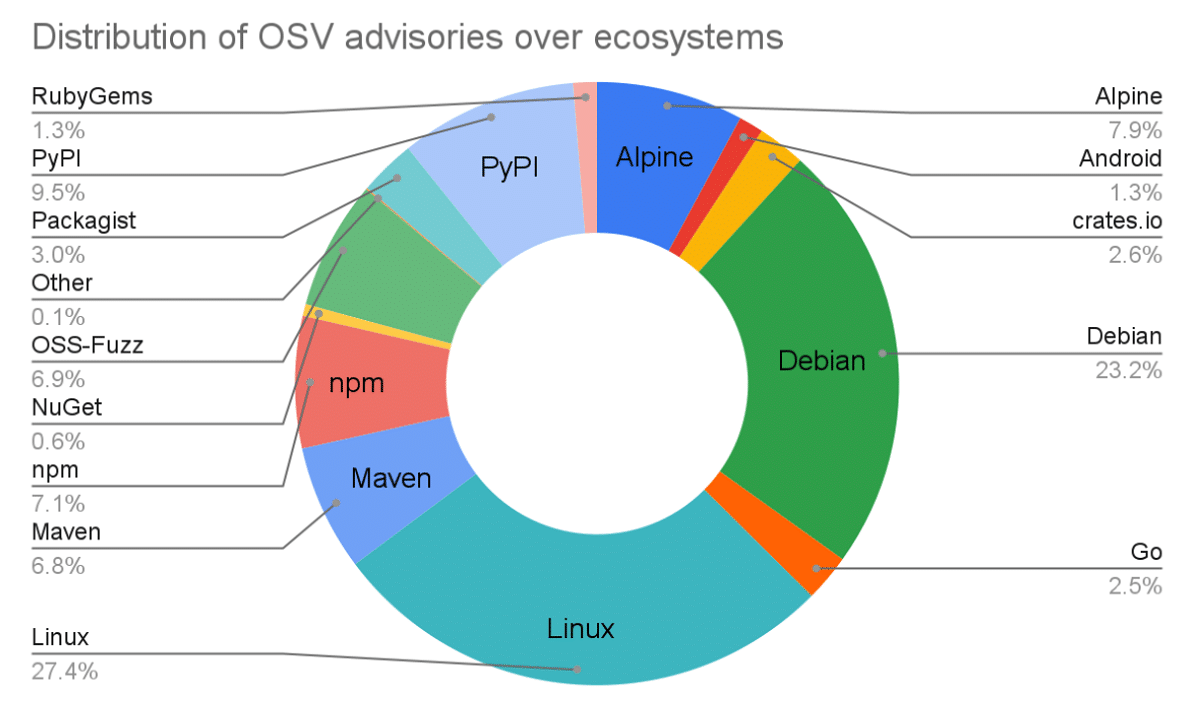

La المعلومات حول الثغرات الأمنية مأخوذة من قاعدة بيانات OSV (نقاط الضعف مفتوحة المصدر) ، والتي تغطي معلومات حول مشكلات الأمان في Сrates.io (Rust) و Go و Maven و NPM (JavaScript) و NuGet (C #) و Packagist (PHP) و PyPI (Python) و RubyGems و Android و Debian و Alpine ، بالإضافة إلى بيانات الثغرات الأمنية في Linux kernel وتقارير الثغرات الأمنية للمشروع المستضافة على GitHub.

قاعدة بيانات OSV يعكس حالة تصحيح المشكلة ، التأكيدات مع ظهور الثغرة وتصحيحها ، ونطاق الإصدارات المتأثرة بالثغرة الأمنية ، والارتباطات إلى مستودع المشروع مع الرمز والإخطار بالمشكلة. تتيح لك واجهة برمجة التطبيقات المقدمة تتبع مظهر الثغرة الأمنية على مستوى الالتزام والعلامة وتحليل التعرض للمشكلة من المنتجات المشتقة والتبعيات.

أخيرًا ، تجدر الإشارة إلى أن كود المشروع مكتوب في Go ويتم توزيعه بموجب ترخيص Apache 2.0. يمكنك التحقق من مزيد من التفاصيل حول هذا الموضوع في الرابط التالي.

يمكن للمطورين تنزيل OSV-Scanner وتجربته من موقع ويب osv.dev أو استخدامه فحص ضعف بطاقة قياس أداء OpenSSF لتشغيل الماسح الضوئي تلقائيًا في مشروع جيثب.