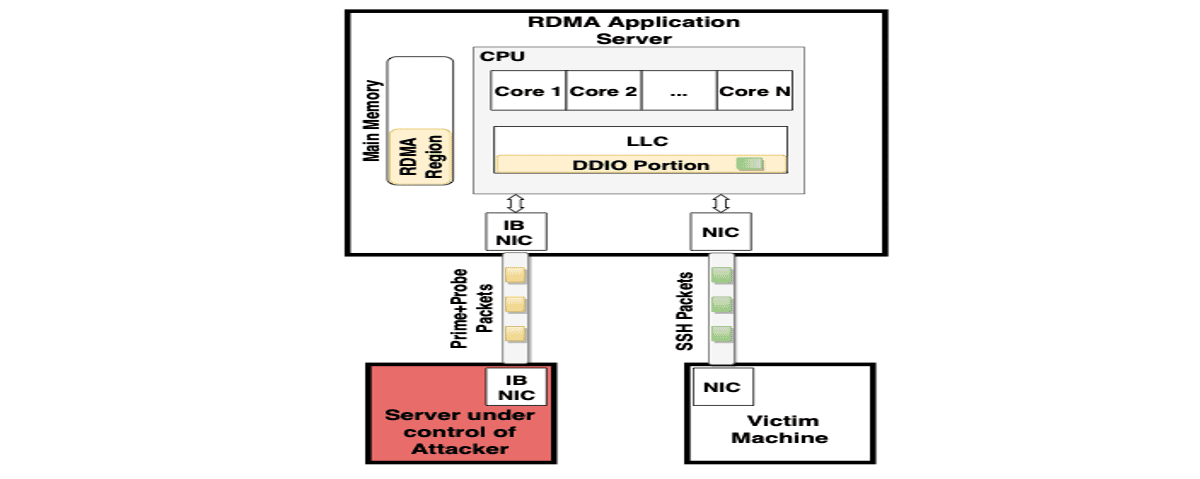

مجموعة من الباحثين من جامعة أمستردام والمدرسة التقنية العليا السويسرية في زيورخ طور تقنية هجوم الشبكة "NetCAT" (Network Cache ATtack) أن يسمح باستخدام طرق تحليل البيانات من قنوات الطرف الثالث لتحديد المفاتيح التي يضغط عليها المستخدم عن بُعد أثناء العمل في جلسة SSH. تظهر المشكلة فقط على الخوادم التي تستخدم تقنيات RDMA (الوصول المباشر عن بعد للذاكرة) و DDIO (الإدخال / الإخراج المباشر إلى البيانات).

تعتقد شركة إنتل أن الهجوم صعب التنفيذ في الممارسة العملية.أ ، لأنه يتطلب وصول المهاجم إلى الشبكة المحلية ، بالإضافة إلى الشروط والتنظيم اتصالات المضيف باستخدام تقنيات RDMA و DDIO ، والتي تُستخدم بشكل عام في الشبكات المعزولة ، على سبيل المثال ، حيث تعمل المجموعات.

الطريقة المستخدمة للهجوم يشبه ضعف المطرقة، والذي يسمح بتغيير محتوى البتات الفردية في ذاكرة الوصول العشوائي من خلال معالجة حزم الشبكة على أنظمة RDMA.

يعلق الباحثون على ذلك:

المشكلة الجديدة هي نتيجة تقليل التأخيرات باستخدام آلية DDIO ، والتي توفر تفاعلًا مباشرًا بين بطاقة الشبكة والأجهزة الطرفية الأخرى مع ذاكرة التخزين المؤقت للمعالج (أثناء معالجة حزم بطاقة الشبكة ، يتم تخزين البيانات مؤقتًا واستردادها من ذاكرة التخزين المؤقت ، بدون الوصول إلى الذاكرة).

بفضل DDIO ، تتضمن ذاكرة التخزين المؤقت للمعالج أيضًا البيانات التي تم إنشاؤها أثناء نشاط الشبكة الضار.

يعتمد هجوم NetCAT على حقيقة أن بيانات ذاكرة التخزين المؤقت لبطاقات الشبكة بشكل نشط ، وسرعة معالجة الحزم في الشبكات المحلية الحديثة كافية للتأثير على ملء ذاكرة التخزين المؤقت وتحديد وجود أو عدم وجود البيانات في ذاكرة التخزين المؤقت من خلال تحليل التأخيرات في إرسال البيانات.

عند استخدام الجلسات التفاعلية ، على سبيل المثال عبر SSH ، يتم إرسال حزمة شبكة فور الضغط على أحد المفاتيح، أي أن التأخيرات بين الحزم مرتبطة بالتأخيرات بين ضغطات المفاتيح.

باستخدام طرق التحليل الإحصائي مع الأخذ في الاعتبار أن التأخيرات بين ضغطات المفاتيح تعتمد بشكل عام على موضع المفتاح على لوحة المفاتيح ، فمن الممكن مع بعض الاحتمالات لإعادة إنشاء معلومات الإدخال. على سبيل المثال ، يميل معظم الأشخاص إلى كتابة "s" بعد "a" بشكل أسرع بكثير من "g" بعد "s".

تتيح لك المعلومات المخزنة مؤقتًا بواسطة المعالج أيضًا الحكم على الوقت الدقيق للحزم المرسلة بواسطة بطاقة الشبكة عند معالجة الاتصالات مثل SSH.

من خلال توليد تدفق معين من حركة المرور ، يمكن للمهاجم تحديد وقت ظهور بيانات جديدة في ذاكرة التخزين المؤقت المرتبطة بنشاط معين في النظام.

لتحليل محتويات ذاكرة التخزين المؤقت ، يتم استخدام طريقة Prime + Probe ، والتي تتكون من ملء ذاكرة التخزين المؤقت بمجموعة من القيم المرجعية وقياس وقت الوصول إليها عند التعبئة لتحديد التغييرات.

من الممكن أن تكون هذه التقنية اقتراح يمكن استخدامها لتحديد ليس فقط ضغطات المفاتيح ، ولكن أيضًا أنواع أخرى من البيانات الحساسة المخزنة مؤقتًا بواسطة وحدة المعالجة المركزية.

في هجومنا ، نستفيد من حقيقة أن خادم التطبيق الممكّن لـ DDIO لديه مورد مشترك (ذاكرة التخزين المؤقت من المستوى الأخير) بين مراكز وحدة المعالجة المركزية وبطاقة الشبكة. نقوم بعكس هندسة الخصائص المهمة لـ DDIO لفهم كيفية مشاركة ذاكرة التخزين المؤقت مع DDIO.

من المحتمل أن يتم تنفيذ هجوم عندما يتم تعطيل RDMA ، ولكن بدون RDMA تقل فعاليته ويكون التنفيذ معقدًا بشكل كبير.

من الممكن أيضًا استخدام DDIO لتنظيم قناة اتصال سرية تُستخدم لنقل البيانات بعد اختراق الخادم ، وتجاوز أنظمة الأمان.

مصدر: https://www.vusec.net