أصدر مكتب التحقيقات الفدرالي ووكالة الأمن القومي أمس تحذيرًا أمنيًا ككل يحتوي على تفاصيل برنامج ضار جديد يؤثر على Linux وبحسب الوكالتين ، تم تطويره ونشره في هجمات حقيقية من قبل قراصنة عسكريين روس.

تدعي كلتا الوكالتين أن المتسللين الروس استخدموا البرمجيات الخبيثة المسماة دروفروب, لتثبيت أبواب خلفية داخل الشبكات المخترقة.

حول Drovorub

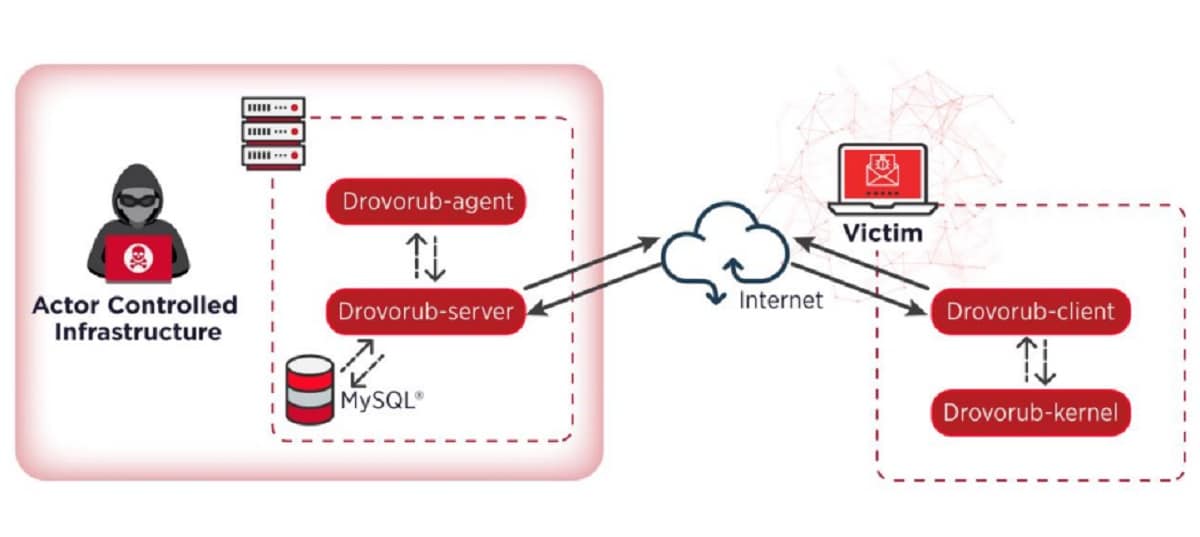

تحتوي البرامج الضارة على وحدات مختلفة تضمن التخفي ، إصرار والوصول الكامل إلى الجهاز ملتزمون بأعلى الامتيازات.

في التقرير الفني الذي نشرته وكالة الأمن القومي ومكتب التحقيقات الفيدرالي ، يتم إصدار تفاصيل حول قدرات ومقترحات Drovorub لحلول الاستشعار والوقاية.

وفقا للتقرير ، الجذور الخفية فعالة جدًا في الاختباء في جهاز مصاب وينجو من عمليات إعادة التشغيل ما لم:

"يتم تمكين التمهيد الآمن لواجهة البرامج الثابتة الموسعة (UEFI) في الوضع" كامل "أو" كامل ".

يصف التقرير التفاصيل الفنية لكل جزء من Drovorub ، التي تتواصل مع بعضها البعض عبر JSON عبر WebSockets وتشفير حركة المرور من وإلى وحدة الخادم باستخدام خوارزمية RSA.

وكالة الأمن القومي ومكتب التحقيقات الفدرالي أرجع البرنامج الضار إلى مديرية المخابرات الرئيسية لهيئة الأركان العامة الروسيةالمركز 85 الرئيسي للخدمات الخاصة (GTsSS) الوحدة العسكرية 26165.

يرتبط النشاط السيبراني لهذه المنظمة بحملات مجموعة القرصنة المتقدمة المعروفة باسم Fancy Bear (APT28 ، Strontium ، Group 74 ، PawnStorm ، Sednit ، Sofacy ، Iron Twilight).

يعتمد هذا التخصيص على البنية التحتية للقيادة التشغيلية والتحكم التي ربطتها الشركات علنًا بـ GTsSS للدفاع ضد الهجمات الإلكترونية. أحد الأدلة هو عنوان IP وجدته Microsoft في حملة Strontium التي قامت بتشغيل أجهزة إنترنت الأشياء في أبريل 2019 والتي تم استخدامها أيضًا للوصول إلى Drovorub C2 خلال نفس الفترة.

الكشف والوقاية

حدد تحقيق وكالة الأمن القومي ذلك يمكن رؤية نشاط البرامج الضارة من خلال تقنيات الكشف الإضافية، لكنها ليست فعالة جدًا لوحدة Drovorub kernel.

أنظمة كشف التسلل بالشبكة (NIDS) مثل Suricata و Snort و Zeek يمكنه فتح الرسائل ديناميكيًا بروتوكولات WebSocket "المخفية" (عبر البرامج النصية) وتحديد رسائل C2 بين مكونات العميل والوكيل وخادم Drovorub.

وسيحقق وكيل TLS نفس النتيجة. حتى إذا كانت قناة الاتصال تستخدم TLS للتشفير. ومع ذلك ، فإن أحد التحذيرات المتعلقة بهذه الطرق هو أن التبادل يمكن أن يتم اكتشافه إذا تم استخدام TLS أو إذا قام الممثل بالتبديل إلى تنسيق رسالة مختلف.

للاكتشاف على أساس المضيف ، فإن تقدم NSA و FBI الحلول التالية:

- اختبار لوجود وحدة Drovorub kernel باستخدام برنامج نصي مضمن في التقرير (في الصفحة 35)

- منتجات الأمان التي يمكنها اكتشاف أخطاء البرامج الضارة ووظائف الجذور الخفية ، مثل نظام تدقيق Linux kernel ؛

- تقنيات الاستجابة المباشرة ، والبحث عن أسماء ملفات محددة ، ومسارات ، وعلامات تجزئة ، وباستخدام قواعد Yara (المتوفرة في تقرير قواعد Snort)

- مسح الذاكرة ، الطريقة الأكثر فعالية للعثور على الجذور الخفية ؛

- مسح صور القرص ، أدوات البرامج الضارة مستمرة على القرص ، لكن الجذور الخفية تخفيها من الثنائيات ومكالمات النظام العادية.

كطرق وقائية ، توصي كلتا الوكالتين بتثبيت آخر تحديثات Linux واستخدم أحدث إصدارات البرامج المتوفرة.

بالإضافة إلى مسؤولي النظام يجب عليهم التأكد من أن الآلات تعمل على الأقل بنواة لينكس 3.7، والذي يوفر فرض توقيع kernel. يؤدي تكوين الأنظمة لتحميل الوحدات النمطية التي تحتوي على توقيع رقمي صالح فقط إلى زيادة مستوى الصعوبة في حظر وحدات kernel الضارة.

توصية أخرى هي تمكين آلية التحقق من UEFI Secure Boot. (تطبيق كامل) يسمح فقط بتحميل وحدات النواة الشرعية. ومع ذلك ، هذا لا يحمي من ثغرة BootHole التي تم الكشف عنها مؤخرًا.

مصدر: https://www.zdnet.com