يتم تقديم إطلاق المشروع Cilium 1.4 ، بمشاركة Google و Facebook و Netflix و Red Hat، إنها تتطور نظام لضمان تفاعل الشبكة وتطبيق سياسات الأمان للحاويات والعمليات المعزولة.

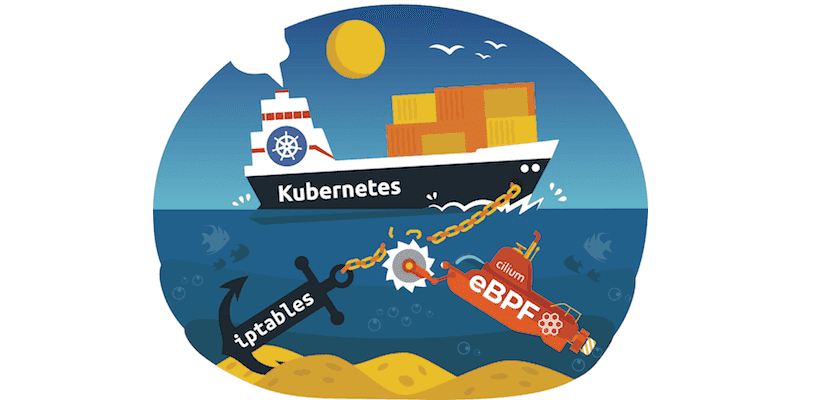

للتمييز بين الوصول إلى الشبكة في Cilium ، يتم استخدام eBPF (مرشح حزمة بيركلي) و XDP (مسار بيانات eXpress). تتم كتابة التعليمات البرمجية الخاصة بالمكونات على مستوى المستخدم في Go ويتم توزيعها بموجب ترخيص Apache 2.0.

نصوص BPF التي تم تحميلها في Linux kernel متاحة بموجب ترخيص GPLv2.

حول سيليوم

أساس Cilium هو عملية خلفية تعمل في مساحة المستخدم وتقوم بعمل إنشاء وتجميع برامج BPF.، وكذلك التفاعل مع وقت التشغيل الذي توفره الحاويات.

في شكل برامج GMP ، يتم تنفيذ الأنظمة لضمان ربط الحاويات، التكامل مع النظام الفرعي للشبكة (الشبكات المادية والظاهرية ، VXLAN ، Geneve) وموازنة التحميل.

عملية الخلفية هي مع استكمال واجهة الإدارة ، ومستودع قواعد الوصول ، نظام مراقبة ووحدات تكامل مع دعم Kubernetes و Mesos و Istio و Docker.

يتقدم أداء حل قائم على Cilium مع عدد كبير من الخدمات والوصلات مرتين على الحلول المستندة إلى iptables نظرًا لارتفاع تكاليف البحث في القواعد.

الابتكارات الرئيسية

كيليوم لديك القدرة على توجيه حركة مرور الخدمة وإعادة توجيهها بين مجموعات Kubernetes المتعددة.

يُقترح أيضًا مفهوم الخدمات العالمية (نوع من خدمات Kubernetes كاملة الخدمات مع خلفيات متعددة المجموعات).

أيضا لديه أدوات لتعيين قواعد معالجة طلبات واستجابات DNS جنبًا إلى جنب مع مجموعات الحاوية (القرون) ، مما يسمح لك بزيادة التحكم في استخدام الموارد الخارجية للحاويات.

وبالإضافة إلى ذلك، يوجد دعم لتسجيل جميع طلبات واستجابات DNS جنبًا إلى جنب مع البودات. بالإضافة إلى قواعد الوصول على مستوى عنوان IP ، الآن يمكنك تحديد استعلامات DNS واستجابات DNS الصالحة وأيها يجب حظره.

على سبيل المثال ، يمكنك حظر الوصول إلى مجالات معينة أو السماح بطلبات المجال المحلي فقط ، دون الحاجة إلى تتبع التغييرات في ربط المجالات بـ IP.

يتضمن ذلك القدرة على استخدام عنوان IP الذي تم إرجاعه في عملية طلب DNS لتقييد عمليات الشبكة اللاحقة (على سبيل المثال ، يمكنك فقط السماح بالوصول إلى عناوين IP التي تم إرجاعها أثناء حل DNS.

الميزات الرئيسية الجديدة للإصدار 1.4 من Cilium

في الإصدار الجديد تمت إضافة دعم تجريبي للتشفير الشفاف لكل حركة المرور بين الخدمات. يمكن استخدام التشفير لحركة المرور بين مجموعات مختلفة ، وكذلك داخل نفس المجموعة.

كما تم إضافته القدرة على مصادقة العقد ، مما يسمح بوضع الكتلة على شبكة غير موثوق بها.

تسمح الوظيفة الجديدة ، في حالة فشل الواجهة الخلفية التي تضمن تشغيل الخدمة في مجموعة ، بإعادة توجيه حركة المرور تلقائيًا إلى معالجات هذه الخدمة في مجموعة أخرى.

مضاف دعم تجريبي لواجهات شبكة IPVLAN، مما يسمح بأداء أعلى وتقليل التأخير في التفاعل بين حاويتين محليتين ؛

تمت إضافة وحدة نمطية لتكامل Flannel ، نظام لأتمتة تكوين تفاعل الشبكة بين العقد في مجموعة Kubernetes ، مما يسمح لك بالعمل بالتوازي أو تشغيل Cilium أعلى Flannel (تفاعل شبكة Flannel وموازنة Cilium وسياسات الوصول).

تم تقديم مساعدة تجريبية لتحديد قواعد الوصول بناءً على بيانات AWS الوصفية (Amazon Web Services) ، مثل علامات EC2 ومجموعات الأمان وأسماء VPC.

تم اقتراح فرصة إطلاق Cilium على GKE (Google Kubernetes Engine على Google Cloud) باستخدام COS (نظام تشغيل الحاوية المحسن) ؛

يوفر هذا فرصة اختبار لاستخدام Sockmap BPF لتسريع الاتصال بين العمليات المحلية (على سبيل المثال ، مفيد لتسريع التفاعل بين الوكيل الجانبي والعمليات المحلية).