Tor هو مشروع هدفه الرئيسي هو تطوير شبكة اتصالات موزعة بزمن انتقال منخفض ومركبة على الإنترنت ، ar لا تكشف عن هوية مستخدميها ، أي أن عنوان IP الخاص بهم يظل مجهولاً. بموجب هذا المفهوم ، اكتسب المتصفح شعبية كبيرة وأصبح مستخدمًا على نطاق واسع في جميع أنحاء العالم ، ويعزى استخدامه عمومًا إلى الأنشطة غير القانونية نظرًا لخصائصه المتمثلة في السماح بعدم الكشف عن هويته.

على الرغم من أن المتصفح يتم تقديمه للمستخدمين من أجل تقديم تصفح أكثر أمانًا وقبل كل شيء لإخفاء هويته. أصدر باحثو ESET اكتشفوا مؤخرا انتشار نسخة مزيفة من متصفح Tor من قبل الغرباء. منذ أن تم إنشاء تجميع للمتصفح تم وضعه كإصدار روسي رسمي لمتصفح Tor ، في حين لم يكن لمنشئه أي علاقة بهذه المجموعة.

قال أنطون شيريبانوف ، الباحث الرئيسي في البرمجيات الخبيثة في ESET ، ذلك حدد التحقيق ثلاث محافظ بيتكوين يستخدمها المتسللون منذ عام 2017.

تحتوي كل محفظة على عدد كبير نسبيًا من المعاملات الصغيرة ؛ نحن نعتبر هذا تأكيدًا على استخدام هذه المحافظ بواسطة متصفح Tor ذي طروادة "

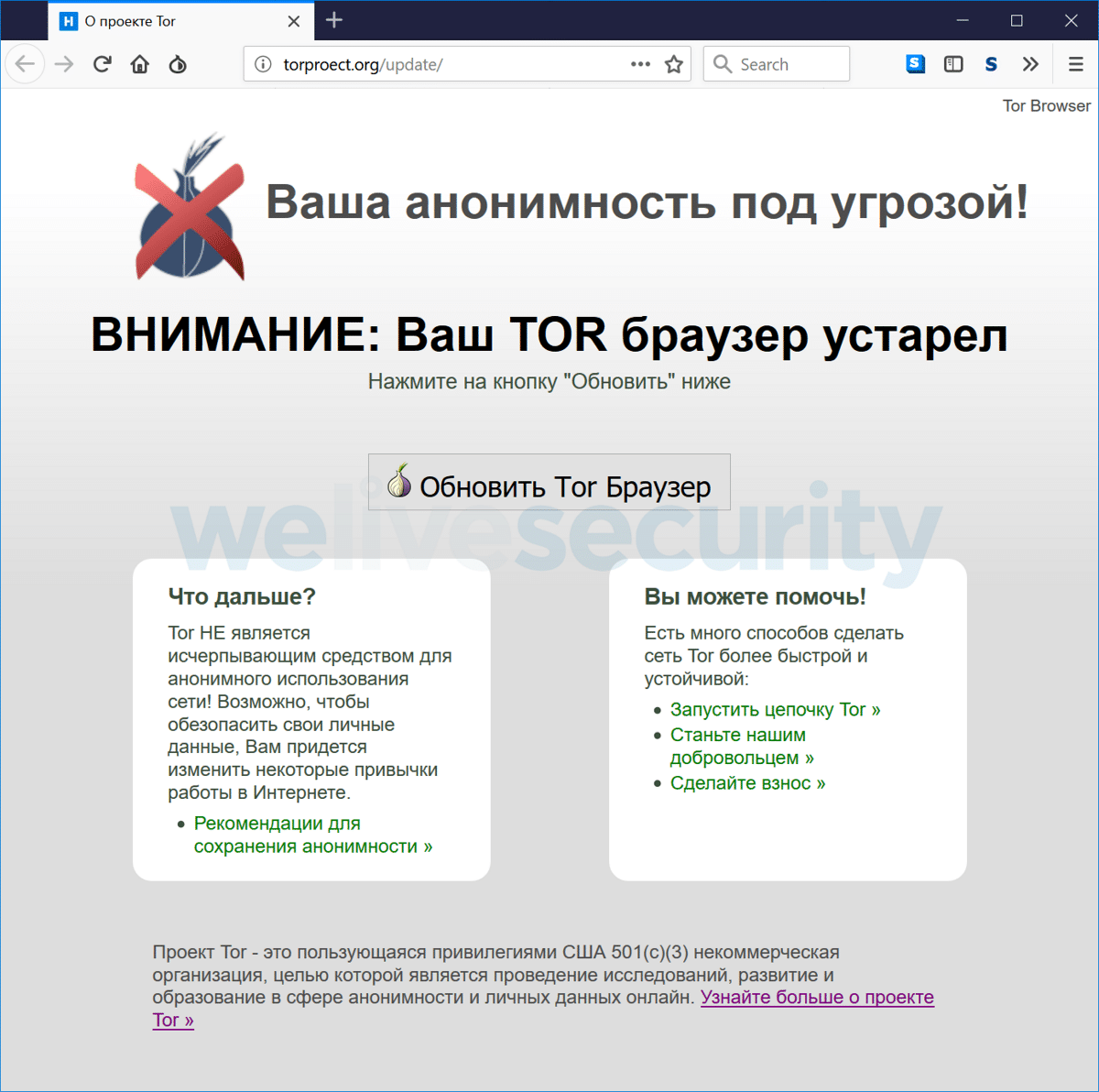

الهدف من هذه النسخة المعدلة من Tor كان ليحل محل محافظ Bitcoin و QIWI. لتضليل المستخدمين ، قام منشئو التجميع بتسجيل المجالات tor-browser.org و torproect.org (يختلف عن الموقع الرسمي torproJect.org في حالة عدم وجود حرف "J" ، والذي لا يلاحظه الكثير من المستخدمين الناطقين بالروسية)

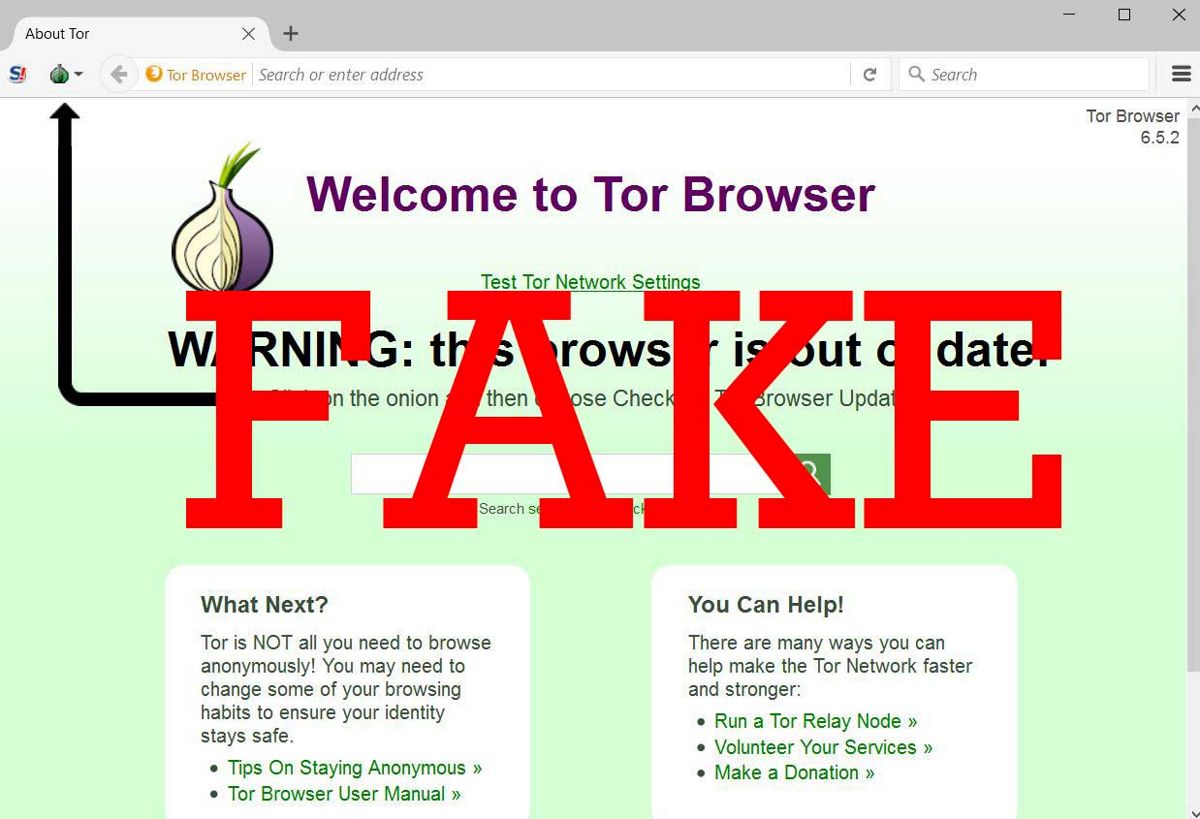

تم تصميم المواقع على غرار موقع Tor الرسمي. أظهر الموقع الأول صفحة تحذير حول استخدام إصدار قديم من متصفح Tor واقتراحًا لتثبيت تحديث (حيث يعرض الرابط المقدم التجميع مع برنامج Trojan) وفي الثانية كرر المحتوى الصفحة لتنزيل متصفح تور.

من المهم ذكر ذلك تم تكوين الإصدار الضار من Tor لنظام التشغيل Windows فقط.

منذ عام 2017 ، تم الترويج لمتصفح Tor الخبيث في العديد من المنتديات باللغة الروسية ، في المناقشات المتعلقة بالشبكة المظلمة والعملات المشفرة وتجنب أقفال Roskomnadzor وقضايا الخصوصية.

لتوزيع المتصفح على pastebin.com ، تم أيضًا إنشاء العديد من الصفحات التي تم تحسينها ليتم عرضها في أعلى محركات البحث حول مواضيع تتعلق بمختلف العمليات غير القانونية والرقابة وأسماء السياسيين المشهورين ، إلخ.

تمت مشاهدة الصفحات التي تعلن عن نسخة مزيفة من المتصفح على pastebin.com أكثر من 500 مرة.

استندت المجموعة الوهمية على أساس كود متصفح Tor 7.5 بالإضافة إلى الميزات المضمنة الخبيثة ، وتعديلات وكيل المستخدم الصغيرة ، وتعطيل التحقق من التوقيع الرقمي للمكونات الإضافية ، وقفل نظام تثبيت التحديث ، كان مطابقًا لمتصفح Tor الرسمي.

يتألف الإدخال الضار من إرفاق وحدة تحكم بالمحتوى بالمكوِّن الإضافي HTTPS في كل مكان عادي (تمت إضافة نص برمجي script.js إضافي إلى الملف manifest.json). تم إجراء التغييرات المتبقية على مستوى إعدادات التكوين وتم الاحتفاظ بجميع الأجزاء الثنائية في متصفح Tor الرسمي.

النص المضمن في HTTPS Everywhere ، عند فتح كل صفحة ، إلى خادم المسؤول ، والذي أعاد شفرة JavaScript التي يجب تنفيذها في سياق الصفحة الحالية.

عمل خادم الإدارة كخدمة Tor مخفية. من خلال تنفيذ كود JavaScript ، يمكن للمهاجمين تنظيم اعتراض محتويات نماذج الويب ، واستبدال أو إخفاء العناصر التعسفية على الصفحات ، وعرض الرسائل الوهمية ، وما إلى ذلك.

ومع ذلك ، عند تحليل الشفرة الخبيثة ، تم فقط تسجيل الكود لاستبدال تفاصيل محافظ QIWI و Bitcoin على صفحات قبول الدفع darknet. في سياق النشاط الضار ، تم تكديس 4.8 بيتكوين في المحافظ لاستبدالها ، وهو ما يعادل حوالي 40 ألف دولار.