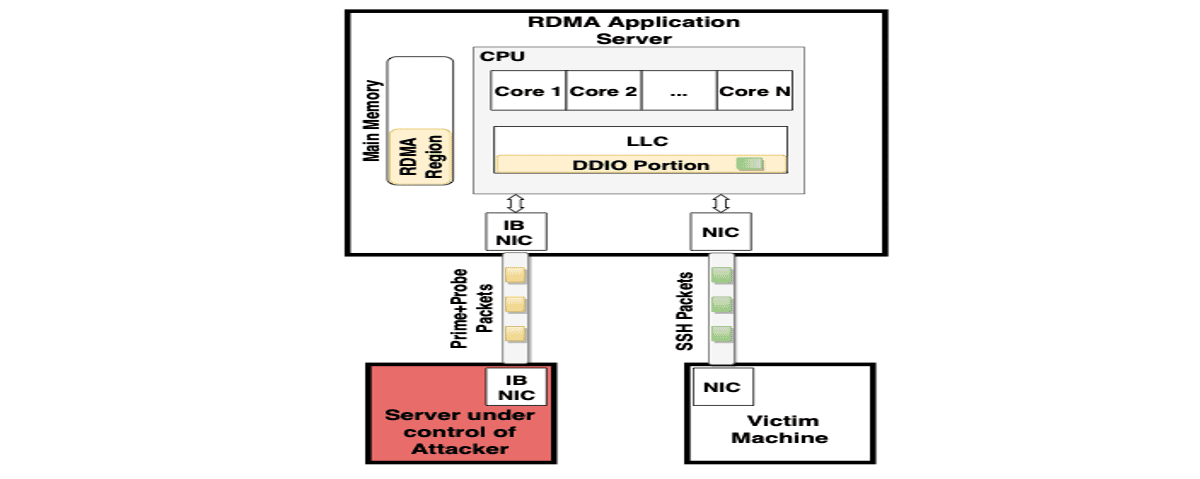

一群研究人员 来自阿姆斯特丹大学和苏黎世的瑞士高等技术学校 开发了“ NetCAT”网络攻击技术 (网络缓存ATtack) 允许使用数据分析方法 来自第三方渠道 远程确定用户按下的键 在SSH会话中工作时。 该问题仅在使用RDMA(远程直接内存访问)和DDIO(直接I / O到数据)技术的服务器上显现出来。

英特尔认为,这种攻击很难在实践中实施。a,因为它需要攻击者访问本地网络, 除了条件和组织 主机通讯 使用通常在隔离网络中使用的RDMA和DDIO技术, 例如,群集在哪里运行。

攻击方法 类似于Throwhammer漏洞,它允许通过RDMA系统上的网络数据包操作来更改RAM中各个位的内容。

研究人员评论说:

新问题是通过使用DDIO机制来最大程度地减少延迟的结果,该机制可在网卡和其他外围设备之间通过处理器缓存进行直接交互(在处理网卡数据包期间,缓存数据并从缓存中检索数据,而无需访问内存)。

多亏了DDIO,处理器缓存还包括恶意网络活动期间生成的数据。

NetCAT攻击依赖于网卡缓存数据的事实 因此,现代局域网中数据包处理的速度足以影响高速缓存的填充,并通过分析数据传输延迟来确定高速缓存中数据的存在与否。

在使用互动式会话时, 例如通过SSH, 按下一个键后立即发送网络数据包即,分组之间的延迟与击键之间的延迟相关。

使用统计分析方法并考虑到击键之间的延迟通常取决于键盘上键的位置,有可能重新创建输入信息。 例如,大多数人倾向于在“ a”之后键入“ s”比在“ s”之后键入“ g”要快得多。

处理器缓存的信息还使您能够在处理诸如SSH之类的连接时判断网卡发送数据包的确切时间。

通过产生一定的流量, 攻击者可以确定何时有新数据出现在缓存中 与系统中的特定活动相关联。

为了分析缓存的内容,使用了Prime + Probe方法,该方法包括用一组参考值填充缓存,并在填充以确定变化时测量对它们的访问时间。

该技术可能 建议 可以用来确定 不仅是击键,而且 CPU缓存的其他类型的敏感数据。

在我们的攻击中,我们利用了启用DDIO的应用程序服务器在CPU内核和网卡之间具有共享资源(最后一级缓存)的事实。 我们对DDIO的重要属性进行了反向工程,以了解如何与DDIO共享缓存。

禁用RDMA时可能会发动攻击,但是如果没有RDMA,攻击的有效性就会降低,执行起来会非常复杂。

还可以使用DDIO来组织秘密通信通道,该通道用于在服务器受到威胁后绕过安全系统来传输数据。

数据来源: https://www.vusec.net