几天前 谷歌揭幕 通过博客文章的消息 HIBA项目源代码发布 (Host Identity Based Authorization),它提出了一个额外的授权机制的实现,以组织用户通过 SSH 访问与主机相关的权限(检查在使用公钥执行身份验证时是否允许访问特定资源)。

与 OpenSSH 集成 通过指定 HIBA 驱动程序提供 在 AuthorizedPrincipalsCommand 指令中 在/etc/ssh/sshd_config. 项目代码是用 C 编写的,并在 BSD 许可下分发。

关于HIBA

HIBA 使用基于 OpenSSH 证书的标准身份验证机制 用于灵活和集中管理与主机相关的用户授权,但不需要定期更改其所连接主机端的授权密钥和授权用户文件。

而不是存储密钥列表 授权文件中的有效公共和访问条件(密码 | 用户), HIBA 将主机绑定信息直接集成到证书本身中。 特别是,已经提出了主机证书和用户证书的扩展,它们存储主机参数和授予用户访问的条件。

虽然 OpenSSH 提供了许多方法,从简单的密码到使用证书,但每种方法都提出了自己的挑战。

让我们首先澄清身份验证和授权之间的区别。 第一个是表明您是您声称的实体的一种方式。 这通常是通过提供与您的帐户相关联的秘密密码或通过签署表明您拥有与公钥对应的私钥的质询来实现的。 授权是决定实体是否有权访问资源的一种方式,通常在身份验证发生后进行。

主机端验证通过调用hiba-chk驱动启动 在 AuthorizedPrincipalsCommand 指令中指定。 这个处理程序 解码证书中内置的扩展 并且基于它们, 做出授予或阻止访问的决定。 访问规则在证书颁发机构 (CA) 级别集中定义,并在证书生成阶段集成到证书中。

在认证中心方面, 有一个可用的一般权限列表 (您可以连接的主机)以及可以使用这些权限的用户列表。 hiba-gen 实用程序已被提议用于生成具有内置权限信息的证书,并且创建证书颁发机构所需的功能已移至 hiba-ca.sh 脚本。

在用户连接过程中,证书中指定的凭据由证书颁发机构的数字签名确认,这 允许在目标主机端完全执行所有验证 建立连接,而无需联系外部服务。 认证 SSH 证书的 CA 公钥列表由 TrustedUserCAKeys 指令指定。

HIBA 为 SSH 证书定义了两个扩展:

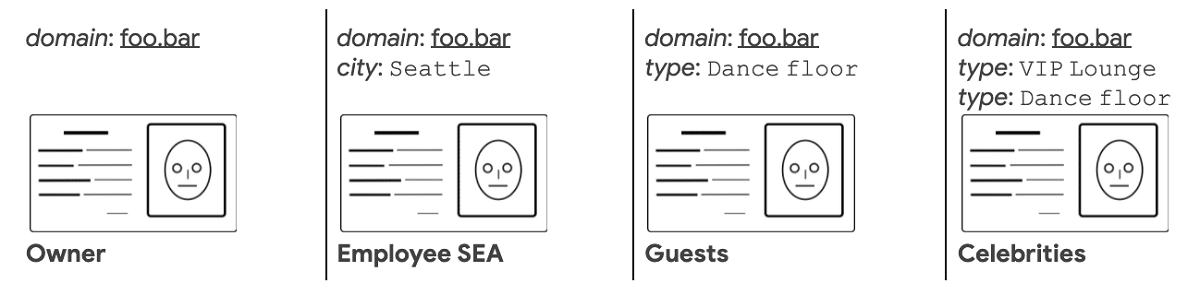

附加到主机证书的 HIBA 标识列出了定义此主机的属性。 它们将用作授予访问权限的标准。

附加到用户证书的 HIBA 授权列出了主机必须满足的限制才能获得访问权限。

除了将用户直接链接到主机之外, HIBA 允许您定义更灵活的访问规则. 例如,主机可以与位置和服务类型等信息相关联,并通过定义用户访问规则,允许连接到具有特定服务类型的所有主机或特定位置的主机。

最后 如果您有兴趣了解更多信息 关于笔记,您可以查看详细信息 在下面的链接中。