AMD发言人最近发布 通过出版物发表的报告 有关对安全性进行分析的信息 在以下处理器中实现的优化技术PSF(预测性存储转发) Zen 3系列。

该研究 理论上证实了Spectre-STL攻击方法的适用性 (Spectre-v4)已于2018年XNUMX月确定为PSF技术,但在实践中,尚未找到能够引发攻击的代码模板,总体危险性可以忽略。

记录 被引 致格拉茨工业大学的专家,丹尼尔·格鲁斯(Daniel Gruss)发现了AMD PSF容易受到攻击 到各种旁道攻击,这些年来已经发展了很多。

回想一下Spectre-v4攻击 (推测性商店绕过) 依靠还原已缓存的数据 通过使用间接寻址处理交替的读取和写入操作来丢弃推测性执行操作的结果之后。

当读取操作继续时 进行写操作(例如,mov [rbx + rcx],0x0; mov rax,[rdx + rsi]), 读取方向偏移可能已经知道 由于类似的操作(执行读取操作的频率更高,并且可以从缓存中进行读取),并且处理器可以在写入之前进行推测性读取,而无需等待间接写入方向的偏移量被计算出来。

此功能允许读取指令访问前一个值 在保存操作仍处于挂起状态时,可以向任意方向进行操作。 如果发生预测错误,将丢弃失败的推测操作,但是其执行的痕迹将保留在处理器高速缓存中,并且可以使用其中一种方法来检索,以根据对高速缓存和高速缓存访问时间的变化分析来确定高速缓存内容非缓存的数据。

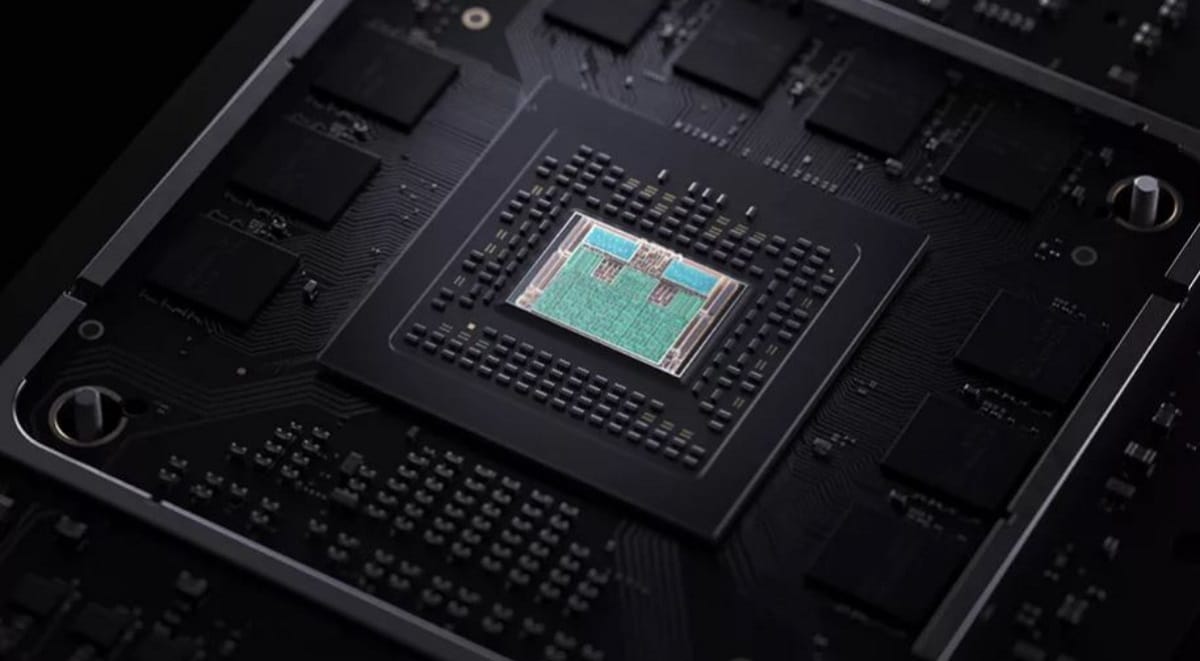

该技术添加到AMD Zen 3处理器中 PSF优化了“存储至装载”转发方法 (STLF),它根据对读和写操作之间关系的预测来推测性地执行读操作。 使用经典的STLF,处理器对直接从前一个“存储”指令重定向的数据执行“加载”操作,而无需等待将结果实际写入内存,但要确保“加载”中使用的地址为y。 “存储”指令匹配。

PSF优化使地址验证具有推测性 如果先前执行了存储/加载对操作地址,则在完成地址信息计算之前执行“加载”操作。 如果预测失败,状态将恢复,但数据仍保留在缓存中。

仅对PSF的攻击 在对等特权的框架内这是可行的,仅涵盖当前进程的上下文,并被地址空间隔离方法或硬件沙箱机制阻止。 但是,进程中的软件沙箱隔离技术可能会受到此问题的影响。

攻击对在同一进程内运行第三方代码的系统(如浏览器,代码执行虚拟机和JIT)构成威胁(由于攻击,不受信任的沙盒代码可以访问该进程上的其他数据)。

AMD提供了多种方法来完全或有选择地禁用PSF,但是由于大多数应用程序的风险可以忽略不计,因此建议不要默认禁用此优化。

为了有选择地隔离执行不可靠代码的进程,建议通过设置MSR位“ SSBD”和“ PSFD”来禁用PSF,即使对于单个线程也是如此。 对于Linux内核,已经通过控制PSF的打开和关闭的命令行选项“ psfd”和“ nopsfd”的实现准备了补丁程序。

对于那些有兴趣了解报告的人,他们可以咨询 以下链接。