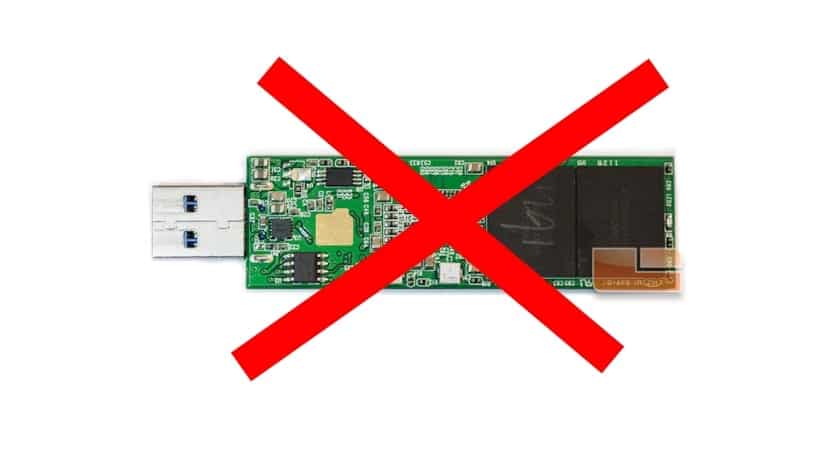

有多种方法可以使用以下方法禁用附加媒体上的存储: USB端口 对于您的计算机,如果我们想防止某些类型的攻击通过这种类型的设备感染我们的系统,这可能是一个很好的解决方案,但是如果我们这样做,它也可以作为一种尝试限制特定计算机功能的方法。不希望其他人出于特定原因使用此功能。 好吧,其中有更多极端的方法,例如直接消除Linux内核USB驱动程序(模块)。 换句话说,删除usb_storage.ko文件,它是充当这些设备的控制器的模块。

但是,如果我们想要一个不太彻底的解决方案,则可以使用 其他进行方式 因此这些设备在我们的发行版中不起作用。 它们也是非常简单的实现方法,尽管不是绝对可靠的,但通常都是有效的。例如,我们可以使用虚拟设备/ bin / true来帮助我们进行所谓的“假安装”,然后继续进行必须在存储内核模块的/etc/modprobe.d/目录中创建并打开一个名为block_usb.conf的文件。

完成此操作后,我们可以使用我们最喜欢的文本编辑器在内部添加以下内容:

install usb-storage /bin/true

现在,我们保存了刚刚创建的文件,瞧,我们将对USB存储设备有一个限制。 眼睛! 因为其余的USB设备将继续正常工作。 测试有效性,因为我听说有些用户说这对他们没有用...

另一种方法是创建一个 黑名单为此,我们将在/etc/modprobe.d/中创建一个名为blacklist.conf的文件,并使用文本编辑器在要添加到黑名单中的所有设备驱动程序中再次添加文件,该文件将无法正常运行。 例如,对于我们的USB:

blacklist usb-storage

保存更改并检查其效果...

对我来说,最好的方法是在安装设备时要求管理员或root身份验证,这是通过修改org.freedesktop.udisks2.policy或org.freedesktop.UDisks2.policy文件来实现的,该文件包含用于安装设备的策略。该文件包含一些策略,例如:

•挂载文件系统

•在系统设备上挂载文件系统

•将连接的设备的文件系统挂载到另一个位置

•使用x-udisks-auth选项安装/卸载fstab文件中定义的文件系统

•拆卸其他用户安装的设备

•成为文件系统的所有者

我们将修改政策

挂载文件系统

我们站在政治上

含

我们修改它

授权管理员

通过USB挂载设备时,这将迫使系统询问管理员的用户名和密码。

如果我想做的是相反的,识别一个并丢弃所有其他,我们该如何使用此方法。

sudo chmod 700 / media /是激进的,这不是主意