recientemente 有关漏洞的信息已发布 (CVE-2018-16858) 哪一个 受影响的LibreOffice和Apache OpenOffice办公套件 在其中使用e当打开以ODT格式专门发行的文档时,这些允许在系统中执行代码。

发现它是在Windows上进行的,尽管这种利用也会影响Linux。,报告此漏洞的人注意到,这些套件与脚本兼容,并且Basic,BeanShell,Java,JavaScript和Python兼容。

此漏洞基于什么?

重要的是要提到,尽管这是去年以来发现的一个问题,而且该解决方案在短短两周内就已实施。

出于程序原因,发现此问题的人(您可以在这里查看其出版物)他被指示直到最近才做这份报告。

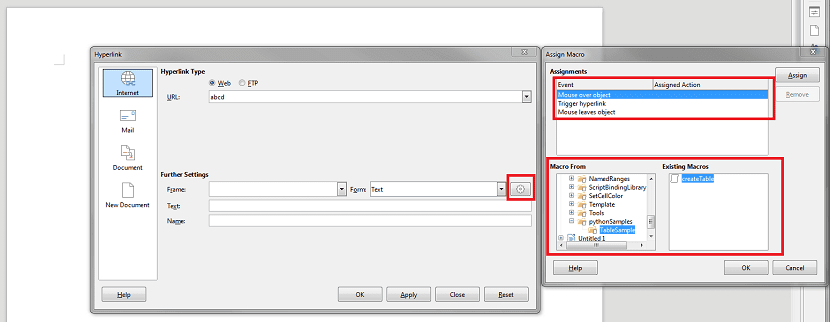

问题是由于文档中嵌入的宏处理代码中缺少必要的检查, 可以由各种事件触发,例如鼠标指向某个元素。

在控制器路径中使用字符“ ../”时, 攻击者可以使用脚本超越基本目录 (/ share / Scripts / python和/ user / Scripts / python),并在事件发生时从现有的Python脚本执行任意函数。

攻击者利用了这一点, 执行代码,它利用了pydoc.py脚本函数 在大多数发行版中都存在(也包含在Windows的LibreOffice软件包中-python-core-3.5.5 \ lib \ pydoc.py)。

这定义了功能 tempfilepager() 它负责通过调用函数来运行带有任意参数的任何可执行文件 os.system().

例如,要在滚动到文档中特定区域的链接时运行计算器,只需连接脚本 vnd.sun.star.script:../../lib/python3.5/pydoc.py$ 到事件处理程序“ dom:mouseover”,只需将脚本连接到“vnd.sun.star.script:../../lib/python3.5/pydoc.py$tempfilepager(1, gnome-calculator )?language=Python&location=share“。

我们可以在以下视频中看到这一点:

该漏洞是去年检测到并报告的,在LibreOffice 6.0.7和6.1.3版本中已被删除。

而 在当前版本的Apache OpenOffice 4.1.6中,该问题a 遗迹 未更正。

已经有解决方案

作为阻止OpenOffice中漏洞的解决方案, 建议您删除pythonscript.py文件 可以在以下路径中找到的应用程序目录/opt/openoffice4/program/pythonscript.py“。

除了它 该问题尚未在Debian Jessie,Ubuntu 16.04,SUSE和openSUSE上解决。

另一方面,RHEL,CentOS以及Ubuntu 18.04和Ubuntu 18.10不受此问题影响。

在OpenOffice和LibreOffice 6.0及更高版本(包括XNUMX版)中,对漏洞的利用仅限于执行本地Python脚本 由于缺乏对将参数传递给从宏调用的函数的支持而存在。

要攻击OpenOffice和早期版本的LibreOffice,攻击者必须保护您的Python脚本的位置,例如,将其与ODT文档一起分发在ZIP文件中。

当LibreOffice 6.1.x受到攻击时,您可以使用pydoc.py系统脚本来执行带有任何参数的任意文件。

另外, 通过ImageMagick包提到了可能的攻击媒介,LibreOffice用来转换某些类型的文件。

该攻击是通过图像处理程序派生的 基于ImageMagick的文件很危险,因为存在漏洞文档 可以与ODT文件一起以JPEG或PNG文件的形式发送,而不是图像 (将处理该文件,因为MIME类型是通过其内容而不是信任的方式来识别的)。

从理论上讲,如果桌面和文件索引器使用LibreOffice分析文档,则该问题还会影响自动缩略图创建器。

在这种情况下,对于攻击而言,只需在漏洞利用程序中加载文档或在Nautilus中浏览目录就足够了。

同样重要的是要看到他们仍在寻找通过ImageMagick的不同用途查找漏洞的方法。