yt-dlp + mpv: the best combination to watch YouTube videos without downloading them and away from the browser

It's been a while since I wrote an article explaining the basis for using yt-dlp, which is the successor...

It's been a while since I wrote an article explaining the basis for using yt-dlp, which is the successor...

Scam attempts have always been among us, but I think never at the current level. For a long time, I...

The release of the Ubuntu 24.04 beta was scheduled for April 4, but was delayed due to…

Almost all web browsers today have a tool for downloading files. Not all, since, for…

Mozilla introduced the web page translation feature in its Firefox web browser, starting with version 118. This feature,…

The Qt Company announced through a blog post, the launch of the new version of QT 6.7, which…

The new update version of the AV Linux MX Edition 23.2 ISO arrives and in this release the...

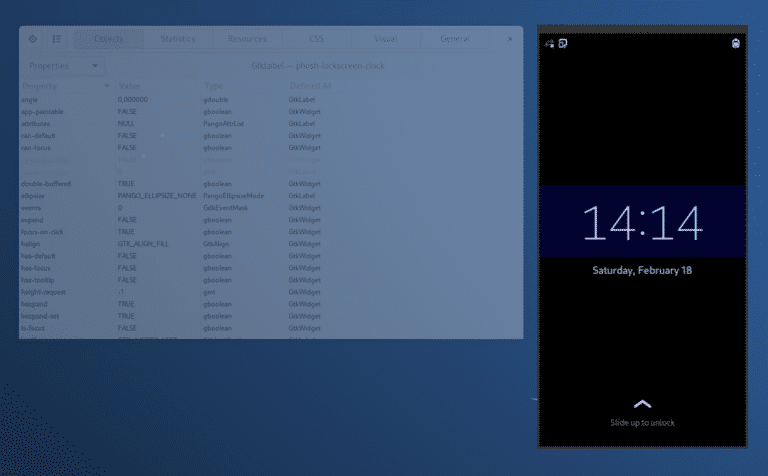

The release of the new version of Phosh 0.38 was recently announced, and in this new version...

Shortly after Redis announced a change in the licensing of its products, the movement began to…

It's been less than 24 hours since Kodi Team launched a new version of its media center. One of the…

FFmpeg 7.0 "Dijkstra" has already been released and this new version presents a series of significant improvements that cover...