Shadowsocks Outline รองรับชุดการเข้ารหัส AEAD เท่านั้น

เมื่อเร็ว ๆ นี้ การเปิดตัว เวอร์ชันใหม่ของพร็อกซีเซิร์ฟเวอร์ เค้าร่าง-ss-เซิร์ฟเวอร์ 1.4, นี้ ใช้โปรโตคอล Shadowsocks เพื่อซ่อนลักษณะการรับส่งข้อมูล บายพาสไฟร์วอลล์ และระบบตรวจสอบแพ็กเก็ตหลอก

เซิร์ฟเวอร์กำลังได้รับการพัฒนาโดยโครงการ Outline ซึ่งยังให้การผูกแอปพลิเคชันไคลเอ็นต์และอินเทอร์เฟซการควบคุมที่ อนุญาตให้ผู้ใช้ปรับใช้เซิร์ฟเวอร์ Shadowsocks แบบหลายผู้เช่าได้อย่างรวดเร็ว ขึ้นอยู่กับเซิร์ฟเวอร์ ss-schema ในสภาพแวดล้อมคลาวด์สาธารณะหรือบนคอมพิวเตอร์ของคุณเอง

นอกจากนี้ ยังสามารถจัดการผ่านอินเทอร์เฟซเว็บและจัดระเบียบการเข้าถึงของผู้ใช้ด้วยรหัสผ่าน จิ๊กซอว์มีหน้าที่รับผิดชอบในการพัฒนาและบำรุงรักษาโค้ด ซึ่งเป็นแผนกหนึ่งใน Google ที่สร้างขึ้นเพื่อพัฒนาเครื่องมือเพื่อหลีกเลี่ยงการเซ็นเซอร์และเปิดใช้งานการแลกเปลี่ยนข้อมูลโดยเสรี

เกี่ยวกับ Outline-ss-server

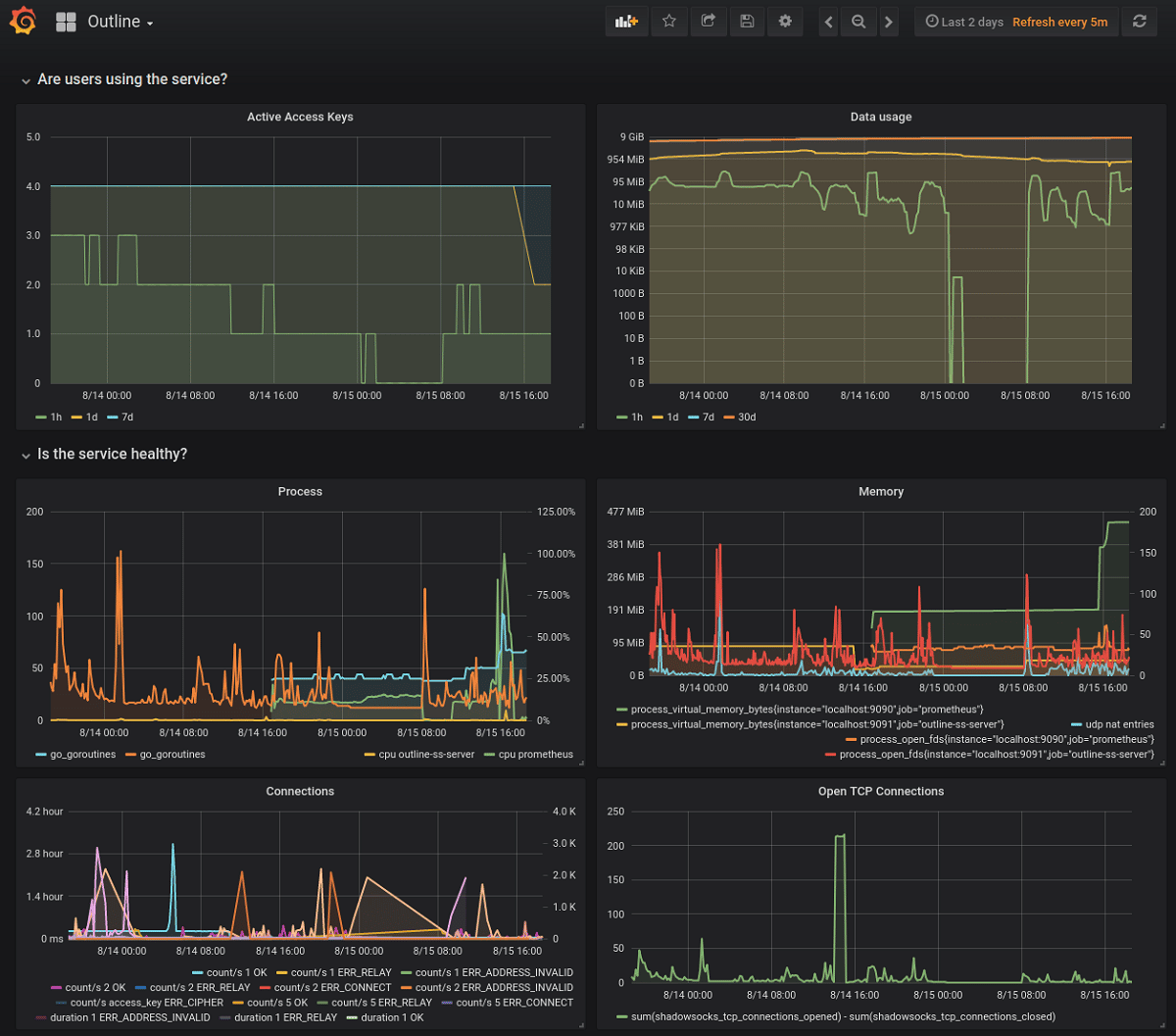

ความแตกต่างระหว่าง outline-ss-server และ go-shadowsocks2 เพื่อรองรับการเชื่อมต่อผู้ใช้หลายคน ผ่านพอร์ตเครือข่ายเดียว ความสามารถในการเปิดพอร์ตเครือข่ายหลายพอร์ตเพื่อรับการเชื่อมต่อ รองรับการรีสตาร์ทอย่างรวดเร็วและอัปเดตการกำหนดค่าโดยไม่ขัดจังหวะการเชื่อมต่อ เครื่องมือตรวจสอบในตัวและวัดปริมาณการใช้งานที่ใช้แพลตฟอร์ม prometheus .io

เป็นมูลค่าการกล่าวขวัญว่าเมื่อเร็ว ๆ นี้กิจกรรมหลักของโครงการ Shadowsocks ได้มุ่งเน้นไปที่การพัฒนาเซิร์ฟเวอร์ใหม่ในภาษา Rust และการใช้งาน Go ไม่ได้รับการอัปเดตมานานกว่าหนึ่งปีและใช้งานได้ช้าอย่างเห็นได้ชัด

เซิร์ฟเวอร์ ss-schema ยังเพิ่มการป้องกันคำขอโพลและการโจมตีซ้ำ ของการจราจร การโจมตีผ่านคำขอตรวจสอบมีจุดมุ่งหมายเพื่อระบุการมีอยู่ของพร็อกซี ตัวอย่างเช่น ผู้โจมตีสามารถส่งชุดข้อมูลที่มีขนาดต่างกันไปยังเซิร์ฟเวอร์ Shadowsocks เป้าหมาย และวิเคราะห์ว่าเซิร์ฟเวอร์จะอ่านข้อมูลจำนวนเท่าใดก่อนที่จะระบุข้อผิดพลาดและปิดการเชื่อมต่อ . การโจมตีซ้ำจะขึ้นอยู่กับการจี้เซสชันระหว่างไคลเอนต์และเซิร์ฟเวอร์ จากนั้นพยายามส่งข้อมูลที่ถูกไฮแจ็กอีกครั้งเพื่อระบุการมีอยู่ของพร็อกซี

เพื่อป้องกันการโจมตี ผ่านคำขอตรวจสอบเซิร์ฟเวอร์ outline-ss-server เมื่อข้อมูลไม่ดีมาถึง การเชื่อมต่อจะไม่ยุติและไม่แสดงข้อผิดพลาด มันยังคงรับข้อมูลต่อไปซึ่งทำหน้าที่เป็นหลุมดำชนิดหนึ่ง เพื่อป้องกันการเล่นซ้ำ ข้อมูลที่ได้รับจากลูกค้า ยังตรวจสอบการซ้ำซ้อนโดยใช้ checksums เก็บไว้สำหรับลำดับการจับมือกันพันครั้งสุดท้าย (สูงสุด 40 ขนาดถูกตั้งค่าเมื่อเริ่มต้นเซิร์ฟเวอร์และใช้หน่วยความจำ 20 ไบต์ต่อลำดับ) หากต้องการบล็อกการตอบกลับซ้ำจากเซิร์ฟเวอร์ ลำดับการจับมือกันของเซิร์ฟเวอร์ทั้งหมดจะใช้รหัสการตรวจสอบสิทธิ์ HMAC ที่มีป้ายกำกับแบบ 32 บิต

ในแง่ของระดับของการซ่อนการรับส่งข้อมูล โปรโตคอล Shadowsocks ในการใช้งานเซิร์ฟเวอร์ ss-scheme นั้นใกล้เคียงกับการขนส่งแบบเสียบได้ Obfs4 ในเครือข่าย Tor ที่ไม่ระบุชื่อ โปรโตคอลถูกสร้างขึ้นเพื่อหลีกเลี่ยงระบบการเซ็นเซอร์การรับส่งข้อมูลของจีน ("ไฟร์วอลล์ของจีน") และช่วยให้คุณสามารถซ่อนการรับส่งข้อมูลที่ส่งต่อผ่านเซิร์ฟเวอร์อื่นได้อย่างมีประสิทธิภาพ (การรับส่งข้อมูลเป็นปัญหาในการระบุเนื่องจากการเชื่อมต่อของเมล็ดพันธุ์สุ่มและการจำลองแบบต่อเนื่อง ไหล).

SOCKS5 ถูกใช้เป็นโปรโตคอลสำหรับคำขอพร็อกซี่: พร็อกซีที่เข้ากันได้กับ SOCKS5 เริ่มทำงานบนระบบภายใน ซึ่งจะส่งทราฟฟิกไปยังเซิร์ฟเวอร์ระยะไกลที่ดำเนินการตามคำขอ การรับส่งข้อมูลระหว่างไคลเอนต์และเซิร์ฟเวอร์อยู่ในอุโมงค์ที่เข้ารหัส ซ่อนความจริงที่ว่าการสร้างเป็นงานหลักของ Shadowsocks รองรับ TCP และ UDP tunneling เช่นเดียวกับการสร้าง tunnels โดยพลการ ไม่จำกัดเพียง SOCKS5 โดยใช้ปลั๊กอินที่คล้ายกับการขนส่งแบบเสียบได้ใน Tor

ไปยัง ผู้สนใจโครงการคุณควรรู้ว่า Outline-ss-server เขียนเป็นภาษา Go และเผยแพร่ภายใต้ใบอนุญาต Apache 2.0 รหัสเซิร์ฟเวอร์พร็อกซี go-shadowsocks2 ที่สร้างโดยชุมชนนักพัฒนา Shadowsocks ถูกใช้เป็นพื้นฐาน