Рабочая группа интернет-инженерия (IETF), который отвечает за разработку интернет-протоколов и архитектуры, завершил формирование RFC для протокола Network Time Security (NTS) и опубликовал спецификацию, связанную с идентификатором RFC 8915.

RFC получил статус «Стандартное предложение», после чего начнется работа по приданию RFC статуса проекта стандарта, что фактически означает полную стабилизацию протокола и учет всех сделанных замечаний.

Стандартизация НТС важный шаг к повышению безопасности служб синхронизации времени и защитить пользователей от атак, имитирующих сервер NTP, к которому подключается клиент.

Манипулирование злоумышленниками с целью установки неправильного времени может быть использовано для нарушения безопасности других чувствительных ко времени протоколов, таких как TLS. Например, изменение времени может привести к неправильной интерпретации данных о действительности сертификатов TLS.

До сих пор NTP и симметричное шифрование каналов связи не гарантировали взаимодействия клиента с целью и не с поддельным NTP-сервером, а аутентификация по ключу не получила широкого распространения, поскольку ее слишком сложно настроить.

В течение последних нескольких месяцев мы видели много пользователей нашей службы времени, но очень немногие использовали Network Time Security. Это делает компьютеры уязвимыми для атак, имитирующих сервер, который они используют для получения NTP. Частично проблема заключалась в отсутствии доступных демонов NTP, поддерживающих NTS. Теперь эта проблема решена: и chrony, и ntpsec поддерживают NTS.

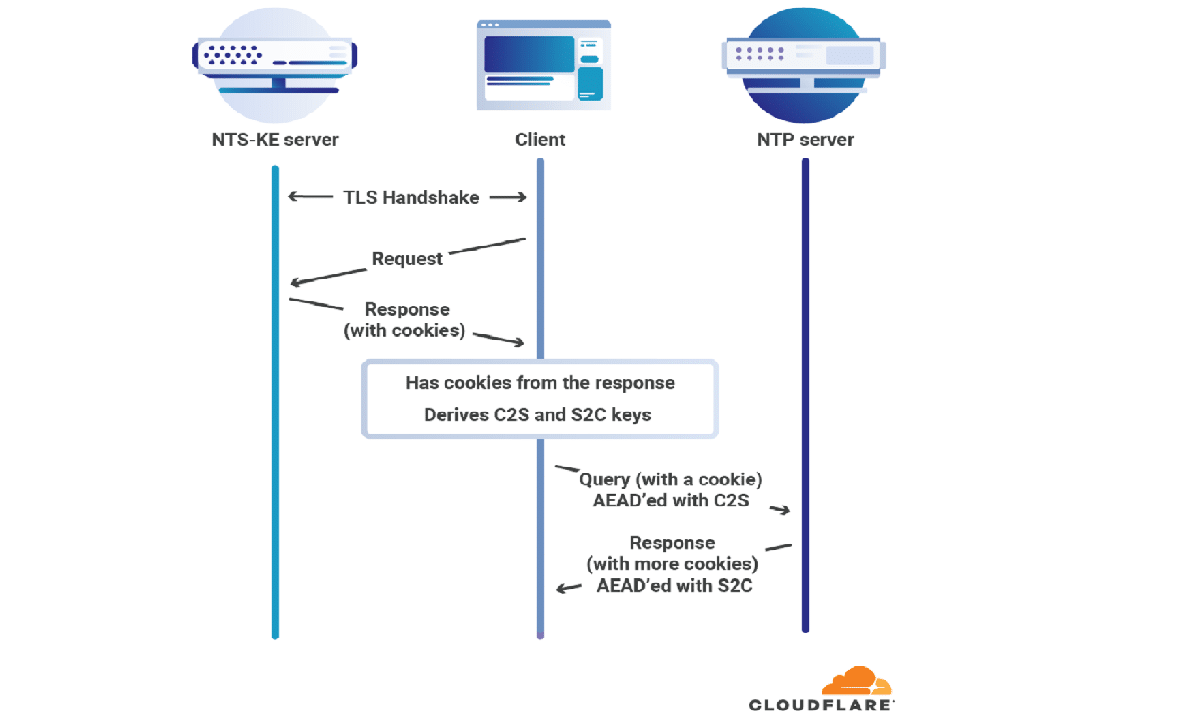

НТС использует элементы инфраструктуры открытого ключа (PKI) и позволяет использовать TLS и аутентифицированное шифрование со связанными данными (AEAD) для криптографической защиты связи клиент-сервер через протокол сетевого времени (NTP).

НТС включает два отдельных протокола: НТС-КЕ (Установление ключа NTS для обработки начальной аутентификации и согласования ключей по TLS) и НТС-ЭФ (Поля расширения NTS, отвечающие за шифрование и аутентификацию сеанса синхронизации времени).

НТС добавлять различные расширенные поля в пакеты NTP и он хранит всю информацию о состоянии только на стороне клиента с помощью механизма передачи файлов cookie. Сетевой порт 4460 предназначен для обработки соединений NTS.

Время - это основа безопасности для многих протоколов, таких как TLS, которые мы используем для защиты своей жизни в сети. Без точного времени невозможно определить, истек ли срок действия учетных данных. Отсутствие простого в реализации протокола безопасного времени было проблемой для безопасности в Интернете.

Первые реализации стандартизированного NTS были предложены в недавно выпущенных версиях NTPsec 1.2.0 и Chrony 4.0.

Chrony предоставляет отдельную реализацию клиента и сервера NTP, которая используется для синхронизации точного времени в различных дистрибутивах Linux, включая Fedora, Ubuntu, SUSE / openSUSE и RHEL / CentOS.

NTPsec разработан под руководством Эрика С. Раймонда. и представляет собой форк эталонной реализации протокола NTPv4 (NTP Classic 4.3.34), ориентированный на переработку кодовой базы для повышения безопасности (очистка устаревшего кода, методов предотвращения вторжений и защищенных функций) работы с памятью и цепочками).

Без NTS или аутентификации с симметричным ключом нет гарантии, что ваш компьютер действительно передает NTP с компьютером, который, по вашему мнению, это так. Аутентификацию с симметричным ключом сложно и болезненно настроить, но до недавнего времени это был единственный безопасный и стандартизованный механизм аутентификации NTP. NTS использует работу, которая входит в инфраструктуру открытых веб-ключей, для аутентификации серверов NTP и гарантирует, что когда вы настраиваете свой компьютер для взаимодействия с time.cloudflare.com, это сервер, с которого ваш компьютер получает время.

Если вы хотите узнать об этом больше, вы можете проверить подробности По следующей ссылке.