Вчера ФБР и АНБ выпустили предупреждение о безопасности. в совокупности содержащие детали новое вредоносное ПО, влияющее на Linux и что, по словам двух агентств, Он был разработан и использовался в реальных атаках российскими военными хакерами.

Оба агентства утверждают, что российские хакеры использовали вредоносное ПО под названием Дроворуб, для установки бэкдоров внутри взломанных сетей.

О Дроворубе

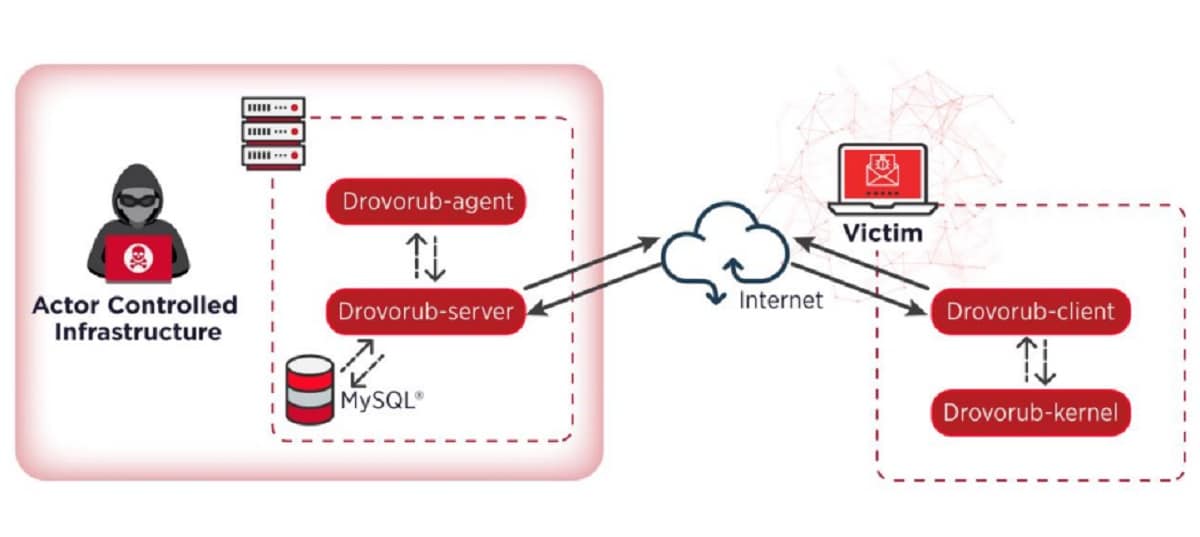

Вредоносное ПО имеет различные модули, гарантирующие скрытность, упорство и полный доступ к машине привержен высшим привилегиям.

В техническом отчете, выпущенном АНБ и ФБР, Подробная информация о возможностях Drovorub и выпущенных предложениях по обнаружению и профилактика.

Согласно докладу, руткит очень эффективно скрывается на зараженной машине и выживает после перезагрузки, если:

«Унифицированный расширяемый интерфейс микропрограмм (UEFI). Безопасная загрузка включена в« Полный »или« Полный »режим.

В отчете описаны технические детали каждой части Дроворуба, которые обмениваются данными друг с другом через JSON через WebSockets и шифруют трафик к и от серверного модуля с помощью алгоритма RSA.

АНБ и ФБР приписал вредоносную программу Главному разведывательному управлению Генштаба России., 85-й Главный центр специальных служб (ГЦСС), в / ч 26165.

Киберактивность этой организации связана с кампаниями продвинутого хакерского коллектива, известного как Fancy Bear (APT28, Strontium, Group 74, PawnStorm, Sednit, Sofacy, Iron Twilight).

Это распределение основано на оперативной инфраструктуре командования и контроля, которую компании публично связали с GTsSS для защиты от кибератак. Одна из подсказок - IP-адрес, который Microsoft нашла в кампании Strontium. эксплуатировал устройства IoT в апреле 2019 года, а также использовался для доступа к Drovorub C2 в тот же период.

Обнаружение и предотвращение

Расследование АНБ установило, что активность вредоносных программ видна с помощью дополнительных методов обнаружения, но они не очень эффективны для модуля ядра Drovorub.

Системы обнаружения сетевых вторжений (НИДС) такие как Meerkat, Snort, Zeek могут динамически разблокировать сообщения Протокол WebSocket "скрытый" (с использованием скриптов) и идентифицировать сообщения C2 между клиентским и агентским компонентами и сервером Drovorub.

Прокси-сервер TLS даст тот же результат даже если канал связи использует TLS для шифрования. Однако при использовании этих методов есть одно предостережение: пиринг может остаться незамеченным, если используется TLS или если субъект переключается на другой формат сообщения.

Для открытия на основе хоста, АНБ и ФБР предлагают следующие решения:

- Проверьте наличие модуля ядра Drovorub с помощью скрипта, включенного в отчет (на странице 35)

- Продукты безопасности, которые могут обнаруживать вредоносные артефакты и функции руткитов, такие как система аудита ядра Linux;

- Методы живого ответа, поиск по конкретным именам файлов, путям, хешам и с помощью правил Yara (предоставленных в отчете о правилах Snort)

- Сканирование памяти, самый эффективный способ найти руткит;

- Сканирование образа диска, вредоносные артефакты постоянно присутствуют на диске, но руткиты скрывают их от двоичных файлов и обычных системных вызовов.

Как методы профилактики, оба агентства рекомендуют установить последние обновления Linux и используйте последние доступные версии программного обеспечения.

Кроме того, системные администраторы они должны убедиться, что на машинах работает как минимум ядро Linux версии 3.7., который предлагает реализацию подписи ядра. Настройка систем для загрузки только модулей, имеющих действительную цифровую подпись, увеличивает уровень сложности при блокировании вредоносных модулей ядра.

Еще одна рекомендация - включить механизм проверки UEFI Secure Boot. (полное приложение), которое позволяет загружать только легитимные модули ядра. Однако это не защищает от недавно обнаруженной уязвимости BootHole.

источник: https://www.zdnet.com