Недавно команда Docker выпустил уведомление по безопасности, чтобы объявить о несанкционированном доступе к базе данных Docker Hub неизвестным лицом. Команда Docker узнала о вторжении, которое длилось недолго, 25 апреля 2019 года.

База данных Docker Hub раскрыла конфиденциальную информацию примерно для 190,000 XNUMX пользователей, включая хешированные имена пользователей и пароли., а также токены для репозиториев GitHub и Bitbucket, использование которых не рекомендуется третьими сторонами, может поставить под угрозу целостность репозиториев кода.

По мнению Docker, информация в базе данных включала токены доступа к репозиториям GitHub и Bitbucket, которые используются для автоматической компиляции кода в Docker Hub, а также имена пользователей и пароли небольшого процента пользователей: 190,000 XNUMX учетных записей пользователей. Они составляют менее 5% пользователей Docker Hub.

В самом деле, Ключи доступа GitHub и Bitbucket, хранящиеся в Docker Hub, позволяют разработчикам изменять код своего проекта. и автоматически скомпилируйте образ в Docker Hub.

Заявления пострадавших могут быть изменены

Потенциальный риск для 190,000 XNUMX пользователей, учетные записи которых были раскрыты, заключается в том, что если злоумышленник получит доступ к их токенам доступа, вы можете получить доступ к их частному репозиторию кода, который они могут изменять в зависимости от разрешений, хранящихся в токене.

Однако, если код изменен по неправильной причине и были развернуты скомпрометированные образы, это может привести к серьезным атакам на цепочку поставокпоскольку образы Docker Hub обычно используются в серверных приложениях и конфигурациях.

В вашем сообщении по безопасности, опубликованном в пятницу вечером, Docker сказал, что он уже отозвал все токены и экранные ключи доступа.

Docker также заявил, что улучшает общие процессы безопасности и пересматривает свои политики. Он также объявил, что теперь в наличии новые инструменты мониторинга.

Тем не менее, важно, чтобы разработчики, кто использовал автоматическую сборку Docker Hub, проверьте репозитории вашего проекта на предмет несанкционированного доступа.

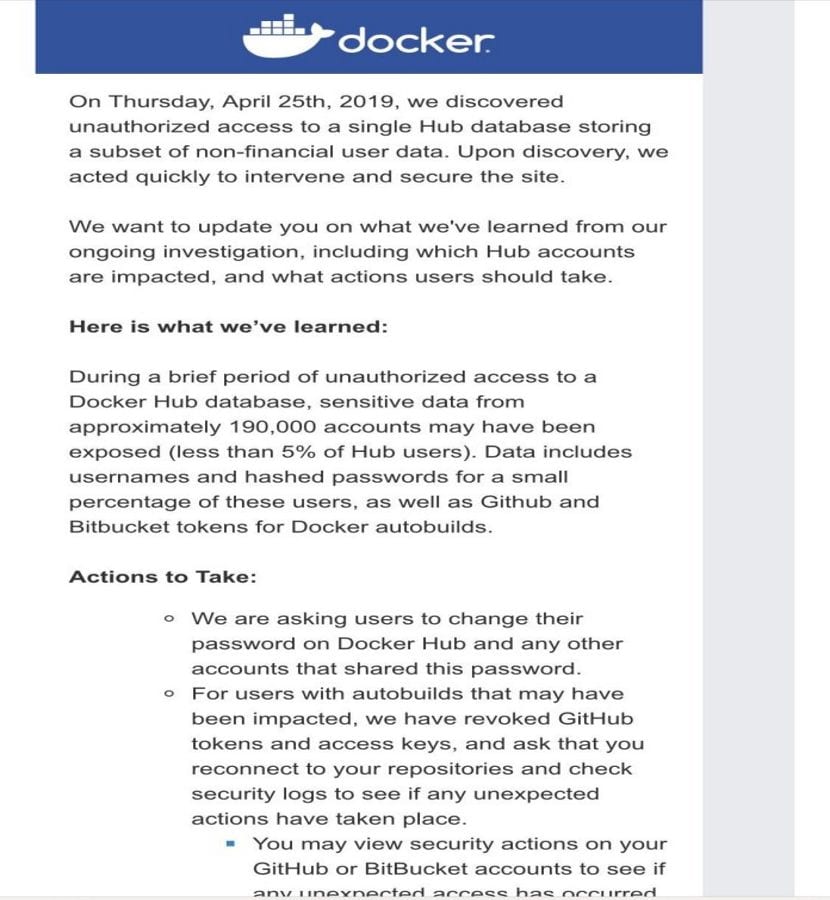

Вот совет по безопасности, опубликованный Docker в пятницу вечером:

В четверг, 25 апреля 2019 г., мы обнаружили несанкционированный доступ к одной базе данных Hub, в которой хранится подмножество непользовательских данных. финансовый После обнаружения мы действуем быстро, чтобы вмешаться и обезопасить сайт.

Мы хотим сообщить вам, что мы узнали в ходе текущего расследования, в том числе о том, какие учетные записи Docker Hub затронуты и какие действия необходимо предпринять пользователям.

Вот что мы узнали:

В течение короткого периода несанкционированного доступа к базе данных Docker Hub могли быть раскрыты конфиденциальные данные примерно из 190,000 5 учетных записей (менее XNUMX% пользователей Hub).

Эти данные включают хешированные имена и пароли небольшого процента этих пользователей, а также токены Github и Bitbucket для автоматических сборок Docker.

Необходимые действия:

Просим пользователей сменить пароль в Docker Hub и любая другая учетная запись, которая использует этот пароль.

Для пользователей с серверами автоматической сборки, которые могли быть затронуты, мы отозвали ключи доступа и токены из GitHub. и вам будет предложено повторно подключиться к вашим репозиториям и проверить журналы безопасности чтобы увидеть, есть ли какие-нибудь действия. Произошли непредвиденные события.

Вы можете проверить действия безопасности в своих учетных записях GitHub или BitBucket, чтобы узнать, не было ли неожиданного доступа за последние 24 часа.

Это может повлиять на ваши текущие сборки из нашей службы автоматической сборки. Возможно, вам потребуется отключить и повторно подключить поставщика исходного кода Github и Bitbucket, например описано по ссылке ниже.