Shadowsocks Outline поддерживает только наборы шифров AEAD.

Недавно запуск новая версия прокси сервера схема-сс-сервер 1.4, что использует протокол Shadowsocks чтобы скрыть характер трафика, обойти брандмауэры и обмануть системы проверки пакетов.

Сервер разрабатывается проектом Outline, который также предоставляет привязку клиентского приложения и интерфейс управления, который позволяет пользователю быстро развертывать мультитенантные серверы Shadowsocks на основе сервера ss-schema в публичных облачных средах или на вашем собственном компьютере.

Помимо этого есть возможность управлять ими через веб-интерфейс и организовывать доступ пользователей по паролю. Jigsaw отвечает за разработку и обслуживание кода. Это подразделение Google создано для разработки инструментов для обхода цензуры и обеспечения свободного обмена информацией.

О Outline-ss-сервере

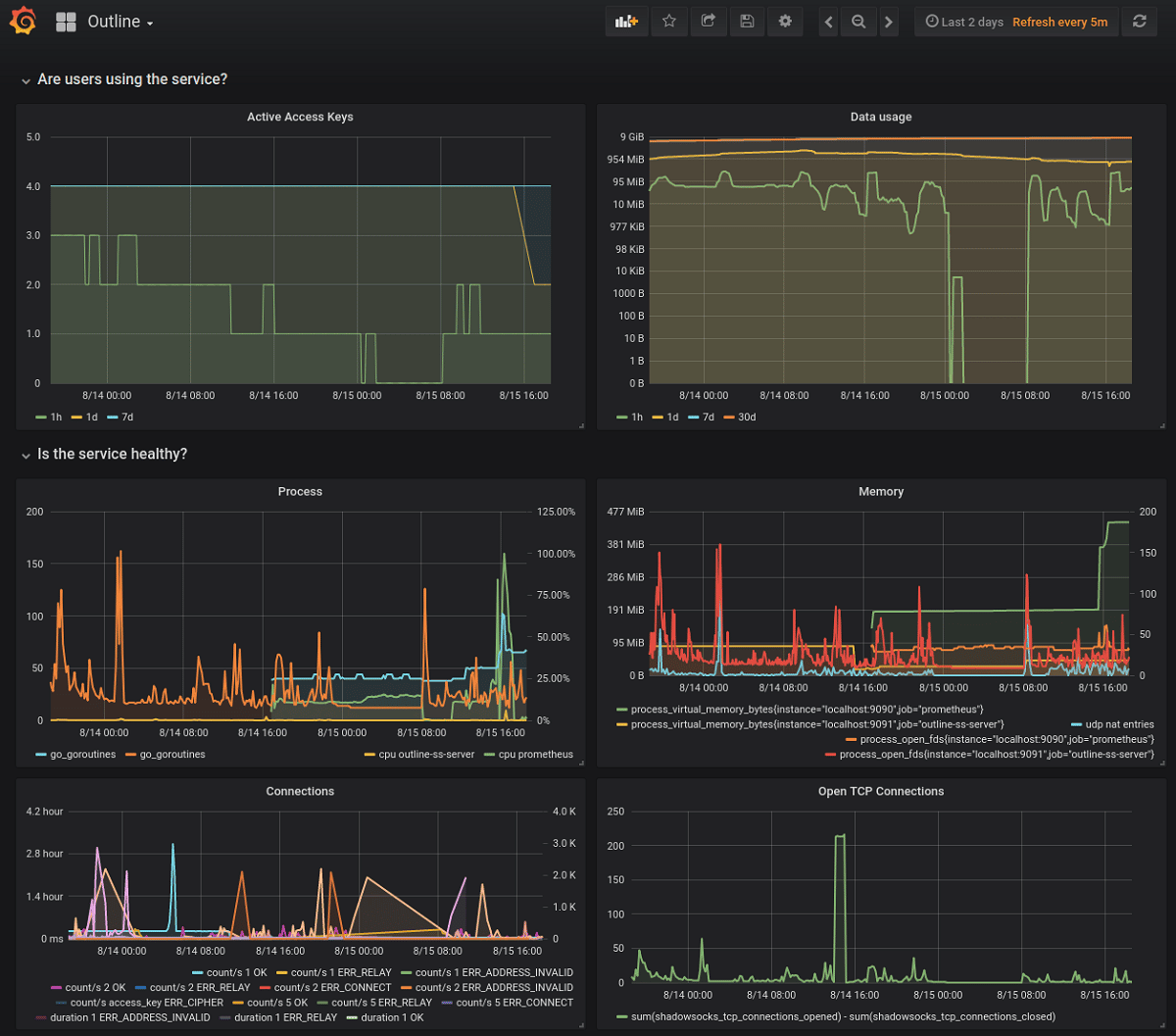

Различия между layout-ss-server и go-shadowsocks2 сводятся к поддержке подключения нескольких пользователей. через один сетевой порт, возможность открытия нескольких сетевых портов для приема соединений, поддержка горячих перезапусков и обновления конфигурации без прерывания соединения, встроенные средства мониторинга и измерения трафика на базе платформы prometheus .io.

Стоит упомянуть, что в последнее время основная деятельность проекта Shadowsocks была сосредоточена на разработке нового сервера на языке Rust, а реализация Go не обновлялась больше года и заметно отставала по функционалу.

Сервер ss-schema также добавляет защиту от запросов на опрос и повторных атак. трафика. Атака через проверочные запросы направлена на определение наличия прокси, например, злоумышленник может отправить наборы данных разного размера на целевой сервер Shadowsocks и проанализировать, сколько данных прочитает сервер, прежде чем определить ошибку и закрыть соединение. . Атака с повторным воспроизведением основана на перехвате сеанса между клиентом и сервером и последующей попытке повторно отправить захваченные данные для определения наличия прокси-сервера.

Для защиты от атак через проверочные запросы, сервер layout-ss-server, при поступлении плохих данных не разрывает соединение и не показывает ошибку, вместо этого он продолжает получать информацию, действуя как своего рода черная дыра. Для защиты от повторного воспроизведения данные, полученные от клиента также проверяются на повторения с помощью контрольных сумм хранится для последней тысячи последовательностей рукопожатий (максимум 40 тысяч, размер устанавливается при запуске сервера и занимает 20 байт памяти на последовательность). Чтобы заблокировать повторные ответы от сервера, все последовательности рукопожатия сервера используют коды аутентификации HMAC с 32-битными метками.

По уровню сокрытия трафика протокол Shadowsocks в реализации сервера ss-scheme близок к подключаемому транспорту Obfs4 в анонимной сети Tor. Протокол был создан для обхода системы цензуры трафика Китая («Великий китайский файрвол») и позволяет достаточно эффективно скрывать трафик, пересылаемый через другой сервер (трафик проблематично идентифицировать из-за подключения случайного начального числа и имитации непрерывного поток).

SOCKS5 используется в качестве протокола для прокси-запросов.: в локальной системе запускается прокси-сервер, совместимый с SOCKS5, который направляет трафик на удаленный сервер, с которого выполняются запросы. Трафик между клиентом и сервером размещается в зашифрованном туннеле, скрывающем тот факт, что создание является основной задачей Shadowsocks. Поддерживается туннелирование TCP и UDP, а также создание произвольных туннелей, не ограничивающихся SOCKS5, с помощью подключаемых модулей, которые напоминают подключаемые транспорты в Tor.

к кому интересен проект, вы должны знать, что Outline-ss-server написан на Go и выпущен под лицензией Apache 2.0. В качестве основы используется код прокси-сервера go-shadowsocks2, созданный сообществом разработчиков Shadowsocks.