Shadowsocks Outline støtter bare AEAD-chiffersuiter

nylig lanseringen av den nye versjonen av proxy-serveren outline-ss-server 1.4, que bruker Shadowsocks-protokollen å skjule naturen til trafikken, omgå brannmurer og lure pakkeinspeksjonssystemer.

Serveren utvikles av Outline-prosjektet, som også gir en klientapplikasjonsbinding og kontrollgrensesnitt som lar brukeren raskt distribuere Shadowsocks-servere med flere leietakere basert på ss-schema server i offentlige skymiljøer eller på din egen datamaskin.

I tillegg til dette er det mulig å administrere dem gjennom et nettgrensesnitt og organisere brukertilgang med passord. Jigsaw er ansvarlig for kodeutvikling og vedlikehold, en avdeling innen Google opprettet for å utvikle verktøy for å omgå sensur og muliggjøre fri utveksling av informasjon.

Om Outline-ss-server

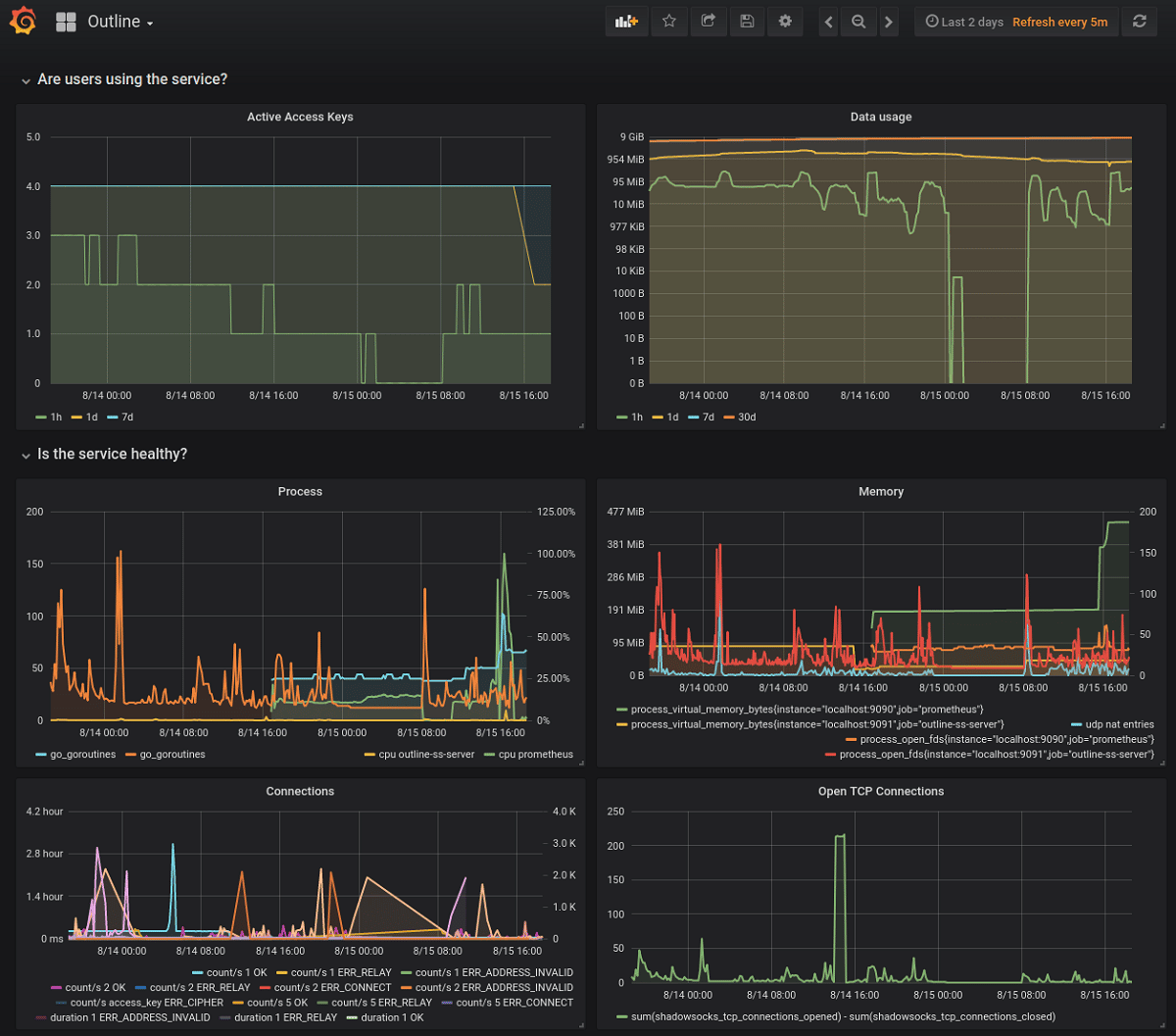

Forskjellene mellom outline-ss-server og go-shadowsocks2 kommer ned til støtte for å koble sammen flere brukere. gjennom en enkelt nettverksport, muligheten til å åpne flere nettverksporter for å motta tilkoblinger, støtte for varm omstart og konfigurasjonsoppdateringer uten å avbryte tilkoblinger, innebygde overvåkings- og trafikkmålingsverktøy basert på prometheus .io-plattformen .

Det er verdt å nevne at den siste tiden har hovedaktiviteten til Shadowsocks-prosjektet vært fokusert på utvikling av en ny server på Rust-språket, og Go-implementeringen har ikke blitt oppdatert på mer enn et år og er merkbart bak i funksjonalitet.

ss-schema-serveren legger også til beskyttelse mot pollingforespørsler og replay-angrep av trafikken. Et angrep via verifikasjonsforespørsler tar sikte på å fastslå tilstedeværelsen av en proxy, for eksempel kan en angriper sende datasett av forskjellige størrelser til Shadowsocks-målserveren og analysere hvor mye data serveren vil lese før den fastslår en feil og lukker forbindelsen. . Et replay-angrep er basert på å kapre en økt mellom en klient og en server og deretter forsøke å sende de kaprede dataene på nytt for å fastslå tilstedeværelsen av en proxy.

For å beskytte mot angrep via bekreftelsesforespørsler, outline-ss-server-serveren, når dårlige data kommer, avslutter den ikke tilkoblingen og viser ingen feil, i stedet fortsetter den å motta informasjon, og fungerer som et slags sort hull. For å beskytte mot avspilling, dataene mottatt fra klienten kontrolleres også for repetisjoner ved hjelp av sjekksummer lagret for de siste tusen håndtrykksekvensene (maks 40 tusen, størrelsen angis ved serveroppstart og bruker 20 byte minne per sekvens). For å blokkere gjentatte svar fra serveren, bruker alle server-handshake-sekvenser HMAC-autentiseringskoder med 32-biters etiketter.

Når det gjelder nivået på trafikkskjul, er Shadowsocks-protokollen i ss-schema-serverimplementeringen nær den pluggbare Obfs4-transporten i det anonyme Tor-nettverket. Protokollen ble opprettet for å omgå Kinas trafikksensursystem ("den store brannmuren i Kina") og lar deg skjule trafikk som videresendes gjennom en annen server ganske effektivt (trafikk er problematisk å identifisere på grunn av tilkobling av et tilfeldig frø og simulering av en kontinuerlig strømme).

SOCKS5 brukes som protokoll for proxy-forespørsler: En SOCKS5-kompatibel proxy startes på det lokale systemet, som sender trafikk til en ekstern server som forespørsler utføres fra. Trafikken mellom klienten og serveren er plassert i en kryptert tunnel, og skjuler det faktum at opprettelsen er hovedoppgaven til Shadowsocks. TCP- og UDP-tunnelering støttes, og det samme er opprettelsen av vilkårlige tunneler, ikke begrenset til SOCKS5, ved å bruke plugins som ligner pluggbare transporter i Tor.

Til de som er interessert i prosjektet, bør du vite at Outline-ss-server er skrevet i Go og utgitt under Apache 2.0-lisensen. Go-shadowsocks2 proxy-serverkoden, laget av Shadowsocks utviklerfellesskap, brukes som grunnlag.