A Shadowsocks Outline csak az AEAD titkosítási csomagokat támogatja

nemrég elindítása a proxyszerver új verziója outline-ss-server 1.4, hogy a Shadowsocks protokollt használja a forgalom jellegének elrejtése, a tűzfalak megkerülése és a csomagellenőrző rendszerek megtévesztése.

A szervert az Outline projekt fejleszti, amely egy kliensalkalmazás-kötési és vezérlőfelületet is biztosít, amely lehetővé teszi a felhasználó számára a több bérlős Shadowsocks-kiszolgálók gyors üzembe helyezését ss-schema szerveren alapuló nyilvános felhőkörnyezetben vagy saját számítógépén.

Ezen túlmenően lehetőség van ezek webes felületen keresztüli kezelésére és a felhasználói hozzáférés jelszavas rendszerezésére. A Jigsaw felelős a kódfejlesztésért és -karbantartásért. Ez a Google-on belüli részleg, amelyet a cenzúra megkerülésére és a szabad információcserére szolgáló eszközök fejlesztésére hoztak létre.

Az Outline-ss-serverről

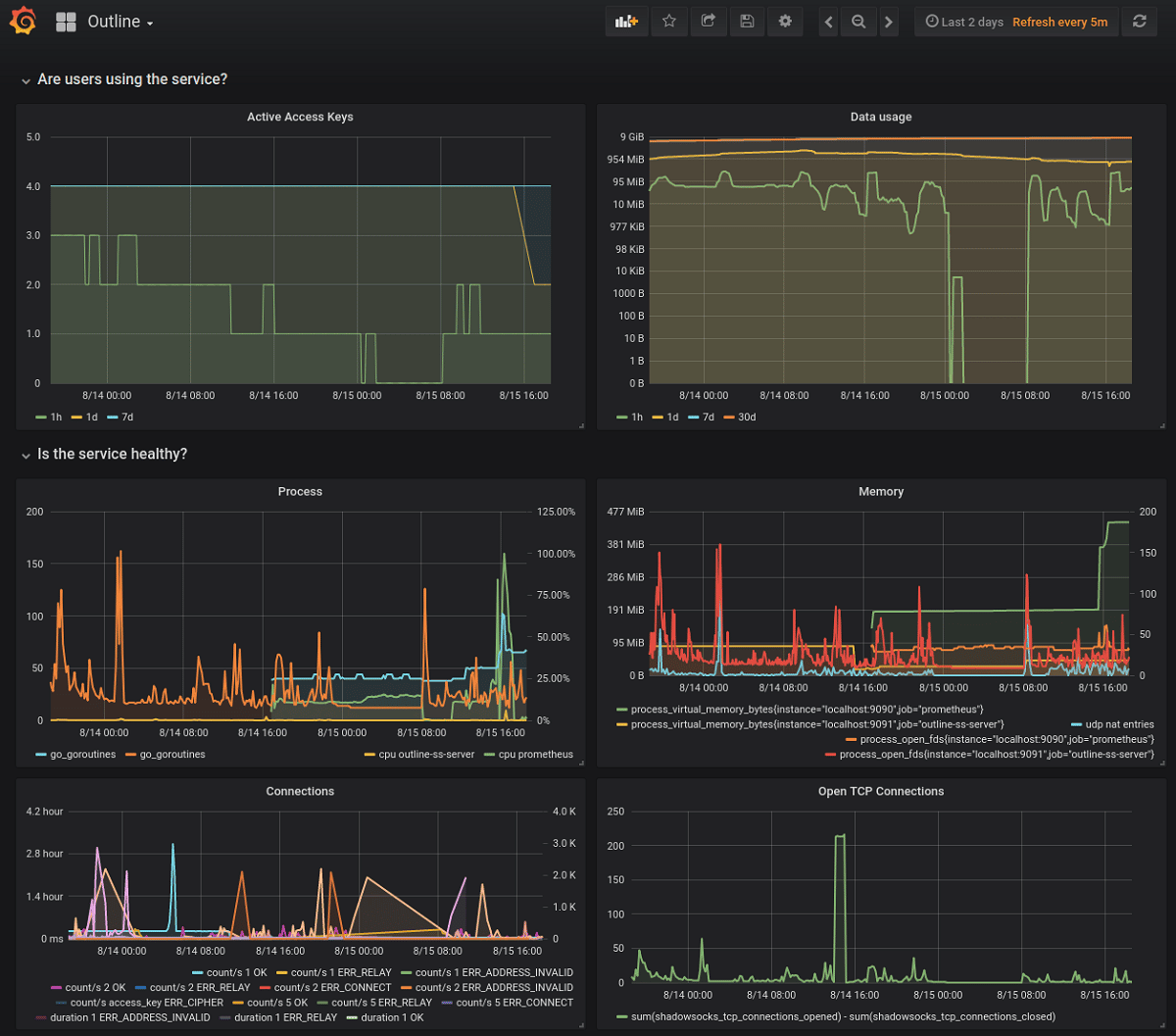

Az outline-ss-server és a go-shadowsocks2 közötti különbség a több felhasználó összekapcsolásának támogatásában rejlik. egyetlen hálózati porton keresztül több hálózati port megnyitásának lehetősége a kapcsolatok fogadásához, a gyors újraindítások és a konfigurációfrissítések támogatása a kapcsolatok megszakítása nélkül, a prometheus .io platformon alapuló beépített megfigyelő és forgalommérő eszközök.

Érdemes megemlíteni, hogy a közelmúltban a Shadowsocks projekt fő tevékenysége egy új Rust nyelvű szerver fejlesztésére összpontosult, a Go implementáció pedig már több mint egy éve nem frissült, és érezhetően elmarad a funkcionalitásban.

Az ss-schema szerver védelmet is nyújt a lekérdezési kérések és a visszajátszási támadások ellen forgalom. Az ellenőrző kéréseken keresztüli támadás célja a proxy jelenlétének meghatározása, például a támadó különböző méretű adatkészleteket küldhet a cél Shadowsocks-kiszolgálónak, és elemzi, hogy a szerver mennyi adatot fog olvasni, mielőtt hibát állapítana meg és megszakítja a kapcsolatot. . A visszajátszási támadás azon alapul, hogy eltérítik a munkamenetet egy kliens és egy szerver között, majd megpróbálják újra elküldeni a feltört adatokat a proxy jelenlétének megállapítása érdekében.

A támadások elleni védelem érdekében ellenőrzési kéréseken keresztül az outline-ss-server szerveren, rossz adatok érkezésekor nem szakítja meg a kapcsolatot és nem jelez hibát, ehelyett továbbra is kap információt, egyfajta fekete lyukként működik. A visszajátszás elleni védelem érdekében az ügyféltől kapott adatokat ellenőrző összegek segítségével is ellenőrzik az ismétlődéseket az utolsó ezer kézfogási sorozathoz tárolva (max. 40 ezer, a méret a szerver indításakor kerül beállításra, és sorozatonként 20 bájt memóriát fogyaszt). A szervertől érkező ismétlődő válaszok blokkolása érdekében az összes szerver kézfogási szekvenciája 32 bites címkékkel ellátott HMAC hitelesítési kódokat használ.

A forgalom elrejtésének szintjét tekintve a Shadowsocks protokoll az ss-séma szerver megvalósításában közel áll az Obfs4 csatlakoztatható szállításához az anonim Tor hálózatban. A protokollt azért hozták létre, hogy megkerülje a kínai forgalmi cenzúra rendszert (a „Kína nagy tűzfalát”), és lehetővé teszi a másik szerveren keresztül továbbított forgalom elég hatékony elrejtését (a forgalom azonosítása egy véletlen mag csatlakoztatása és a folyamatos folyamatos szimuláció miatt nehézkes). folyam).

A SOCKS5 protokollt használják a proxy kérésekhez: A helyi rendszeren elindul egy SOCKS5-kompatibilis proxy, amely a forgalmat egy távoli szerverre irányítja, amelyről a kérések végrehajtásra kerülnek. A kliens és a szerver közötti forgalom egy titkosított alagútba kerül, elrejtve, hogy a létrehozás a Shadowsocks fő feladata. A TCP- és UDP-alagút támogatja, csakúgy, mint tetszőleges alagutak létrehozása, nem korlátozódik a SOCKS5-re, olyan beépülő modulok használatával, amelyek hasonlítanak a Tor-ban csatlakoztatható transzportokhoz.

hogy a projekt iránt érdeklődőket, tudnia kell, hogy az Outline-ss-server Go nyelven íródott, és az Apache 2.0 licenc alatt került kiadásra. A Shadowsocks fejlesztői közösség által létrehozott go-shadowsocks2 proxy szerver kódja szolgál alapul.