Hace poco decidí que era momento de juntar todos mis proyectos que requerían alojamiento web en un solo servidor. Un servidor que me permitiera tener un nivel de control que no dan los planes de alojamiento normales.

Claro que eso significa que soy yo el que tiene que ocuparse de cosas que antes eran responsabilidad de mi proveedor. Por ejemplo, de la seguridad y las actualizaciones.

Haciendo seguro un servidor Ubuntu. Configurando el firewall

Un cortafuegos o firewall es una herramienta de software que monitorea el tráfico de red poniendo atención a los los paquetes de datos que pretenden entrar o salir. Lo hace aplicando reglas de seguridad preestablecidas determina cuáles son los que pueden hacerlo.

En la práctica es una especie de guardia fronterizo entre el servidor e Internet y se asegura de impedir el ingreso de personas no autorizadas ni software malicioso.

En los servidores privados virtuales (Dependiendo del proveedor) contaremos con dos opciones; un firewall externo cuyas reglas se gestionan desde el panel de control o un firewall interno. Los que saben recomiendan siempre que sea posible trabajar con el externo.

Ubuntu utiliza como firewall interno por defecto un programa llamado Uncomplicated Firewall. Podemos ver si está en funcionamiento con el comando

sudo ufw status

En caso de no estar instalado podemos hacerlo con el comando:

sudo apt install ufw

Puedes poner en marcha el firewall con esta instrucción:

sudo ufw enable

Automatizando actualizaciones

Activando LivePatch

LivePatch es un servicio de Canonical, la empresa que desarrolla Ubuntu y es exclusivo de esta distribución. Les recuerdo que para estos artículos estamos tomando como base un servidor privado virtual corriendo la versión servidor de Ubuntu 20.04.

La gran ventaja de LivePatch es que permite la aplicación de parches de seguridad al núcleo Linux sin necesidad de tener que reiniciar el servidor. Dejémoslo en claro. LivePatch aplica parches al núcleo actual. Si se actualiza a un núcleo nuevo habrá que reinciar.

El servicio está disponible en forma gratuita para las versiones de soporte extendido de Ubuntu.

Para activarlo necesitarás un token que puedes conseguir yendo a esta página. Asegúrate que esté seleccionada la opción Ubuntu user (a menos que quieras pagar por el soporte comercial) y pulsa en Get your LivePatch token.

La siguiente pantalla te pregunta si tienes una cuenta de Ubuntu One, si no la tiene te da la opción de crear una.

Cuando inicias sesión te muestra el token para tu cuenta y te dice cuales son los comandos que tienes que tipear. Los comandos son:

sudo apt install snapd

sudo snap install canonical-livepatch

sudo canonical-livepatch enable tu_token

Ten en cuenta que el token solo se puede usar en forma gratuita en tres máquinas.

Utiliza esta instrucción para verificar el estado de la herramienta:

sudo canonical-livepatch status

Para forzar el chequeo de nuevas actualizaciones, escribe:

sudo canonical-livepatch refresh

Haciendo seguro un servidor con actualizaciones automáticas desatendidas

Cuando comencé a hacer sitios web, usaba un gestor de contenidos de código abierto que recién empezaba a desarrollarse, y un proveedor de hosting que después supe era un aventurero. Un día en que había dormido mal hice lo que nunca hago. Dormir la siesta. En esas dos horas alguien aprovechó una vulnerabilidad del proyecto, mi falta de experiencia y la falta de seriedad del proveedor de hosting para insertar en mi sitio una falsa página para robar datos a los clientes del Bank Of America. Les aseguro que el BOA no se toma esas cosas muy bien.

La moraleja de eso es que o tienes a alguien todo el día monitoreando el servidor, los avisos de problemas de seguridad y la disponibilidad de nuevas versiones de las aplicaciones o buscas una forma de automatizar el tema.

Por suerte, los desarrolladores de Ubuntu incluyeron una solución

Los pasos para configurarla son los siguientes.

Nos aseguramos de que el sistema esté actualizado con:

sudo apt update

sudo apt upgrade

Instalamos los programas necesarios

sudo apt install unattended-upgrades apt-listchanges bsd-mailx

En la ventana que se abre selecciona No configuration

Lanzamos la aplicación con

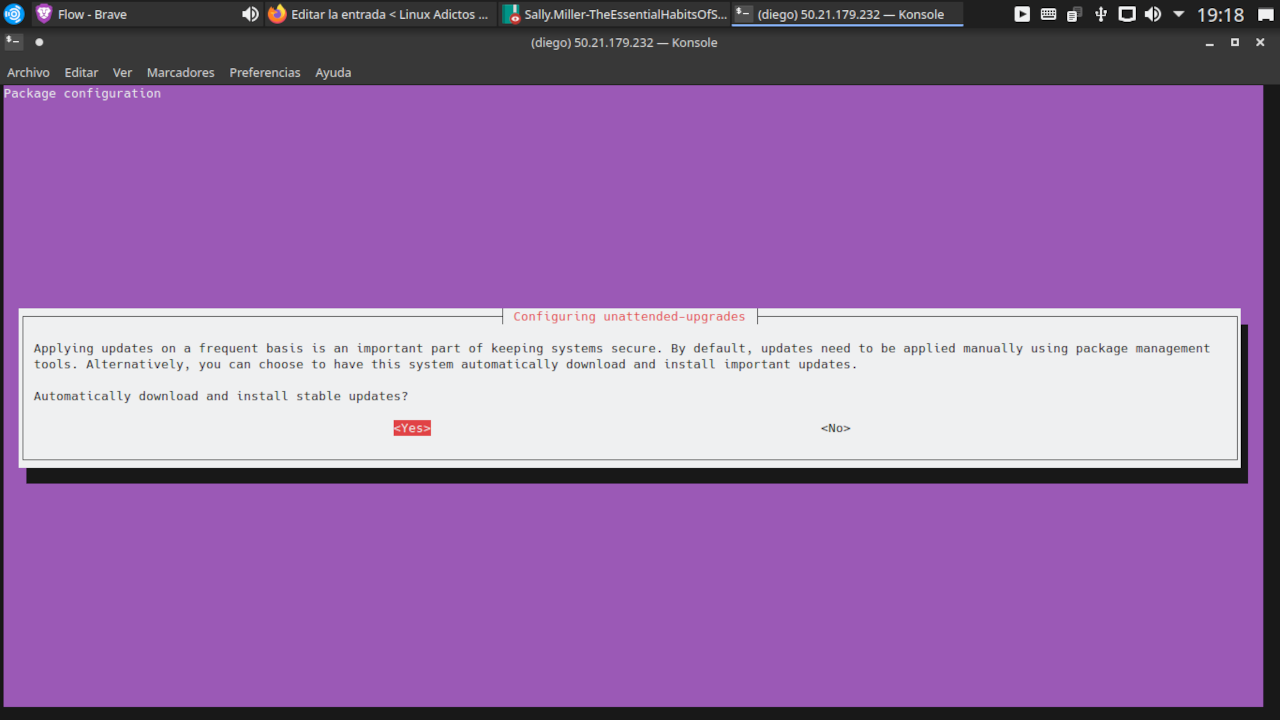

sudo dpkg-reconfigure -plow unattended-upgrades

En la ventana que se abre pulsamos para aceptar las actualizaciones automáticas.

Ahora tenemos que configurar algunas cosas.

Escribe:

sudo nano /etc/apt/apt.conf.d/50unattended-upgrades

Pulsando CTRL+W busca esta línea Unattended-Upgrade::Mail

Y completa con tu dirección de mail.

A continuación busca esta línea Unattended-Upgrade::Automatic-Reboot

Y verifica que esté en true. Esto permite que el sistema se reinicie automáticamente en caso de ser necesario.

Pulsa CTRL+X y acepta guardar los cambios.

Ahora escribe:

sudo nano /etc/apt/listchanges.conf

Con CTRL+W busca email_address y repite la dirección que pusiste antes.

Guarda con CTRL+X y acepta que lo haga con los cambios.

Prueba la configuración con

sudo unattended-upgrades --dry-run