Récemment des informations sur la vulnérabilité ont été publiées (CVE-2018-16858) laquelle suites bureautiques LibreOffice et Apache OpenOffice affectées dans lequel il est utilisé que eCeux-ci permettent d'exécuter du code dans le système lors de l'ouverture d'un document spécialement émis au format ODT.

La découverte sElle a été réalisée sous Windows, bien que cette exploitation affecte également Linux, la personne qui a signalé cette vulnérabilité a remarqué que ces suites sont compatibles avec les scripts et que Basic, BeanShell, Java, JavaScript et Python sont compatibles.

Sur quoi repose cette vulnérabilité?

Il est important de mentionner que même s'il s'agit d'un problème détecté depuis l'année dernière, la solution a été mise en œuvre en seulement deux semaines.

Pour des raisons de procédure à la personne qui a détecté cela (vous pouvez consulter sa publication ici), il a été chargé de faire le rapport jusqu'à récemment.

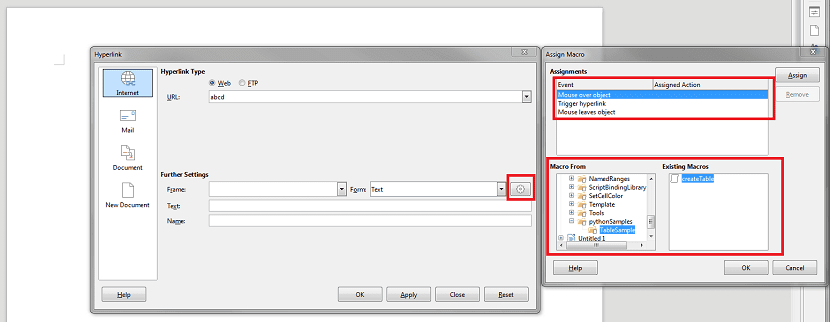

Le problème est dû au manque de vérifications nécessaires dans le code de traitement des macros intégré dans le document, qui peut être déclenché par divers événements, comme la souris pointant sur un élément.

Lorsque vous utilisez les caractères "../" dans le chemin d'accès au contrôleur, un attaquant peut aller au-delà des répertoires de base avec des scripts (/ share / Scripts / python et / user / Scripts / python) et exécutez une fonction arbitraire à partir d'un script Python existant lorsqu'un événement se produit.

Un attaquant en profite et pour exécuter votre code, il utilise la fonction de script pydoc.py présent dans la plupart des distributions (également inclus dans le package LibreOffice pour Windows - python-core-3.5.5 \ lib \ pydoc.py).

Cela définit la fonction tempfilepager() qui se charge d'exécuter n'importe quel fichier exécutable avec des arguments arbitraires en appelant la fonction os.system().

Par exemple, pour exécuter une calculatrice lorsque vous faites défiler un lien vers une zone spécifique d'un document, connectez simplement un script vnd.sun.star.script:../../lib/python3.5/pydoc.py$ au gestionnaire d'événements "dom: mouseover" connectez simplement un script à "vnd.sun.star.script:../../lib/python3.5/pydoc.py$tempfilepager(1, gnome-calculator )?language=Python&location=share ».

Nous pouvons le voir dans la vidéo suivante:

La vulnérabilité a été détectée et signalée l'année dernière et elle a été supprimée dans les versions 6.0.7 et 6.1.3 de LibreOffice.

Alors que dans la version actuelle d'Apache OpenOffice 4.1.6, le problèmea reste Non corrigé.

Il y a déjà une solution

En tant que solution pour bloquer les vulnérabilités dans OpenOffice, il est recommandé de supprimer le fichier pythonscript.py du répertoire de l'application qui se trouve dans le chemin suivant "/opt/openoffice4/program/pythonscript.py ».

En plus de cela le problème n'est pas encore résolu sur Debian Jessie, Ubuntu 16.04, SUSE et openSUSE.

En revanche RHEL, CentOS ainsi qu'Ubuntu 18.04 et Ubuntu 18.10 ne sont pas concernés par ce problème.

Dans OpenOffice et LibreOffice jusqu'à et y compris la version 6.0, l'exploitation de la vulnérabilité est limitée à l'exécution de scripts Python locaux existant en raison du manque de support pour passer des arguments aux fonctions appelées à partir de macros.

Pour attaquer OpenOffice et les versions antérieures de LibreOffice, un attaquant doit sécuriser l'emplacement de votre script Python, par exemple en le distribuant dans un fichier ZIP avec un document ODT.

Lorsque LibreOffice 6.1.x attaque, vous pouvez utiliser le script système pydoc.py pour exécuter des fichiers arbitraires avec n'importe quel paramètre.

En outre, un éventuel vecteur d'attaque est mentionné via le package ImageMagick, que LibreOffice utilise pour convertir certains types de fichiers.

Cette attaque est dérivée via des gestionnaires d'images basé sur ImageMagick est dangereux car un document de vulnérabilité peut être envoyé sous forme de fichier JPEG ou PNG avec un fichier ODT au lieu d'une image (un tel fichier sera traité car le type MIME est reconnu par son contenu, plutôt que par confiance).

En théorie, le problème peut également affecter les créateurs automatiques de vignettes pour les indexeurs de bureau et de fichiers s'ils utilisent LibreOffice pour analyser des documents.

Dans ce cas, pour une attaque, il peut être suffisant de simplement charger le document avec l'exploit ou de naviguer dans le répertoire avec dans Nautilus.

Il est également important de voir qu'ils trouvent toujours un moyen de trouver des vulnérabilités à travers les différentes utilisations d'ImageMagick.