Le groupe de travail de ingénierie Internet (IETF), qui est responsable du développement des protocoles et de l'architecture Internet, a terminé la formation d'un RFC pour le protocole Network Time Security (NTS) et a publié la spécification associée à l'identifiant RFC 8915.

Le RFC a reçu le statut de "Proposition standard", après quoi les travaux commenceront pour donner à la RFC le statut de projet de norme, ce qui signifie en fait une stabilisation complète du protocole et en tenant compte de tous les commentaires émis.

Normalisation NTS est une étape importante pour améliorer la sécurité des services de synchronisation d'horloge et protégez les utilisateurs contre les attaques qui imitent le serveur NTP auquel le client se connecte.

La manipulation des attaquants pour définir l'heure incorrecte peut être utilisée pour compromettre la sécurité d'autres protocoles sensibles au temps, tels que TLS. Par exemple, la modification de l'heure peut entraîner une mauvaise interprétation des données de validité des certificats TLS.

Jusqu'à présent, le NTP et le cryptage symétrique des canaux de communication ne garantissaient pas que le client interagit avec la cible et non avec un serveur NTP usurpé, et l'authentification par clé n'est pas devenue courante car elle est trop compliquée à configurer.

Au cours des derniers mois, nous avons vu de nombreux utilisateurs de notre service de temps, mais très peu utilisent Network Time Security. Cela rend les ordinateurs vulnérables aux attaques qui imitent le serveur qu'ils utilisent pour obtenir NTP. Une partie du problème était le manque de démons NTP disponibles prenant en charge NTS. Ce problème est maintenant résolu: chrony et ntpsec supportent tous deux NTS.

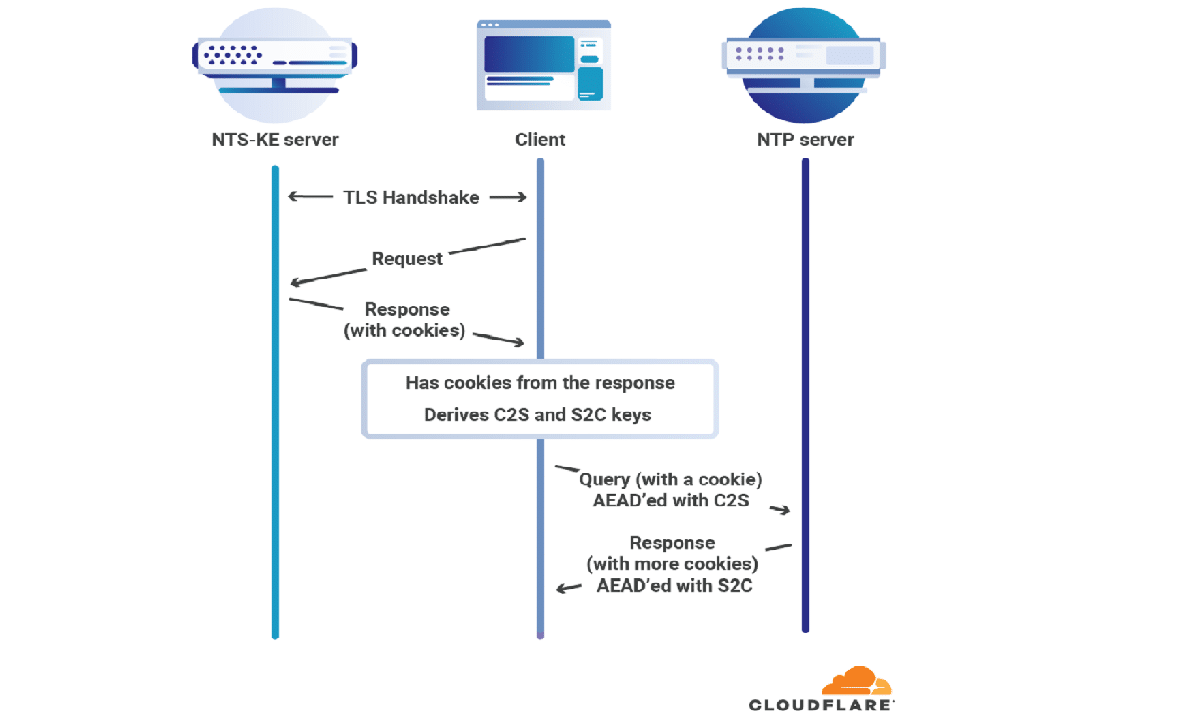

SNRC utilise des éléments d'infrastructure à clé publique (PKI) et permet l'utilisation de TLS et de cryptage authentifié avec données associées (AEAD) pour protéger cryptographiquement les communications client-serveur via le protocole NTP (Network Time Protocol).

SNRC comprend deux protocoles distincts: NTS-KE (Établissement de clé NTS pour gérer l'authentification initiale et la négociation de clé sur TLS) et NTS-EF (Champs d'extension NTS, chargés de crypter et d'authentifier une session de synchronisation d'horloge).

SNRC ajouter divers champs étendus aux paquets NTP et il stocke toutes les informations d'état uniquement du côté client au moyen d'un mécanisme de transmission de cookies. Le port réseau 4460 est dédié à la gestion des connexions NTS.

Le temps est le fondement de la sécurité pour de nombreux protocoles, comme TLS, sur lesquels nous nous appuyons pour protéger nos vies en ligne. Sans une heure exacte, il n'y a aucun moyen de déterminer si les informations d'identification ont expiré ou non. L'absence d'un protocole de temps sécurisé facile à mettre en œuvre a été un problème pour la sécurité Internet.

Les premières implémentations du NTS standardisé ont été proposées dans les versions récemment publiées de NTPsec 1.2.0 et Chrony 4.0.

Chrony fournit une implémentation client et serveur NTP distincte qui est utilisée pour synchroniser l'heure exacte sur diverses distributions Linux, y compris Fedora, Ubuntu, SUSE / openSUSE et RHEL / CentOS.

NTPsec est développé sous la direction d'Eric S. Raymond y es una bifurcación de la implementación de referencia del protocolo NTPv4 (NTP Classic 4.3.34), enfocado en rediseñar la base de código para mejorar la seguridad (limpieza de código obsoleto, métodos de prevención de intrusiones y funciones protegidas) trabajar con memoria y chaînes).

Sans NTS ou l'authentification par clé symétrique, il n'y a aucune garantie que votre ordinateur communique réellement NTP à l'ordinateur que vous pensez être. L'authentification par clé symétrique est difficile et pénible à configurer, mais jusqu'à récemment, c'était le seul mécanisme sécurisé et standardisé pour authentifier NTP. NTS utilise le travail qui entre dans l'infrastructure de clé publique Web pour authentifier les serveurs NTP et s'assurer que lorsque vous configurez votre ordinateur pour qu'il communique avec time.cloudflare.com, c'est le serveur dont votre ordinateur obtient l'heure.

Si vous voulez en savoir plus, vous pouvez vérifier les détails dans le lien suivant.